网络安全 - 通过命令与控制进行攻击

网络安全是指网络系统的安全。网络安全保护计算机系统免受网络攻击。它保护系统和个人数据、凭据和密码。由于技术的进步,维护服务的风险和成本越来越高。十年来,网络攻击大幅增加,其中最危险的攻击之一是使用域名系统 (DNS) 的命令与控制攻击。它也称为 C&C 或 C2 攻击。当组织受到此攻击时,恢复正常运行至关重要。最初,攻击会通过防火墙后端感染计算机系统。

网络安全

保护自己或软件免受电子数据非法或未经授权使用行为称为网络安全。网络安全多年来得到广泛应用,现在几乎可以与 IT 安全或信息安全等短语互换使用。

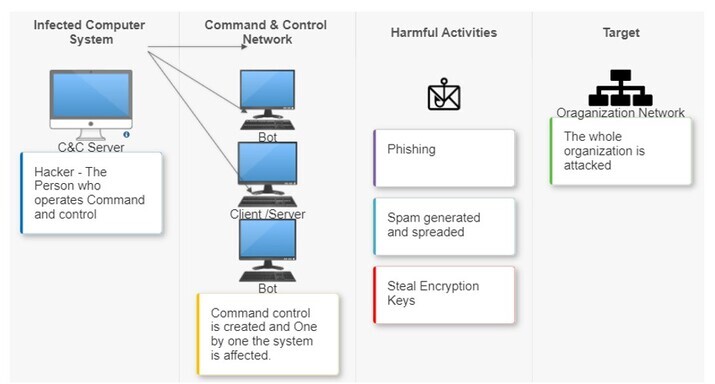

命令与控制攻击

当用户在不知情的情况下点击任何链接或下载电子邮件中的附件时,黑客可能会进入系统。

它也可以通过受感染的软件或任何浏览器插件(安全漏洞)进入。

当攻击者直接在目标系统中安装恶意软件时,可能会发生这种情况。

一旦计算机成功感染,将与恶意命令与控制服务器建立通信,表明系统已准备好接收命令。受感染的机器将执行来自攻击者 C2 服务器的指令,这通常会导致更多恶意软件的添加。当其他员工陷入恶意代码时,攻击者便可以完全控制网络。

命令与控制攻击的真实案例

苹果

苹果在 2013 年遭到攻击。黑客组织无法影响所有系统,而仅影响了库比蒂诺园区中的少数几个系统。黑客利用 Java 漏洞攻击系统。苹果发布的报告显示,没有数据受到影响或损坏,但仅被攻击者查看。

微软

攻击苹果的黑客组织也攻击了微软。在这里,攻击者利用未修复的漏洞进入系统。

命令与控制攻击涉及的步骤

步骤 1

企业内部的系统受到威胁行为者(通常位于防火墙后)的恶意软件感染。网络钓鱼邮件、恶意广告、薄弱的浏览器插件以及使用 USB 或磁盘直接安装软件都是实现此目的的方法。

步骤 2

一旦第一台机器被感染,C&C 通道就会建立,受感染的系统会联系 C&C 服务器以告知它已准备好接收命令。站点和 C&C 服务器之间通信的常用方法是通过 DNS 等受信任的流量通道。

步骤 3

创建命令与控制服务器,只要恶意软件未被发现,受感染的系统现在就可以接收来自 C&C 服务器的更多指令。C&C 服务器可能会使用此通道向受感染的计算机发出指令,例如如何安装其他恶意软件、加密数据,甚至从受感染的机器中递归提取数据。

步骤 4

如果攻击者很积极,他们可以指示受感染的计算机搜索其他服务器上的漏洞,以通过使用 C&C 服务器作为其命令和控制中心横向迁移到网络。这可能导致僵尸网络或受感染主机网络的形成,从而感染公司的整个 IT 基础设施。

通过命令与控制攻击的设备

查找可能感染的计算机或网络会给黑客带来问题,因为大多数公司都受到外部威胁的保护。一旦它们进入系统,内部网络安全保护就会变弱,因此,即使最初受感染的设备可能不是主要目标,它也是入口点。以下设备可能是黑客关注的焦点 -

物联网 (IoT) 设备

路由器和交换机

手机、平板电脑和笔记本电脑。

命令与控制攻击的原因

当攻击发生时,我们可能会容易受到以下原因的影响:

数据盗窃 - 个人信息和其他凭据可能会被盗。

关机和重启 - 当机器受到影响时,它会开始自行关机和重启。

病毒攻击 - 一旦黑客控制了受感染的系统,他们就可以执行任何操作,例如传播恶意软件并破坏系统,错误地使用敏感数据以及用于非法目的。

命令与控制攻击的架构

命令与控制攻击采用各种服务器/客户端架构进行命令与控制。受感染的机器如何连接到命令与控制服务器取决于架构。随着时间的推移,已经创建了多种架构设计以最大程度地减少发现,其中一些是:

集中式架构

经典的客户端-服务器模型和集中式模型非常相似。已放置在受感染设备上的恶意软件充当客户端,定期或偶尔拨打服务器以获取指令。

对等架构

它是一把双刃剑,因为它更难以检测,而且攻击者也更难以向整个僵尸网络发出命令。

随机架构

最难识别和抵御的是随机 C2 架构。这是因为命令来自多个任意来源,包括电子邮件、内容分发网络 (CDN)、社交媒体帖子和评论等。

结论

黑客通常必须隐藏在系统或网络中才能从事非法活动,以从被盗数据中获利。他们使用命令与控制 (C&C) 服务器来实现此目的。C2 服务器试图通过模拟可信或未监控的流量来尽可能长时间地避免被发现。

数据结构

数据结构 网络

网络 关系型数据库管理系统 (RDBMS)

关系型数据库管理系统 (RDBMS) 操作系统

操作系统 Java

Java iOS

iOS HTML

HTML CSS

CSS Android

Android Python

Python C 语言编程

C 语言编程 C++

C++ C#

C# MongoDB

MongoDB MySQL

MySQL Javascript

Javascript PHP

PHP