使用Veil框架绕过反病毒软件

本文旨在演示如何使用Veil框架绕过反病毒检测,因为它是一组专为渗透测试期间使用而设计的工具。它目前包含以下模块:

- Veil-Evasion - 一种使用各种技术和语言生成避开反病毒的payload的工具

- Veil-Catapult - 一种psexec风格的payload交付系统,集成了Veil-Evasion

- Veil-PowerView - 一种powershell工具,用于在Windows域上获得网络态势感知

- Veil-Pillage - 一种模块化的后渗透框架,集成了Veil-Evasion

要求

要安装Veil框架,您应该将最新的Python包配置到您的机器中。

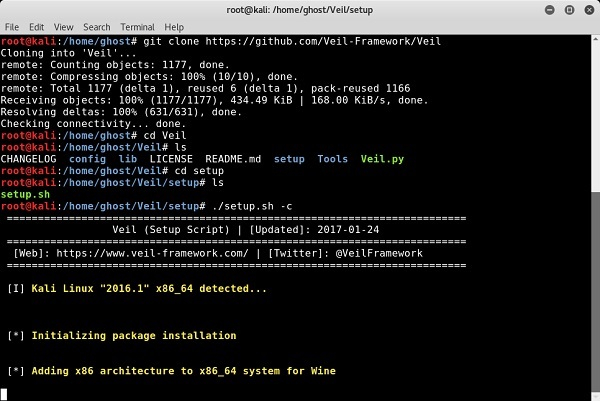

如何安装

需要记住的重要一点是,安装必须以超级用户权限进行。如果您没有使用root帐户(Kali Linux的默认帐户),请在开始之前在命令前加上sudo或切换到root用户。Veil框架是一个避免反病毒软件检测payload的绝佳工具。要安装它,您首先需要从Github下载它并执行以下命令。

git clone https://github.com/Veil-Framework/Veil.git cd Veil/ ./config/setup.sh --force --silent

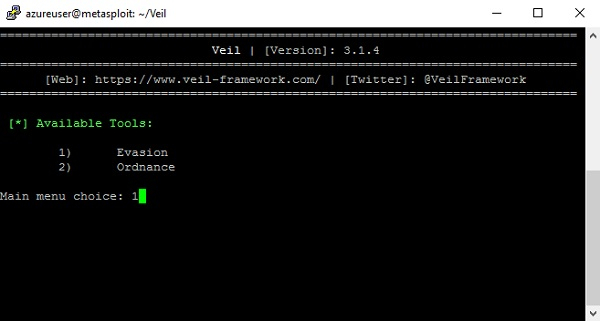

生成Payload

步骤1

现在,从列表中选择操作Evasion,如下所示生成payload;

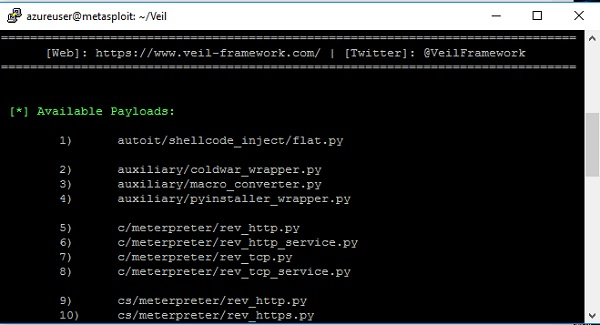

步骤2

要列出所有可用的payload,像往常一样选择列表选项,这将显示所有可用的payload,如下所示:

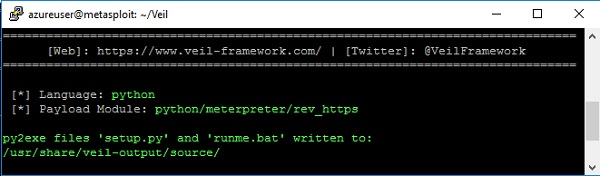

步骤3

现在,使用use命令选择您的payload,如下所示;

步骤4

最后,在选择payload后,选择py2exe选项并点击generate命令生成所需的FUD payload,如下所示;

在这里,在上图中,您可以轻松地看到runme.bat完全无法检测到的病毒(payload)已生成并存储在/usr/share.veil-output/source目录中。

广告

数据结构

数据结构 网络

网络 RDBMS

RDBMS 操作系统

操作系统 Java

Java iOS

iOS HTML

HTML CSS

CSS Android

Android Python

Python C语言编程

C语言编程 C++

C++ C#

C# MongoDB

MongoDB MySQL

MySQL Javascript

Javascript PHP

PHP