- 恶意软件删除教程

- 恶意软件删除 - 首页

- 恶意软件删除 - 概述

- 恶意软件删除 - 工作原理

- 恶意软件删除 - 类型

- 检测技术

- 删除准备

- 恶意软件删除 - 流程

- 恶意软件删除 - 保护

- 恶意软件删除 - 删除工具

- 恶意软件删除资源

- 恶意软件删除 - 快速指南

- 恶意软件删除 - 资源

- 恶意软件删除 - 讨论

恶意软件删除 - 快速指南

恶意软件删除 - 概述

近年来,我们听说许多个人和大型公司丢失了宝贵的数据,或者面临系统被黑客入侵的困境。在大多数情况下,这些恶意活动是通过将软件植入网络系统、服务器或个人电脑中造成的。这部分软件被称为恶意软件。

恶意软件可以直接损害系统或网络,或者将其颠覆以供他人使用,而不是按照其所有者的意图使用。它是两个词的组合:Mal意为不良的,Ware意为软件。

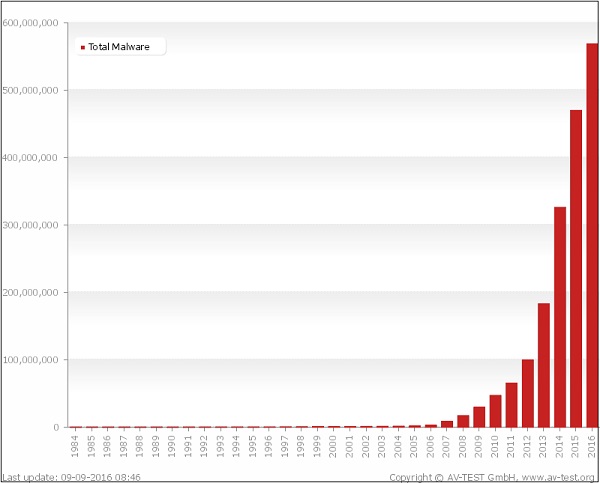

根据www.av-test.org,统计数据正在急剧增长。请查看下图以了解恶意软件的增长情况。

正如您所看到的,仅在2016年就检测到超过6亿个恶意软件。根据securelist.com的数据,与未感染的计算机相比,计算机感染率最高的国家是:

| 最高风险(超过60%):包括22个国家 | ||

|---|---|---|

| 吉尔吉斯斯坦 (60.77%) | 阿富汗 (60.54%)。 | |

| 高风险 (41-60%):包括98个国家 | ||

| 印度 (59.7%) | 埃及 (57.3%) | 白俄罗斯 (56.7%) |

| 土耳其 (56.2%) | 巴西 (53.9%) | 中国 (53.4%) |

| 阿联酋 (52.7%) | 塞尔维亚 (50.1%) | 保加利亚 (47.7%) |

| 阿根廷 (47.4%) | 以色列 (47.3%) | 拉脱维亚 (45.9%) |

| 西班牙 (44.6%) | 波兰 (44.3%) | 德国 (44%) |

| 希腊 (42.8%) | 法国 (42.6%) | 韩国 (41.7%), |

| 奥地利 (41.7%) | ||

| 中等本地感染率 (21-40.99%):包括45个国家 | ||

| 罗马尼亚 (40%) | 意大利 (39.3%) | 加拿大 (39.2%) |

| 澳大利亚 (38.5%) | 匈牙利 (38.2%) | 瑞士 (37.2%) |

| 美国 (36.7%) | 英国 (34.7%) | 爱尔兰 (32.7%) |

| 荷兰 (32.1%), | 捷克共和国 (31.5%) | 新加坡 (31.4%) |

| 挪威 (30.5%) | 芬兰 (27.4%) | 瑞典 (27.4%), |

| 丹麦 (25.8%), | 日本 (25.6%)。 | |

恶意软件可以由黑客为不同的目的设计,例如销毁数据、自动将数据发送到其他地方、更改数据或持续监控数据直到指定的时间段。禁用安全措施,损害信息系统,或以其他方式影响数据和系统完整性。

它们也具有不同的类型和形式,我们将在本教程接下来的章节中详细讨论。

恶意软件删除 - 工作原理

为了理解恶意软件的工作原理,我们首先应该了解恶意软件攻击的构成,它分为以下五个步骤:

- 入口点

- 传播

- 利用

- 感染

- 执行

让我们详细了解上述几点。

入口点

恶意软件可以通过多种方式进入系统:

用户访问最近被感染的常用网站。这可能是恶意软件的入口点。

如果用户点击电子邮件中的URL,它将劫持该浏览器。

恶意软件也可以通过任何受感染的外部介质进入,例如USB或外部硬盘驱动器。

传播

恶意软件启动一个进程,将流量重定向到一个漏洞利用服务器,该服务器检查操作系统和应用程序,例如浏览器、Java、Flash播放器等。

利用

在此阶段,漏洞利用将尝试根据操作系统执行,并找到提升权限的方法。

感染

现在,成功安装的漏洞利用程序将上传有效负载以保持访问权限并管理受害者,例如远程访问、文件上传/下载等。

执行

在此阶段,管理恶意软件的黑客将开始窃取您的数据、加密您的文件等。

恶意软件删除 - 类型

恶意软件种类繁多;它们具有不同的功能,在不同的情况下表现也不同。下面列出了一些最臭名昭著和危险的恶意软件类型

- 病毒

- 广告软件

- 间谍软件

- 木马

- Rootkit(Rootkit)

- 僵尸网络

- 勒索软件

让我们详细了解一下这些。

病毒

病毒是一种恶意软件程序,其行为方式很有趣。该程序通过在其自身的一些副本放入其他计算机程序、引导扇区、数据文件、硬盘等中来执行或复制自身。完成复制过程后,受影响的区域就被认为是被感染的区域。

病毒被设计为在主机被感染时执行一些最有害的活动。它们可以窃取CPU时间甚至硬盘空间。它们还可以破坏数据,并在系统屏幕上显示一些有趣的文字。

广告软件

此软件主要是广告支持软件。一个自动附带广告的软件包。因此,它可以为所有者带来不错的收入。

间谍软件

间谍软件是一种主要用于收集有关某个组织或个人的信息的软件。这些信息是在没有任何人知道信息正在从其系统中收集的情况下收集的。

木马

木马是一种非自我复制的恶意软件。它包含一些恶意代码,这些代码执行由特定木马性质决定的某些操作。这仅在执行时发生。操作结果通常是数据丢失,并且它还可以通过多种方式损害系统。

Rootkit(Rootkit)

Rootkit是隐蔽类型的恶意软件。它们以特殊的方式设计,可以很好地隐藏自身,并且很难在系统中检测到它们。普通的检测方法对它们不起作用。

僵尸网络

僵尸网络是在连接到互联网的计算机上安装的软件,它可以帮助一个程序与其他相同类型的程序进行通信,以便执行某些操作。它们可以与控制一些IRC(互联网相关图表)相同。此外,它可以用于发送垃圾邮件或参与某些拒绝服务攻击的传播。

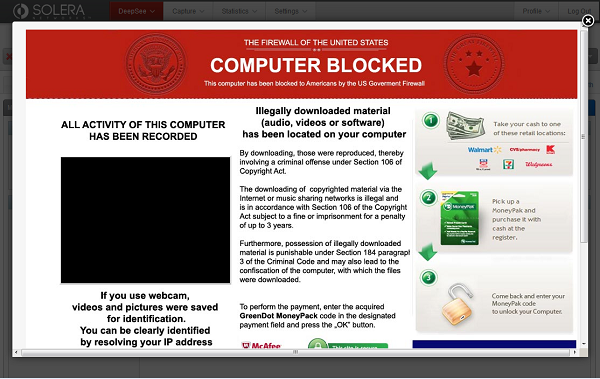

勒索软件

勒索软件是一种加密硬盘驱动器上文件的软件。其中一些甚至最终只会显示一条关于向实施该程序的人付款的消息。

恶意软件删除 - 检测技术

通常,如果计算机被感染,则会有一些症状,即使是简单的用户也能注意到。

常见的恶意软件检测技术

一些最常用的恶意软件检测技术如下所示。

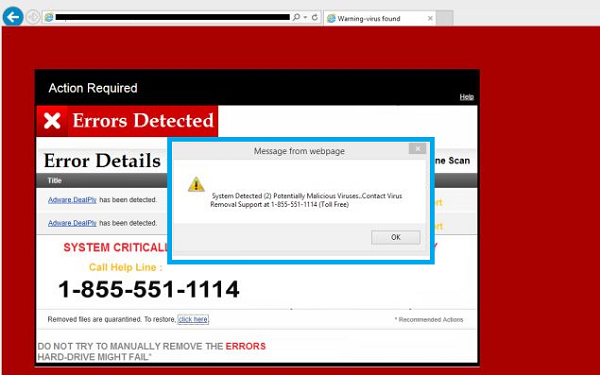

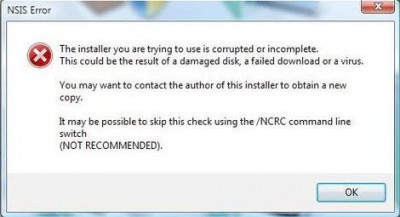

您的计算机显示弹出窗口和错误消息。

您的计算机经常冻结,您无法在其上工作。

程序或进程启动时计算机速度变慢。这可以在任务管理器中注意到,软件的进程已启动,但尚未打开以供工作。

第三方抱怨他们正在通过社交媒体或电子邮件收到来自您的邀请。

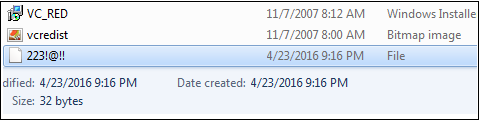

文件扩展名更改出现或未经您同意将文件添加到您的系统中。

即使您的互联网速度很快,Internet Explorer 也经常冻结。

您的硬盘驱动器大部分时间都在访问,您可以从计算机的闪烁指示灯看到这一点。

操作系统文件已损坏或丢失。

如果您的计算机消耗过多的带宽或网络资源,则属于计算机蠕虫的情况。

硬盘空间始终被占用,即使您没有采取任何措施。例如,安装新的程序。

文件和程序大小与原始版本相比发生了变化。

与恶意软件无关的错误

以下错误与恶意软件活动无关:

系统在 BIOS 阶段启动时出错,例如 BIOS 电池单元显示、计时器错误显示。

硬件错误,例如蜂鸣声、RAM 烧坏、HDD 等。

如果文档无法正常启动,例如损坏的文件,但其他文件可以正常打开。

键盘或鼠标无法响应您的命令;您需要检查插件。

显示器频繁开关,例如闪烁或振动,这是硬件故障。

在下一章中,我们将了解如何准备删除恶意软件。

恶意软件删除 - 删除准备

恶意软件会将自身附加到程序,并通过利用某些事件来传播到其他程序。它们需要这些事件发生,因为它们无法自行启动,无法使用不可执行文件传播自身,也无法感染其他网络或计算机。

为了准备删除阶段,我们首先应该了解恶意软件正在使用哪些计算机进程以便终止它们。它们正在使用哪些流量端口以便阻止它们?与这些恶意软件相关的文件是什么,这样我们才有机会修复或删除它们。所有这些都包含一堆工具,这些工具将帮助我们收集这些信息。

调查过程

根据上述结论,我们应该知道,当某些不寻常的进程或服务自行运行时,我们应该进一步调查它们与可能存在的病毒的关系。调查过程如下:

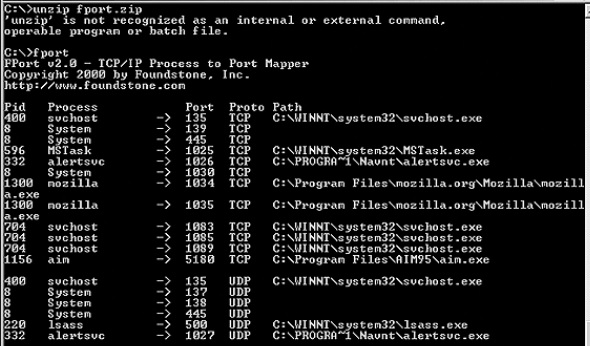

为了调查这些进程,我们应该从使用以下工具开始:

- fport.exe

- pslist.exe

- handle.exe

- netstat.exe

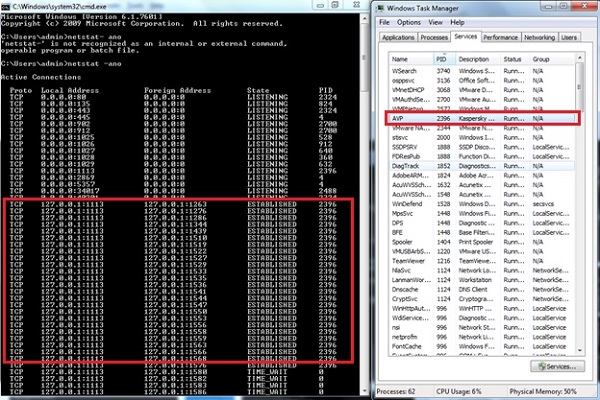

Listdll.exe显示所有正在使用的dll文件。netstat.exe及其变量显示所有正在运行的进程及其各自的端口。以下示例显示了如何将卡巴斯基反病毒软件的进程映射到命令netstat -ano以查看进程号。要检查它属于哪个进程号,我们将使用任务管理器。

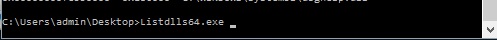

对于Listdll.exe,我们可以从以下链接下载它 – https://technet.microsoft.com/en-us/sysinternals/bb896656.aspx,然后我们可以运行它来检查哪些进程与正在使用的DLL连接。

我们打开CMD并转到Listdll.exe的路径,如下面的屏幕截图所示,然后运行它。

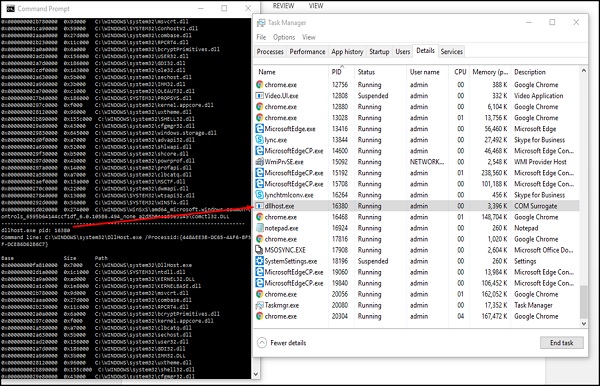

我们将得到如下面的屏幕截图所示的结果。

例如,PID 16320正在被dllhost.exe使用,它的描述是COM Surrogate,在左边。它显示了此进程显示的所有DLL,我们可以搜索并检查。

现在我们将使用Fport,您可以从以下链接下载 – https://www.mcafee.com/hk/downloads/free-tools/fport.aspx# 来映射服务和PID与端口。

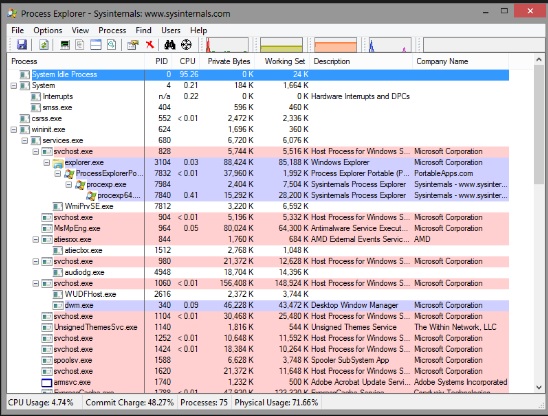

另一个用于监控服务并查看它们消耗多少资源的工具称为“Process Explorer”,您可以从以下链接下载 – https://download.sysinternals.com/files/ProcessExplorer.zip 下载后,您需要运行exe文件,您将看到以下结果:

恶意软件清除流程

在本章中,我们将了解如何清除感染任何类型的恶意软件的计算机。让我们按照以下步骤操作。

步骤1 - 首先,我们需要断开计算机与网络的连接,这可能是电缆连接或无线连接。这样做是为了使黑客过程失去与黑客的连接,因此不会继续泄露更多数据。

步骤2 - 在安全模式下启动计算机,仅加载最低限度必需的程序和服务。如果任何恶意软件设置为在Windows启动时自动加载,则进入此模式可以阻止其这样做。这很重要,因为它允许更容易地删除文件,因为它们实际上并没有运行或处于活动状态。

在安全模式下启动计算机

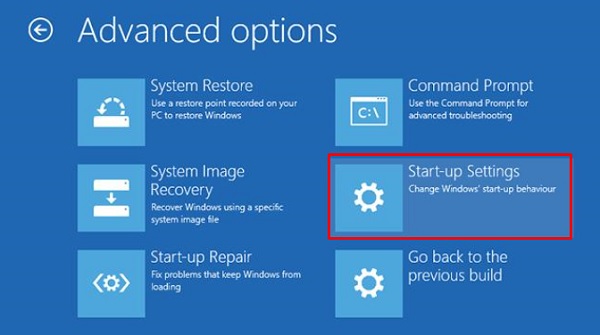

在安全模式下启动计算机的方法从Windows 7到Windows 10有所不同。对于Windows 10操作系统,步骤如下:

步骤1 - 按键盘上的Windows徽标键 + I打开“设置”。如果这不起作用,请选择屏幕左下角的“开始”按钮,然后选择“设置”。选择“更新和安全”→“恢复”。

步骤2 - 在“高级启动”部分,选择“立即重启”。

步骤3 - 您的电脑重启到“选择一个选项”屏幕后,选择“疑难解答”→“高级选项”→“启动设置”→“重启”。

步骤4 - 您的电脑重启后,您将看到一个选项列表。选择4或F4以安全模式启动您的电脑。如果您需要使用互联网,请选择5或F5以启用网络的安全模式。

删除临时文件

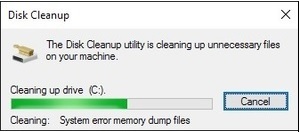

删除您的临时文件。这样做将加快病毒扫描速度,释放磁盘空间,甚至可以清除一些恶意软件。要使用包含在Windows 10中的磁盘清理实用程序,只需在搜索栏中键入磁盘清理,或者按“开始”按钮后选择出现的工具 - 磁盘清理。

停止可能与之相关的恶意软件进程

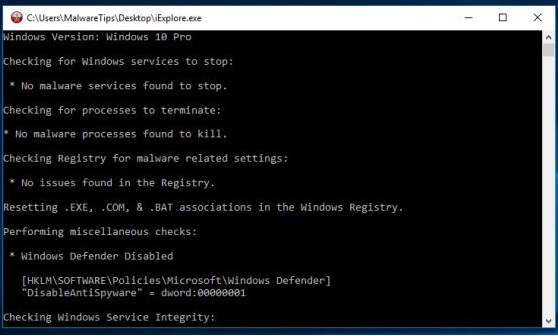

我们将尝试终止所有相关的恶意进程。为此,我们将使用Rkill,它可以从以下链接轻松下载 – www.bleepingcomputer.com/download/rkill/

下载恶意软件扫描程序并启动扫描

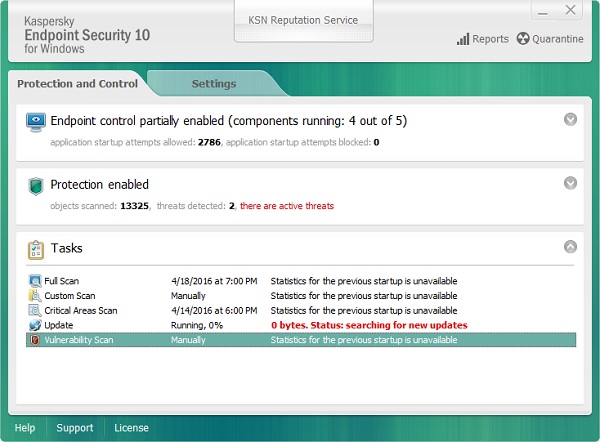

如果您已经在计算机上激活了防病毒程序,则应使用不同的扫描程序进行此恶意软件检查,因为您当前的防病毒软件可能未检测到恶意软件。以下屏幕截图显示了一些知名防病毒软件。

恶意软件删除 - 保护

我们应该明白,病毒只有在计算机用户的协助下才会感染外部机器,例如单击来自陌生人的电子邮件附件中的文件、插入未扫描的USB、打开不安全的URL等。出于这些原因,我们作为系统管理员必须删除用户计算机中的管理员权限。

一些最常见的避免恶意软件进入系统的做法如下:

不要打开来自陌生人,甚至来自包含可疑文本的熟人的任何电子邮件附件。

不要接受社交媒体上陌生人的任何邀请。

不要打开陌生人或熟人发送的任何奇怪形式的URL。

保持系统更新的一些其他重要提示如下:

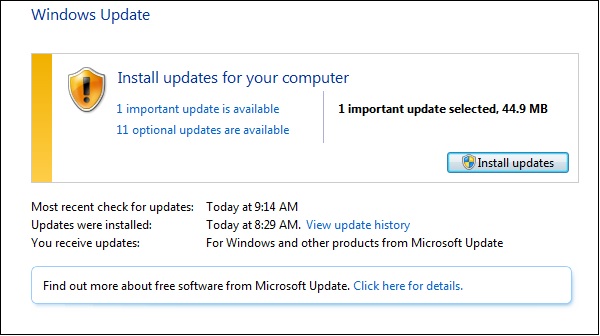

定期更新操作系统。

安装并更新防病毒软件。

从第三方获取的任何可移动存储设备都应使用更新的防病毒软件进行扫描。此外,请记住还要检查以下方面。

检查您的显示器是否正在使用屏幕保护程序。

检查计算机防火墙是否已开启。

检查您是否定期进行备份。

检查是否存在无用的共享。

检查您的帐户权限是完全权限还是受限权限。

更新其他第三方软件。

管理恶意软件风险

恶意软件风险管理主要针对那些不符合单一计算机用户要求的公司。为了管理恶意软件带来的风险,有一些关键因素接受正在使用的技术,也有人为因素。风险管理需要进行分析,识别恶意软件风险并根据其对业务流程的影响程度对其进行优先排序。

为了降低中型企业环境中的恶意软件风险,我们应该考虑以下几点:

- 常见的 информационные системы 资产

- 常见威胁

- 漏洞

- 用户教育

- 平衡风险管理和业务需求

在下一章中,我们将学习一些重要的恶意软件清除工具。

恶意软件清除 - 工具

在前面的章节中,我们讨论了什么是恶意软件,它们如何运作以及如何清除它们。但是,在本章中,我们将看到自动化保护的另一方面,它们被归类为反恶意软件或防病毒软件。如今使用这类软件非常重要,因为正如我们在前面章节中看到的,恶意软件的数量呈指数级增长,因此不可能检测到它们。

每个反恶意软件生产商都有自己的技术和方法来检测恶意软件,但值得一提的是,它们的检测速度非常快,因为它们几乎每天都会更新新的恶意软件检测信息。

下面列出了一些全球最知名和最有效的反恶意软件或防病毒软件:

McAfee Stinger

HijackThis

Malwarebytes

卡巴斯基终端安全软件 10

熊猫免费杀毒软件

Spybot Search & Destroy

Ad-Aware 免费防病毒+

AVG 防病毒 2016

SUPERAntiSpyware

Microsoft Security Essentials