- SAP HANA 管理员教程

- SAP HANA 管理员 - 首页

- SAP HANA 管理员 - 概述

- 架构概述

- 多租户数据库

- 多个主机系统

- 工具

- Cockpit

- Studio

- SAP HANA 管理员 - 系统管理

- 多租户数据库容器管理

- 启动 HANA 系统

- 停止 HANA 系统

- 许可证密钥

- 监控 HANA 系统

- SAP HANA 管理员 - 表管理

- SAP HANA 管理员 - 表分区

- SAP HANA 管理员 - 表复制

- 数据压缩

- Solution Manager 集成

- SAP HANA 管理员 - 生命周期管理

- 保护 HANA 系统

- 用户配置

- 身份验证方法

- 审计活动

- 备份 HANA 系统

- 恢复 HANA 系统

- HANA XS 应用服务

- 数据供应

- 智能数据访问

- 新的远程系统连接

- 与 Hadoop 集成

- 关键命令

- 工作职责

- SAP HANA 管理员有用资源

- SAP HANA 管理员 - 快速指南

- SAP HANA 管理员 - 有用资源

- SAP HANA 管理员 - 讨论

SAP HANA 管理员 - 身份验证方法

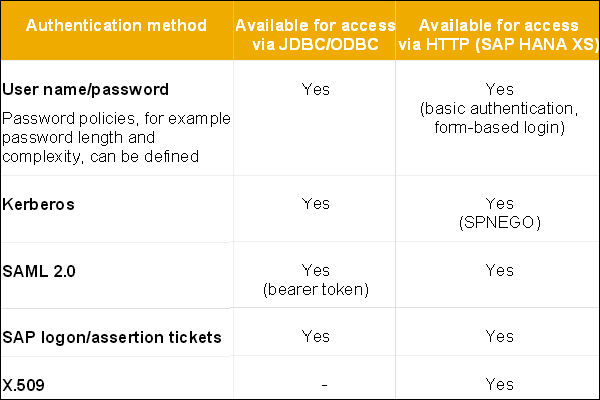

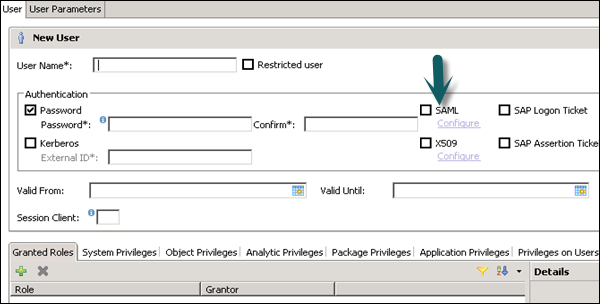

所有可以访问 HANA 数据库的 SAP HANA 用户都通过不同的身份验证方法进行验证。SAP HANA 系统支持各种类型的身份验证方法,所有这些登录方法都在创建配置文件时进行配置。

以下是 SAP HANA 支持的身份验证方法列表:

- 用户名/密码

- Kerberos

- SAML 2.0

- SAP 登录票证

- X.509

用户名/密码

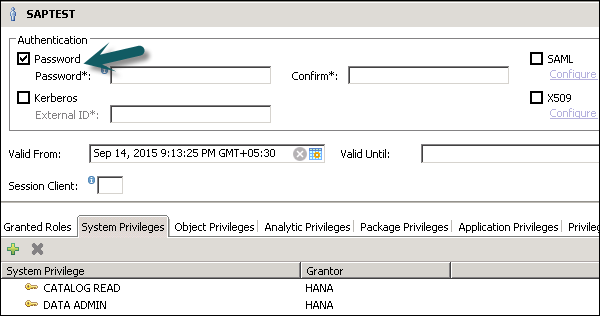

此方法要求 HANA 用户输入用户名和密码以登录数据库。此用户配置文件是在 HANA Studio 中的用户管理下创建的 → 安全选项卡。

密码应符合密码策略。例如 - 密码长度、复杂性、大小写字母等。您可以根据组织的安全标准更改密码策略。

注意 - 密码策略不能停用。

Kerberos

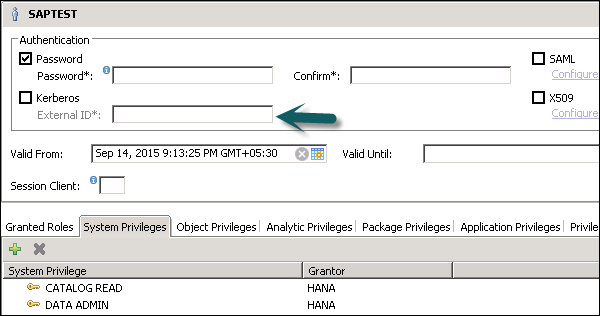

所有使用外部身份验证方法连接到 HANA 数据库系统的用户也应该拥有数据库用户。需要将外部登录映射到内部数据库用户。

此方法允许用户通过网络使用 JDBC/ODBC 驱动程序或通过 SAP Business Objects 中的前端应用程序直接对 HANA 系统进行身份验证。

它还允许在使用 HANA XS 引擎的 HANA 扩展服务中进行 HTTP 访问。它使用 SPNEGO 机制进行 Kerberos 身份验证。

SAML

SAML 代表安全断言标记语言,可用于对直接从 ODBC/JDBC 客户端访问 HANA 系统的用户进行身份验证。它还可以用于对通过 HANA XS 引擎通过 HTTP 进入 HANA 系统的用户进行身份验证。

SAML 仅用于身份验证目的,不用于授权。

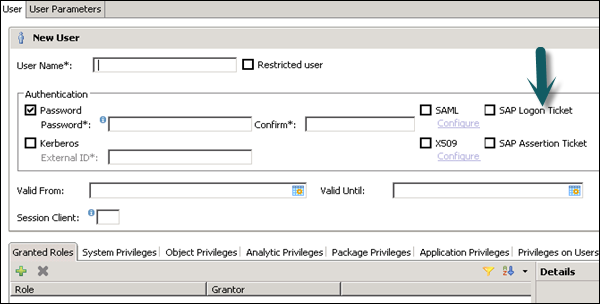

SAP 登录和断言票证

SAP 登录/断言票证可用于对 HANA 系统中的用户进行身份验证。当用户登录到配置为发出票证(例如 SAP Portal 等)的 SAP 系统时,会向用户发出这些票证。SAP 登录票证中指定的用户应在 HANA 系统中创建,因为它不支持映射用户。

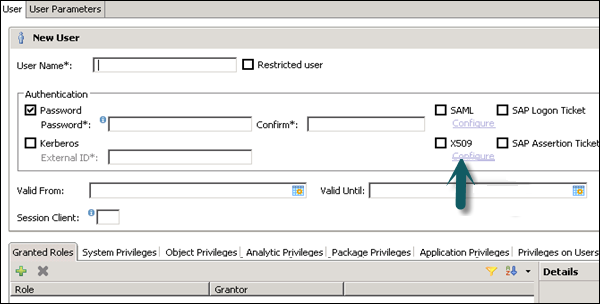

X.509 客户端证书

X.509 证书也可用于通过来自 HANA XS 引擎的 HTTP 访问请求登录到 HANA 系统。用户通过来自受信任证书颁发机构签名的证书进行身份验证,该证书存储在 HANA XS 系统中。

受信任证书中的用户应存在于 HANA 系统中,因为不支持用户映射。

HANA 系统中的单点登录

可以在 HANA 系统中配置单点登录,允许用户在客户端进行初始身份验证后登录到 HANA 系统。用户使用不同的身份验证方法在客户端应用程序中登录,而 SSO 允许用户直接访问 HANA 系统。

可以使用以下配置方法配置 SSO:

- SAML

- Kerberos

- 来自 HANA XS 引擎的 HTTP 访问的 X.509 客户端证书

- SAP 登录/断言票证

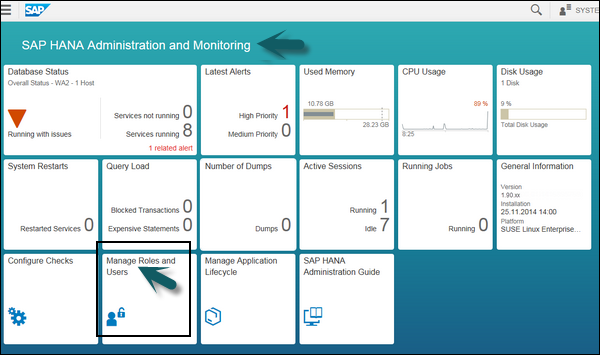

您还可以使用 SAP HANA Cockpit 执行用户和角色管理任务。