网络安全 - 技术

随着全球网络攻击数量的增加,网络安全技术的增长也变得迅速。随着资金和技术的进步,许多系统被开发出来,以保护组织的内部资产免受有害的网络攻击。许多这些技术是由组织本身开发的,以应对和防止网络威胁在更大范围内发生。

在本章中,我们将讨论过去几年中发展起来的主要网络安全技术,作为应对网络攻击的对策。我们将介绍防火墙、入侵检测和访问控制等工具和技术。所以,让我们深入了解一下。

网络安全技术类型

过去几年网络安全技术取得了许多发展。以下是一些全球普遍使用的最重要的网络安全技术:

- 防火墙

- 访问控制

- 入侵检测系统 (IDS)

- 虚拟专用网络 (VPN)

什么是防火墙?

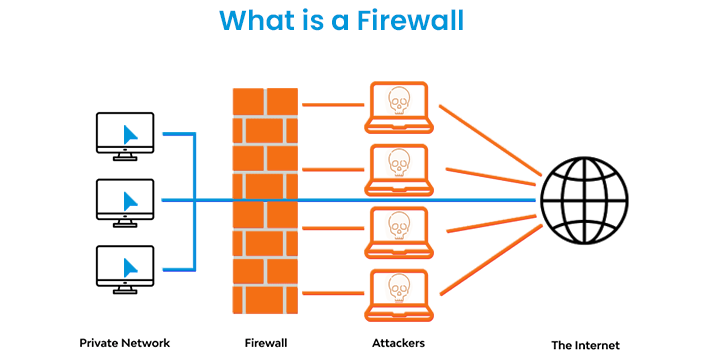

防火墙是网络内部的安全系统,在网络通信中充当墙的作用。它用于保护组织的内部网络免受互联网上任何随机外部网络的攻击。它检查内部网络和互联网上的节点之间的数据传输,从而定期跟踪任何可疑活动。

防火墙的工作原理

防火墙就像网络域上的屏障。它跟踪网络连接中传入和传出的流量和数据。这样,它就可以根据一组规则和指南检测网络上的任何违规或可疑活动。在此基础上,它可以允许或阻止网络上的特定流量。

在微观层面上,防火墙跟踪通过互联网传输的每个节点(或其对应的数据)。这是通过以下步骤完成的:

- 数据包检查

- 规则评估

- 状态检测

- 流量过滤

- 流量记录

防火墙类型

根据防火墙的性质和功能,主要有三种类型的防火墙。这些列出如下:

- 数据包过滤器(无状态和有状态)

- 应用级网关

- 电路级网关

防火墙的重要性

防火墙有助于检测和防止任何恶意节点访问组织的内部网络数据。这对所有组织来说都非常重要,可以保护数据免受入侵和损害。

防火墙的一些功能如下:

- 访问授权 - 防火墙有助于检测数据源的凭据以及它用于传输该数据的数据路由。

- 恶意软件检测 - 它还有助于检测任何恶意软件程序或应用程序,并防止进一步的损失。

- DoS 防护 - 拒绝服务攻击 (DoS) 在大型网络中非常常见。防火墙也可以保护您的网络免受这些攻击。

访问控制

访问控制是指在组织内部网络中对特定个人使用访问限制的术语。简单来说,就是根据个人在组织中的职能限制其对资源、网络和凭据的访问。它构成了组织内部信息和网络安全的重要组成部分。

访问控制如何工作?

访问控制基于一些关键步骤,需要遵循这些步骤来维护安全并保护组织资产。这些步骤在以下部分给出:

- 识别

- 认证

- 授权

访问控制类型

主要有四种类型的访问控制,可以有进一步的子类别。这些类型如下所示:

- 自主访问控制 (DAC)

- 强制访问控制 (MAC)

- 基于角色的访问控制 (RBAC)

- 基于属性的访问控制 (ABAC)

入侵检测系统 (IDS)

入侵检测系统 (IDS) 是一种网络安全软件,它根据指定的准则监控网络流量是否存在任何可疑活动。它作为网络内部的常规跟踪服务,并分析数据和数据源是否存在任何入侵或非法访问。

入侵检测系统的工作原理

入侵检测系统已成为许多网络安全系统的重要组成部分。这些系统在办公室、住宅区和娱乐场所工作。这些系统使用以下步骤检测任何可疑活动:

- 监控

- 模式匹配

- 警报

入侵检测系统类型

根据其在网络安全应用中的性质和功能,入侵检测系统主要有两种类型。这些列出如下:

- 基于网络的 IDS (NIDS)

- 基于主机的 IDS (HIDS)

什么是 VPN?

虚拟专用网络,也称为 VPN,是一个安全的通道,为用户提供了一种在互联网上冲浪而不会留下任何数字痕迹的媒介。VPN 在当前互联网用户中非常流行,许多服务提供商已开始在全球范围内向用户提供 VPN 作为一项服务。