- 网络安全教程

- 网络安全 - 首页

- 网络安全 – 概述

- 网络安全 – 应用层

- 网络安全 – 传输层

- 网络安全 – 网络层

- 网络安全 – 数据链路层

- 网络安全 – 访问控制

- 网络安全 – 防火墙

- 网络安全 – 至关重要

- 零信任安全

- 零信任安全 - 简介

- 零信任安全模型

- 零信任架构

- 网络安全有用资源

- 网络安全 - 快速指南

- 网络安全 - 有用资源

- 网络安全 - 讨论

网络安全 – 访问控制

网络访问控制是一种通过限制符合组织安全策略的终端设备对网络资源的访问来增强私有组织网络安全的方法。典型的网络访问控制方案包括两个主要组件:受限访问和网络边界保护。

对网络设备的受限访问是通过用户身份验证和授权控制实现的,它负责识别和验证不同的用户到网络系统。授权是授予或拒绝对受保护资源的特定访问权限的过程。

网络边界保护控制进出网络的逻辑连接。例如,可以部署多个防火墙来防止对网络系统的未授权访问。此外,还可以部署入侵检测和预防技术来防御来自互联网的攻击。

在本章中,我们将讨论用户身份验证和网络访问身份验证的方法,以及各种类型的防火墙和入侵检测系统。

保护对网络设备的访问

限制对网络上设备的访问是保护网络的非常重要的步骤。由于网络设备包括通信和计算设备,因此破坏这些设备可能会导致整个网络及其资源瘫痪。

矛盾的是,许多组织确保其服务器和应用程序拥有出色的安全性,但却忽略了对通信网络设备进行基本的安全性防护。

网络设备安全的一个重要方面是访问控制和授权。许多协议已被开发出来以满足这两个需求,并将网络安全性提升到更高的水平。

用户身份验证和授权

用户身份验证对于控制对网络系统(特别是网络基础设施设备)的访问是必要的。身份验证有两个方面:一般访问身份验证和功能授权。

一般访问身份验证是控制特定用户是否对试图连接到的系统拥有“任何”类型的访问权限的方法。通常,这种访问与用户在该系统中拥有“帐户”相关联。授权处理单个用户的“权限”。例如,它决定经过身份验证后用户可以做什么;用户可能被授权配置设备或仅查看数据。

用户身份验证取决于包括他知道的东西(密码)、他拥有的东西(加密令牌)或他是什么(生物特征)等因素。使用多个因素进行身份识别和身份验证为多因素身份验证提供了基础。

基于密码的身份验证

至少,所有网络设备都应该具有用户名-密码身份验证。密码应该是非平凡的(至少 10 个字符,混合字母、数字和符号)。

如果用户远程访问,应使用一种方法来确保用户名和密码不会在网络上传输明文。此外,密码也应该以合理的频率更改。

集中式身份验证方法

基于单个设备的身份验证系统提供基本的访问控制措施。但是,当网络拥有大量设备以及大量访问这些设备的用户时,集中式身份验证方法被认为更有效率。

传统上,集中式身份验证用于解决远程网络访问中遇到的问题。在远程访问系统 (RAS) 中,管理网络设备上的用户并不实际。将所有用户信息都放在所有设备中,然后保持该信息的最新状态是一场管理噩梦。

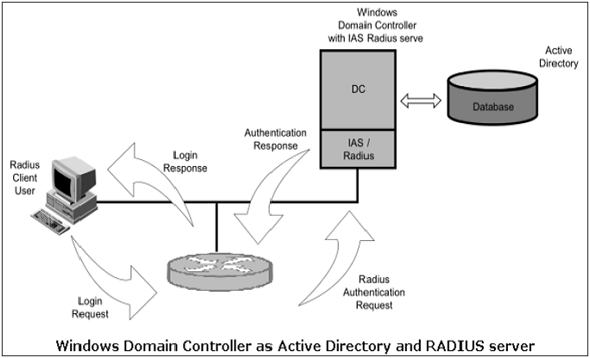

诸如 RADIUS 和 Kerberos 之类的集中式身份验证系统解决了这个问题。这些集中式方法允许在一个位置存储和管理用户信息。这些系统通常可以与其他用户帐户管理方案(例如 Microsoft 的 Active Directory 或 LDAP 目录)无缝集成。大多数 RADIUS 服务器都可以使用正常的 RADIUS 协议与其他网络设备通信,然后安全地访问存储在目录中的帐户信息。

例如,Microsoft 的 Internet 身份验证服务器 (IAS) 连接 RADIUS 和 Active Directory,为设备用户提供集中式身份验证。它还确保用户信息与 Microsoft 域帐户统一。上图显示了一个 Windows 域控制器,它同时作为 Active Directory 服务器和 RADIUS 服务器,供网络元素进行 Active Directory 域的身份验证。

访问控制列表

许多网络设备都可以配置访问列表。这些列表定义被授权访问设备的主机名或 IP 地址。例如,通常会限制除网络管理员之外的 IP 地址访问网络设备。

这将防止任何类型的未授权访问。这些类型的访问列表充当重要的最后一道防线,并且在某些设备上可以非常强大,针对不同的访问协议具有不同的规则。