- 网络安全教程

- 网络安全 - 首页

- 网络安全 – 概述

- 网络安全 – 应用层

- 网络安全 – 传输层

- 网络安全 – 网络层

- 网络安全 – 数据链路层

- 网络安全 – 访问控制

- 网络安全 – 防火墙

- 网络安全 – 至关重要

- 零信任安全

- 零信任安全 - 简介

- 零信任安全模型

- 零信任架构

- 网络安全有用资源

- 网络安全 - 快速指南

- 网络安全 - 有用资源

- 网络安全 - 讨论

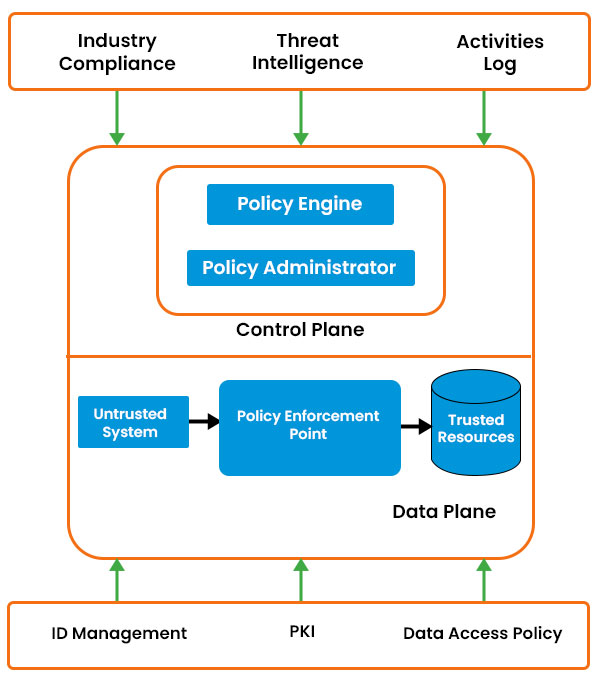

零信任安全模型

零信任模型是一种专门设计的安全模型,旨在通过消除隐式信任并持续评估连接到网络的设备来保护组织。通过利用强大的身份验证技术、利用网络分段、限制横向移动、提供第7层威胁防护以及简化细粒度的“最小访问”权限,零信任旨在保护现有系统并促进安全的数字化转型。

零信任安全模型的组成部分

零信任安全模型的一些常见组成部分如下:

1. 策略决策点

策略决策点组件集成了策略引擎和策略管理。它确保在用户连接到网络进行身份验证时协议始终有效。策略引擎和策略管理的主要功能如下所述。

策略引擎

实时做出关于资源访问的决策是策略引擎的核心职责。它使用一组既定的策略,评估用户、设备或应用程序是否应该被允许访问,使用适当的身份验证、设备健康状况、位置、时间等等。

关键功能

- 访问决策 − 策略引擎评估每个访问请求,然后决定批准或拒绝。

- 风险评估 − 它根据风险评估和实时环境动态调整访问决策。

- 条件访问 − 它采用特定的条件访问策略,包括限制对受保护设备或特定情况的访问。

- 与安全工具集成 − 策略引擎与身份和访问管理 (IAM) 系统、多因素身份验证 (MFA) 和其他安全工具集成,以收集用于决策的数据。

策略管理 (PA)

策略管理包括安全策略的制定、规范和修订。它充当管理层,企业在此指定和更改安全规则以满足其需求。

关键功能

- 策略创建和管理 − 管理员可以使用 PA 组件创建、修改和删除安全策略。这些策略指定谁可以访问哪些资源以及在什么条件下。

- 策略分发 − 制定策略后,将其发送到策略引擎以进行执行。这可能包括对不同人员、设备和数据实施特定的访问控制。

- 合规性和治理 − 这确保安全策略符合法规要求和内部治理标准。

- 监控和报告 − 管理员可以跟踪策略的使用情况和有效性,并根据需要进行更改以提高安全性或满足合规性要求。

2. 策略执行点 (PEP)

策略执行点 (PEP) 是零信任安全模型的一个关键组件,它执行策略引擎做出的访问决策。它充当用户、设备或程序与其想要访问的资源之间的桥梁。一旦策略引擎根据安全策略确定是否允许或禁止访问,PEP 就会通过允许或阻止连接来执行该决策。此外,PEP 持续监控会话中的上下文或行为变化,例如设备健康状况或可疑活动的变化,如果出现安全问题,则可以拒绝访问。它充当实时控制点,确保只有经过验证和授权的实体才能与敏感资源交互,同时维护最小权限原则。

零信任模型的核心原则

零信任模型包括以下核心原则:

- 持续验证

- 限制爆炸半径和

- 自动化上下文收集和响应

1. 持续验证

持续验证意味着在任何给定时间都不存在可信区域、凭据或设备。持续验证是零信任安全范例的一个基本原则,该范例认为,任何实体(无论是用户、设备还是程序)都不值得信任,即使是在第一次身份验证之后。

必须持续地对如此大量的资产应用验证,这需要许多关键因素的存在。它包括:

- 基于风险的条件访问 − 这确保仅当风险级别发生变化时才中断工作流程,从而允许持续验证而不会影响用户体验。

- 快速且可扩展的动态策略模型部署 − 策略不仅必须考虑风险,还必须考虑合规性和 IT 策略要求。零信任不会使组织免受合规性和特定于组织的标准的约束。

与传统的基于单一登录提供广泛访问的方法不同,持续验证需要持续确认所有资源访问请求。这需要持续监控上下文信息,例如用户身份、设备健康状况、位置、访问时间和行为模式,以确保安全。实时监控和分析检测异常情况,并确保任何风险变化(例如异常行为或受损设备)都会导致立即审查访问权限。持续验证通过确保安全措施以动态和实时的方式实施来最大限度地减少威胁,从而限制内部或外部攻击造成的潜在损害。

2. 限制爆炸半径

如果发生安全漏洞,限制其损害至关重要。零信任限制攻击者的凭据或访问路径,使系统和人员有时间响应并中和攻击。在零信任概念中,限制爆炸半径意味着将安全漏洞的潜在影响限制在网络或系统的有限、隔离区域内。这是通过使用诸如微分段之类的技术实现的,微分段将网络划分为具有严格访问控制和监控的小区域。即使攻击者成功入侵了一个段,他们也无法横向迁移到网络的其他部分,除非他们通过进一步的安全检查。

零信任模型通过在所有级别使用最小权限和持续验证的概念来限制任何入侵造成的损害,从而减少对敏感数据和关键系统的潜在损害。这种遏制方法极大地提高了对现代网络威胁的弹性。

3. 自动化上下文收集和响应

在零信任安全架构中,自动化上下文收集和响应对于确保强大的实时安全性至关重要。这包括持续从各种来源获取上下文,包括用户身份、设备状态、位置、行为模式和威胁情报源。自动化使安全系统能够实时检查上下文并对访问限制做出动态判断。例如,如果设备表现出异常活动或某人试图从未知位置登录,自动化系统可以快速检测到问题,启动多因素身份验证或完全拒绝访问。此功能确保对潜在攻击的响应及时且可扩展,无需人工干预,并提高整体安全态势。