- 网络安全教程

- 网络安全 - 首页

- 网络安全 – 概述

- 网络安全 – 应用层

- 网络安全 – 传输层

- 网络安全 – 网络层

- 网络安全 – 数据链路层

- 网络安全 – 访问控制

- 网络安全 – 防火墙

- 网络安全 – 关键必要性

- 零信任安全

- 零信任安全 - 简介

- 零信任安全模型

- 零信任架构

- 网络安全有用资源

- 网络安全 - 快速指南

- 网络安全 - 有用资源

- 网络安全 - 讨论

什么是零信任安全?

零信任是一种基于“永不信任,始终验证”的安全框架。此安全信任在访问应用程序和数据之前持续评估安全配置和状态。在授予访问权限之前,每个访问请求都经过完全身份验证、授权和加密。使用微分段和最小权限访问概念来减少横向移动。

它不仅验证组织网络内部的用户,还验证组织网络外部的用户。与传统的安全模型不同,此安全模型确保组织网络内的所有内容都是可信的;零信任意味着内部和外部网络都容易受到攻击。丰富的智能和分析用于实时发现和响应异常。

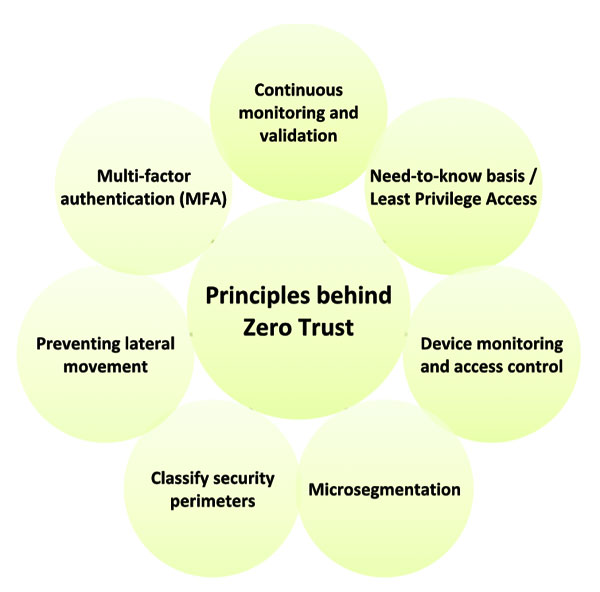

零信任背后的主要原则

零信任工作背后的主要原则如下:

i. 持续监控和验证

零信任安全假设组织网络内部和外部都有攻击者;因此,任何用户或组织的系统/设备都不应被信任。零信任安全机制验证用户身份和权限,以及设备身份和安全。登录凭据经过验证,并在定义的时间限制后过期,以验证用户身份并定期正确地重新验证。

ii. 按需知晓/最小权限访问

此原则确保用户仅拥有其所需的有限访问权限。例如,管理员拥有所有保留权限,但普通用户不需要所有权限;因此,它基于按需知晓的原则。这限制了每个用户对网络敏感部分的访问。

iii. 设备监控和访问控制

零信任系统检查有多少不同的设备正在访问其网络,并确保每个设备都已获得授权。

iv. 微分段

网络被分成更小、更隔离的部分,以防止在发生违规时发生横向移动。

v. 分类安全边界

此原则根据不同的安全方面对安全边界进行分类,以确保对网络的安全访问。

vi. 防止横向移动

零信任访问是分段的,并且必须定期重新建立;攻击者无法在网络的微分段之间移动。一旦检测到网络上的攻击者,它会立即阻止进一步访问。

vii. 多因素身份验证 (MFA)

多因素身份验证 (MFA) 是零信任安全架构的关键组成部分,它确保对敏感资源的身份验证不仅仅是密码。MFA 要求用户提交两种或多种验证来源,例如密码和安全凭据(如指纹)。通过添加额外的层,即使像密码这样的一个因素被破坏,MFA 也可以最大程度地减少不需要的访问。在零信任中,MFA 对于在向用户提供关键资源的访问权限之前识别用户至关重要。

零信任安全的重要性

零信任安全在当今的数字环境中至关重要;网络攻击的数量正在增加,远程登录工作和云服务的广泛使用正在日益增加。传统的基于周界安全模型,更倾向于外部威胁和网络内的可信实体,已经不再足够。零信任安全在不同方面都具有重要意义。一些关键方面如下:

- 网络攻击(如网络钓鱼、勒索软件和内部威胁)可以轻松绕过过时的安全措施。

- 零信任的“永不信任,始终验证”策略通过持续评估个人、设备和应用程序来提高安全性。

- 它通过实施严格的访问控制来降低风险,确保即使是可信的人员和设备也定期得到验证、授权和监控。

- 它限制网络内的横向移动,限制在发生违规时可能造成的损害。

- 随着云平台、移动员工和第三方集成的使用越来越多,现代企业的边界已经瓦解。

- 零信任提供了一个可扩展的、自适应的安全框架,可以在分散的系统中保护敏感数据和资源,使其成为缓解当今高级网络威胁的关键。

零信任是如何工作的?

此框架的实施结合了先进的技术,例如基于风险的多因素身份验证,以及验证用户或设备身份、访问时间和移动以及维护系统安全的高级机制。

总的来说,零信任通过持续验证尝试访问资源的每个用户、设备和程序来运行,无论它们是在网络上还是在网络外。与传统的安全方法(一旦用户经过身份验证便提供广泛的访问权限)不同,零信任使用最小权限原则将访问权限限制为指定的特定角色和权限。当某人或设备试图访问资源时,零信任系统会使用多层验证,包括身份检查、设备健康评估和行为分析。多因素身份验证 (MFA) 通常用于增强此验证过程。

此外,零信任实施严格的策略,将网络划分为单独的区域,以防止在发生泄露时发生横向移动。持续监控确保任何异常活动都能够实时识别,使安全人员能够快速应对任何威胁。零信任将验证、分段和监控相结合,减少漏洞并保护动态和分散系统中的资源。

零信任安全的优势

零信任安全的主要优势如下:

- 零信任机制比传统安全方法好得多。

- 零信任通过持续检查每个用户、设备和应用程序(包括内部参与者和受损凭据)来降低未经授权访问的风险。这种主动策略减少了攻击面,同时提高了整体安全性。

- 随着如此多样化的用户和设备在网络内外访问内部和外部数据。

- 零信任原则的目标是帮助组织减少其攻击。

- 零信任通过将违规限制在网络的一个小区域内使用微分段来减少攻击发生时的损害。借助微分段和最小权限访问,零信任限制了攻击者在网络中横向移动的能力。如果系统的一个部分受到损害,攻击者将无法快速访问其他部分。

- 零信任通过要求多种身份验证方法来降低用户凭据盗窃和网络钓鱼尝试带来的风险。

- 它有助于消除威胁。

- 零信任安全降低了不受保护的设备(包括物联网设备)带来的风险,这些设备通常难以保护和更新。

- 与传统方法不同,零信任认识到威胁可能来自网络内部,并使用严格的访问规则和监控来检测和中和内部攻击。

- 零信任适用于基于云和混合的环境,用户和资源分布在多个位置。它符合新的 IT 基础设施,允许远程工作、移动设备和第三方协作,同时保持安全性。

- 通过持续监控和记录,零信任提供了对用户操作的广泛洞察,帮助企业检测异常行为、加强事件响应并改善整体安全态势。