- 移动安全教程

- 移动安全 - 首页

- 移动安全 - 简介

- 移动安全 - 攻击向量

- 应用商店及问题

- 移动安全 - 手机垃圾短信

- 移动安全 - Android操作系统

- 移动安全 - Android Root

- 移动安全 - Android设备

- 移动安全 - Android工具

- 移动安全 - Apple iOS

- iOS 设备追踪工具

- Windows Phone操作系统

- 移动安全 - 黑莓操作系统

- 移动安全 - 黑莓设备

- 移动安全 - MDM解决方案

- 短信钓鱼应对措施

- 移动安全 - 保护工具

- 移动安全 - 渗透测试

- 移动安全有用资源

- 移动安全 - 快速指南

- 移动安全 - 有用资源

- 移动安全 - 讨论

移动安全 - 黑莓操作系统

BlackBerry OS是由Research in Motion公司为其BlackBerry系列智能手机和手持设备开发的一种专有移动操作系统。它包含一个基于Java的第三方应用程序框架,该框架实现了J2ME移动信息设备配置文件v2 (MIDP2)和连接受限设备配置(CLDC),以及许多RIM特有的API。

BlackBerry的一些特性包括:

- 对企业电子邮件的原生支持

- BlackBerry企业服务器

- BlackBerry Messenger

- BlackBerry互联网服务

- BlackBerry电子邮件客户端

BlackBerry企业解决方案架构

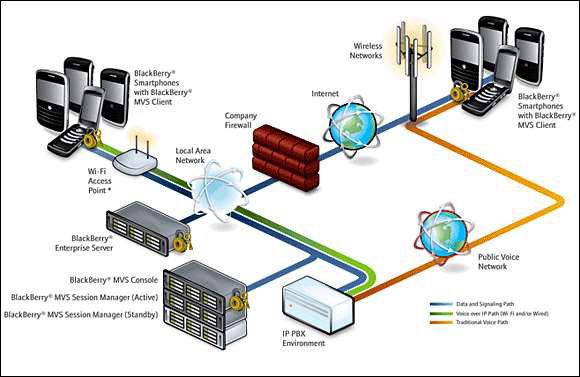

BlackBerry企业解决方案允许移动用户安全地无线访问其组织的电子邮件和其他关键业务应用程序。BlackBerry企业解决方案架构由六个重要组成部分构成,它们是:

- BlackBerry企业服务器

- BlackBerry移动数据系统

- BlackBerry智能手机

- BlackBerry连接软件

- BlackBerry联盟计划

- BlackBerry解决方案服务

企业服务器与企业消息和协作系统一起,为移动用户提供电子邮件访问、企业即时消息和个人信息管理工具。配置不当的防火墙会增加攻击风险。Web服务器、数据库服务器和应用程序服务器都存在漏洞。如果攻击者发现这些漏洞,他们可以轻松地发动攻击并控制整个服务器。

BlackBerry攻击向量

由于有很多新的工具和方法可用于查找BlackBerry设备上存在的潜在漏洞,因此BlackBerry面临许多攻击。攻击向量吸引用户在其手机上下载恶意软件。使用工具查找网站漏洞等是攻击者对BlackBerry设备发动攻击的几种技术。除了这些技术之外,还有许多其他的攻击向量允许攻击者对BlackBerry发动攻击,包括:

- 恶意代码签名

- 内存和进程操作

- 电子邮件漏洞利用

- TCP/IP连接漏洞

- BlackBerry恶意软件

- JAD文件漏洞利用

- 短信(SMS)漏洞利用

- PIM数据攻击

- 电话攻击

恶意代码签名

BlackBerry应用程序必须经过RIM签名才能完全访问操作系统API。如果缺少所需的签名或应用程序在签名后被更改,JVM将拒绝/限制应用程序对API的访问,或者将在运行时显示错误消息。攻击者可以使用预付费信用卡和虚假信息匿名获取代码签名密钥,签名恶意应用程序,并将其发布到BlackBerry应用世界。攻击者还可以入侵开发人员的系统以窃取代码签名密钥和密码来解密加密密钥。

JAD文件漏洞利用和内存/进程操作

JAD文件包含Java应用程序的属性,例如应用程序描述、供应商详细信息和大小,并提供可以下载应用程序的URL。它被用作在J2ME移动设备上进行Java应用程序空中(OTA)安装的标准方法。攻击者可以使用具有欺骗性信息的特制.jad文件来诱骗用户安装恶意应用程序。

短信(SMS)漏洞利用

普通PC用户更有可能成为高级收费拨号程序应用程序的目标,这些应用程序将用户的调制解调器连接到高级收费电话号码,这会导致比预期更多的服务提供商账单。BlackBerry中强制执行相同的机制,但不使用高级收费短信。

电子邮件漏洞利用

在BlackBerry手机中,所有电子邮件都是通过net.rim.blackberry.api.mail包发送、接收和读取的,此包只能在签名的应用程序上使用。BlackBerry附件服务仅支持扩展名为.doc、.pdf、.txt、.wpd、.xls和.ppt的文件,但它可以通过电子邮件发送任何类型的文件。BlackBerry不支持扩展名为.cod的文件。

PIM数据攻击

BlackBerry设备的PIM数据库中的个人信息管理(PIM)数据包括通讯录、日历、任务和备忘录信息。攻击者可以创建恶意签名应用程序,读取所有PIM数据,并使用不同的传输机制将其发送给攻击者。恶意应用程序还可以删除或修改PIM数据。

TCP/IP连接漏洞

如果设备防火墙关闭,签名应用程序可以在没有提示用户的情况下打开TCP连接。安装在设备上的恶意应用程序可以与攻击者创建反向连接,使他或她能够利用受感染的设备作为TCP代理并访问组织的内部资源。攻击者还可以利用反向TCP连接进行后门攻击并执行各种恶意信息收集攻击。