- 计算机安全教程

- 计算机安全 - 首页

- 计算机安全 - 概述

- 计算机安全 - 要素

- 计算机安全 - 术语

- 计算机安全 - 分层

- 计算机安全 - 操作系统安全

- 计算机安全 - 反病毒

- 计算机安全 - 恶意软件

- 计算机安全 - 加密

- 计算机安全 - 数据备份

- 灾难恢复

- 计算机安全 - 网络

- 计算机安全 - 策略

- 计算机安全 - 检查清单

- 法律合规

- 计算机安全有用资源

- 计算机安全 - 快速指南

- 计算机安全 - 资源

- 计算机安全 - 讨论

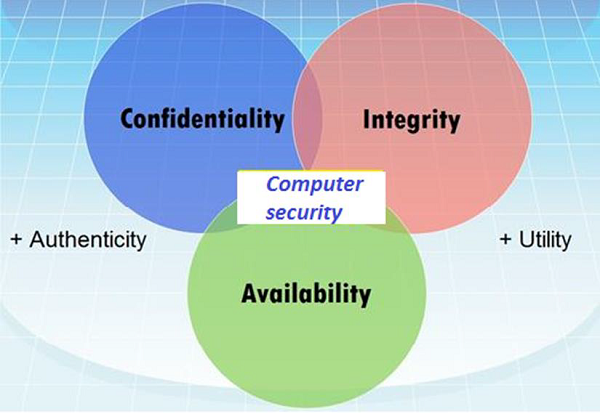

计算机安全 - 要素

计算机安全的一般状态具有检测和预防攻击以及恢复的能力。如果此类攻击成功,则必须控制信息和服务的破坏,并检查其是否保持较低或可容忍的水平。

计算机安全中的不同要素

为了满足这些要求,我们引入了三个主要要素:机密性、完整性和可用性,以及最近添加的真实性和效用。

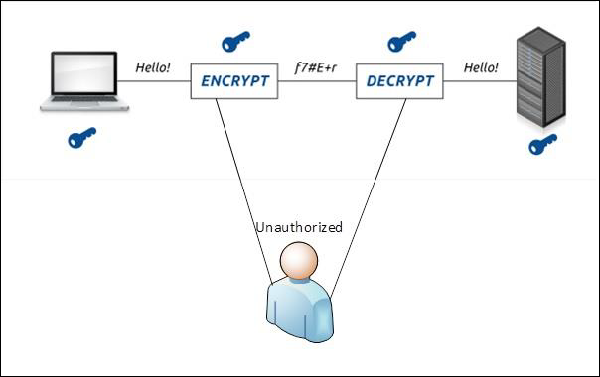

机密性

机密性是指对信息或资源的隐蔽。此外,还需要将信息对想要访问它的其他第三方保密,因此只有正确的人才能访问它。

现实生活中的例子 - 假设有两个人通过加密电子邮件进行通信,他们知道彼此的解密密钥,并且他们通过将这些密钥输入到电子邮件程序中来读取电子邮件。如果其他人可以在将这些解密密钥输入程序时读取它们,则该电子邮件的机密性就会受到损害。

完整性

完整性是指从防止未经授权和不当更改的角度来看,系统或资源中数据的可信赖性。通常,完整性由两个子要素组成 - 数据完整性,它与数据内容有关;以及身份验证,它与数据的来源有关,因为此类信息只有在正确的情况下才有价值。

现实生活中的例子 - 假设您正在进行 5 美元的在线支付,但您的信息在不知情的情况下被篡改,以某种方式向卖家发送了 500 美元,这将使您付出过高的代价。

在这种情况下,密码学在确保数据完整性方面发挥着非常重要的作用。常用的保护数据完整性的方法包括对接收到的数据进行哈希处理,并将其与原始消息的哈希值进行比较。但是,这意味着必须以安全的方式提供原始数据的哈希值。

可用性

可用性是指在需要时访问资源数据的能力,因为只有授权人员能够在正确的时间访问信息,信息才具有价值。如今,拒绝访问数据已成为一种常见的攻击方式。想象一下实时服务器的停机时间,这将是多么昂贵。

现实生活中的例子 - 假设黑客入侵了银行的 Web 服务器并将其关闭。作为经过身份验证的用户,您想要进行电子银行转账,但无法访问它,未完成的转账对银行来说意味着资金损失。

广告