- 计算机安全教程

- 计算机安全 - 首页

- 计算机安全 - 概述

- 计算机安全 - 要素

- 计算机安全 - 术语

- 计算机安全 - 层次

- 计算机安全 - 操作系统安全

- 计算机安全 - 防病毒

- 计算机安全 - 恶意软件

- 计算机安全 - 加密

- 计算机安全 - 数据备份

- 灾难恢复

- 计算机安全 - 网络

- 计算机安全 - 策略

- 计算机安全 - 检查清单

- 法律合规性

- 计算机安全有用资源

- 计算机安全 - 快速指南

- 计算机安全 - 资源

- 计算机安全 - 讨论

计算机安全 - 网络

在本章中,我们将从安全的角度讨论网络。我们还将了解哪些系统可以帮助我们作为系统管理员提高安全性。

例如 - 我们是大型连锁超市的系统管理员,但我们的公司希望通过推出在线销售平台来上线。我们已经完成了配置,系统也已启动并运行,但一周后我们听说该平台遭到黑客入侵。

我们问自己一个问题——我们做错了什么?我们忽略了网络安全,而网络安全与设置同等重要,因为这种黑客攻击会直接影响公司的声誉,导致销售额和市场价值下降。

帮助我们实现网络安全的设备

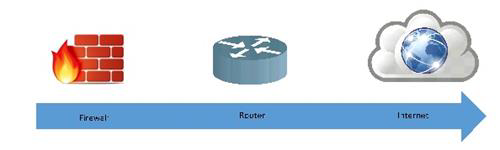

防火墙 - 它们可以是软件或应用程序,在网络层级运行。它们保护私有网络免受外部用户和其他网络的侵害。通常,它们是程序的复合体,其主要功能是监控从外部到内部以及从内部到外部的流量。它们的位置通常位于路由器后面或路由器前面,具体取决于网络拓扑。

它们也被称为入侵检测设备;它们的流量规则是根据公司策略规则配置的。例如,您阻止所有传入端口 POP 的流量,因为您不想接收邮件,以确保免受所有可能的邮件攻击。它们记录所有网络尝试,以便您以后进行审计。

它们还可以充当数据包过滤器,这意味着防火墙会根据源地址、目标地址和端口做出转发或不转发数据包的决策。

一些推荐的品牌包括:

- 思科 ASA 系列

- Checkpoint

- Fortinet

- 瞻博网络

- SonicWALL

- pfSense

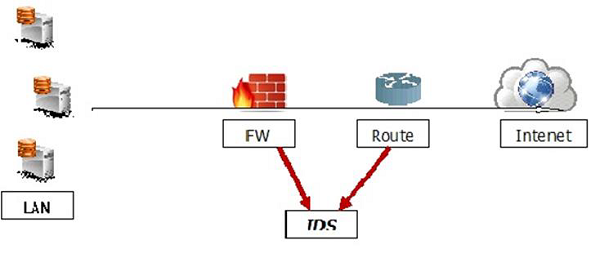

入侵检测系统

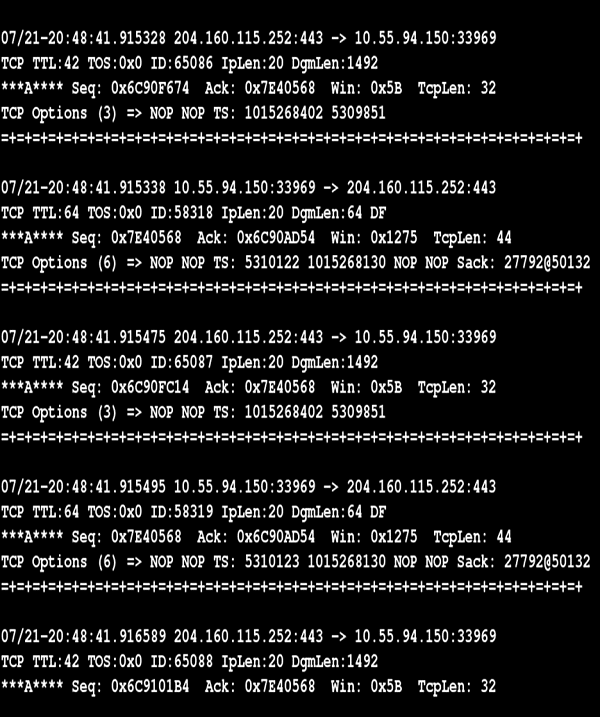

入侵检测系统与防火墙一样重要,因为它们可以帮助我们检测对系统进行的攻击类型,然后制定解决方案来阻止它们。监控部分包括跟踪日志、查找可疑签名以及保留触发的事件历史记录。它们还有助于网络管理员检查连接的完整性和真实性。

让我们看看它们的部署架构:

入侵检测工具

最好的入侵检测工具之一是Snort,您可以从以下地址获取信息并下载:www.snort.org

它是基于软件的,但它是开源的,因此它是免费且易于配置的。它具有基于实时签名的网络 - IDS,可以通知系统管理员端口扫描、DDOS 攻击、CGI 攻击、后门、操作系统指纹等攻击。

其他 IDS 包括:

- BlackICE Defender

- CyberCop Monitor

- Checkpoint RealSecure

- 思科安全 IDS

- Vanguard Enforcer

- 朗讯 RealSecure。

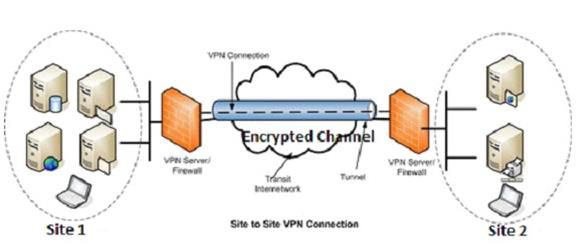

虚拟专用网络

这种类型的网络广泛用于小型企业或企业网络。它有助于通过互联网发送和接收数据,但以安全和加密的方式。通常,此网络是在两个安全网络设备(例如两个防火墙)之间创建的。

一个示例是两个 ASA 5505 防火墙之间的连接,如下面的图像所示。