- Python取证教程

- 首页

- 简介

- Python安装

- Python概述

- 基本取证应用

- 哈希函数

- 破解加密

- 虚拟化

- 网络取证

- Python模块

- Dshell和Scapy

- 搜索

- 索引

- Python图像处理库

- 移动取证

- 网络时间协议

- 多进程支持

- 内存与取证

- Linux中的取证

- 泄露指标

- 云实施

- Python取证实用资源

- Python取证 - 快速指南

- Python取证 - 实用资源

- Python取证 - 讨论

Python取证 - 泄露指标

泄露指标(IOC)定义为“取证数据片段,包括系统日志条目或文件中找到的数据,这些数据识别系统或网络上潜在的恶意活动。”

通过监控IOC,组织可以检测攻击并迅速采取行动,防止此类违规事件发生或通过在早期阶段阻止攻击来限制损害。

有一些用例允许查询取证工件,例如:

- 通过MD5查找特定文件

- 搜索实际上存储在内存中的特定实体

- 存储在Windows注册表中的特定条目或条目集

所有上述的组合在搜索工件方面提供了更好的结果。如上所述,Windows注册表为生成和维护IOC提供了完美的平台,这直接有助于计算取证。

方法

查找文件系统中的位置,并特别关注Windows注册表。

搜索由取证工具设计的工件集。

查找任何不利活动的迹象。

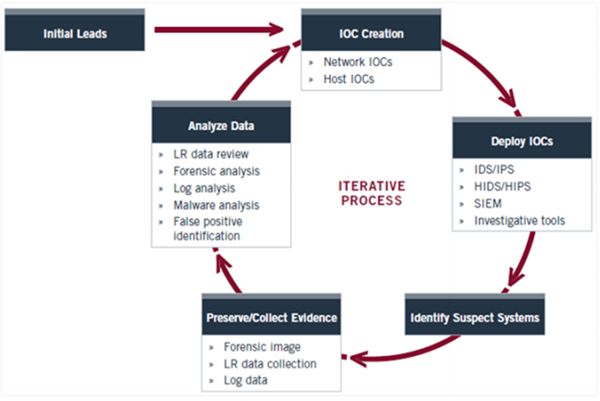

调查生命周期

调查生命周期遵循IOC,并在注册表中搜索特定条目。

阶段1:初始证据 - 在主机或网络上检测到泄露的证据。响应者将调查并确定确切的解决方案,这是一个具体的取证指标。

阶段2:为主机和网络创建IOC - 根据收集的数据,创建IOC,这可以通过Windows注册表轻松实现。OpenIOC的灵活性提供了无限数量的排列组合,说明如何构建指标。

阶段3:在企业中部署IOC - 创建指定的IOC后,调查人员将在Windows注册表中借助API部署这些技术。

阶段4:识别嫌疑人 - IOC的部署有助于以正常方式识别嫌疑人。甚至还会识别其他系统。

阶段5:收集和分析证据 - 收集针对嫌疑人的证据并进行相应分析。

阶段6:改进和创建新的IOC - 调查小组可以根据其证据和在企业中发现的数据以及其他情报创建新的IOC,并继续改进其周期。

下图显示了调查生命周期的各个阶段:

广告