- 网络道德入侵教程

- 网络道德入侵 - 首页

- 网络道德入侵 - 概述

- 网络道德入侵 - 黑客类型

- 网络道德入侵 - 知名黑客

- 网络道德入侵 - 术语

- 网络道德入侵 - 工具

- 网络道德入侵 - 技能

- 网络道德入侵 - 流程

- 网络道德入侵 - 侦察

- 网络道德入侵 - 踩点

- 网络道德入侵 - 指纹识别

- 网络道德入侵 - 嗅探

- 网络道德入侵 - 嗅探工具

- 网络道德入侵 - ARP 欺骗

- 网络道德入侵 - DNS 欺骗

- 网络道德入侵 - 利用

- 网络道德入侵 - 枚举

- 网络道德入侵 - Metasploit

- 网络道德入侵 - 木马攻击

- 网络道德入侵 - TCP/IP 劫持

- 网络道德入侵 - 邮件劫持

- 网络道德入侵 - 密码破解

- 网络道德入侵 - 无线网络入侵

- 网络道德入侵 - 社会工程学

- 网络道德入侵 - DDoS 攻击

- 网络道德入侵 - 跨站脚本攻击

- 网络道德入侵 - SQL 注入

- 网络道德入侵 - 渗透测试

- 网络道德入侵有用资源

- 网络道德入侵 - 快速指南

- 网络道德入侵 - 有用资源

- 网络道德入侵 - 讨论

网络道德入侵 - ARP 欺骗

地址解析协议 (ARP) 是一种无状态协议,用于将 IP 地址解析为机器 MAC 地址。所有需要在网络上通信的网络设备都会在系统中广播 ARP 查询,以查找其他机器的 MAC 地址。ARP 欺骗也称为 **ARP 欺骗**。

以下是 ARP 的工作原理:

当一台机器需要与另一台机器通信时,它会查找其 ARP 表。

如果在表中找不到 MAC 地址,则会广播 **ARP_request** 到网络上。

网络上的所有机器都会将此 IP 地址与 MAC 地址进行比较。

如果网络中的一台机器识别出此地址,则它将使用其 IP 和 MAC 地址响应 **ARP_request**。

请求计算机将地址对存储在其 ARP 表中,然后进行通信。

什么是 ARP 欺骗?

ARP 数据包可以被伪造,以将数据发送到攻击者的机器。

ARP 欺骗构建大量伪造的 ARP 请求和回复数据包以使交换机过载。

交换机设置为 **转发模式**,并且在 **ARP 表** 被伪造的 ARP 响应淹没后,攻击者可以嗅探所有网络数据包。

攻击者使用伪造的条目淹没目标计算机的 ARP 缓存,这也称为 **中毒**。ARP 中毒使用中间人访问来毒害网络。

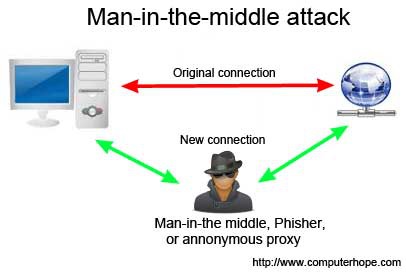

什么是中间人攻击?

中间人攻击(缩写为 MITM、MitM、MIM、MiM、MITMA)意味着一种主动攻击,其中对手通过在受害者之间创建连接来模拟用户,并在他们之间发送消息。在这种情况下,受害者认为他们彼此通信,但实际上,恶意行为者控制着通信。

第三方存在以控制和监控双方之间通信的流量。某些协议(如 **SSL**)用于防止此类攻击。

ARP 中毒 - 演练

在本演练中,我们使用 **BetterCAP** 在 LAN 环境中执行 ARP 中毒,使用 VMware Workstation 安装了 **Kali** Linux 和 **Ettercap** 工具来嗅探 LAN 中的本地流量。

对于此演练,您需要以下工具:

- VMware Workstation

- Kali Linux 或 Linux 操作系统

- Ettercap 工具

- LAN 连接

**注意** - 此攻击在有线和无线网络中均可能发生。您可以在本地 LAN 中执行此攻击。

**步骤 1** - 安装 VMware Workstation 并安装 Kali Linux 操作系统。

**步骤 2** - 使用用户名密码“root,toor”登录 Kali Linux。

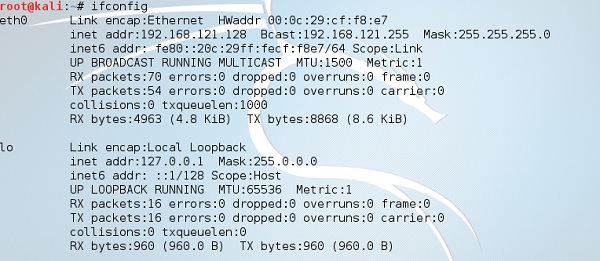

**步骤 3** - 确保您已连接到本地 LAN,并通过在终端中键入命令 **ifconfig** 检查 IP 地址。

**步骤 4** - 打开终端并键入“Ettercap –G”以启动 Ettercap 的图形版本。

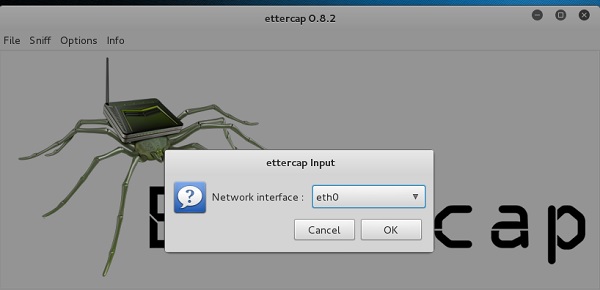

**步骤 5** - 现在单击菜单栏中的“嗅探”选项卡,然后选择“统一嗅探”,然后单击“确定”以选择接口。我们将使用“eth0”,这意味着以太网连接。

**步骤 6** - 现在单击菜单栏中的“主机”选项卡,然后单击“扫描主机”。它将开始扫描整个网络以查找活动主机。

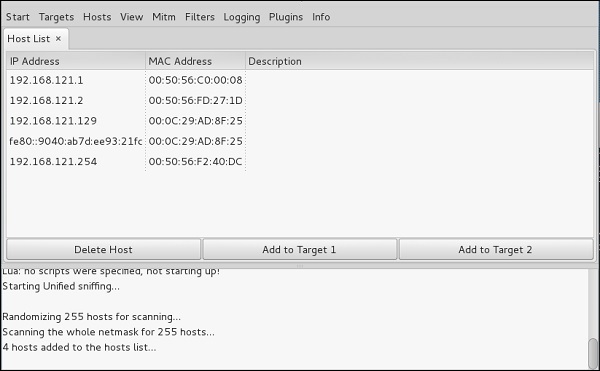

**步骤 7** - 接下来,单击“主机”选项卡并选择“主机列表”以查看网络中可用主机的数量。此列表还包括默认网关地址。在选择目标时,我们必须小心。

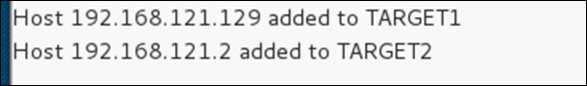

**步骤 8** - 现在我们必须选择目标。在中间人攻击中,我们的目标是主机,路由器地址将是转发流量的路由器地址。在中间人攻击中,攻击者拦截网络并嗅探数据包。因此,我们将受害者添加为“目标 1”,将路由器地址添加为“目标 2”。

在 VMware 环境中,默认网关将始终以“2”结尾,因为“1”分配给物理机器。

**步骤 9** - 在此场景中,我们的目标是“192.168.121.129”,路由器是“192.168.121.2”。因此,我们将目标 1 添加为 **受害者 IP**,目标 2 添加为 **路由器 IP**。

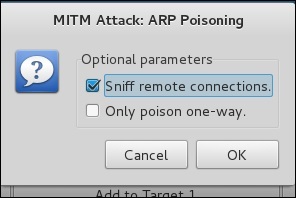

**步骤 10** - 现在单击“中间人”,然后单击“ARP 中毒”。然后,选中“嗅探远程连接”选项,然后单击“确定”。

**步骤 11** - 单击“开始”并选择“开始嗅探”。这将在网络中启动 ARP 中毒,这意味着我们已将网络卡设置为“混杂模式”,现在可以嗅探本地流量。

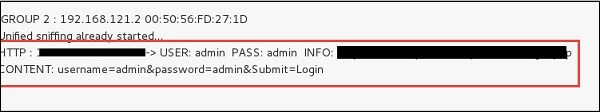

**注意** - 我们只允许 Ettercap 进行 HTTP 嗅探,因此不要期望使用此过程嗅探 HTTPS 数据包。

**步骤 12** - 现在是时候查看结果了;如果我们的受害者登录了一些网站。您可以在 Ettercap 的工具栏中查看结果。

这就是嗅探的工作原理。您一定已经了解,只需启用 ARP 中毒就可以轻松获取 HTTP 凭据。

ARP 中毒有可能在公司环境中造成巨大损失。这就是聘用网络道德黑客来保护网络的地方。

除了 ARP 中毒之外,还有其他攻击,例如 MAC 泛洪、MAC 欺骗、DNS 中毒、ICMP 中毒等,这些攻击都可能对网络造成重大损失。

在下一章中,我们将讨论另一种类型的攻击,称为 **DNS 中毒**。