- 道德黑客教程

- 道德黑客 - 首页

- 道德黑客 - 概述

- 道德黑客 - 黑客类型

- 道德黑客 - 著名黑客

- 道德黑客 - 术语

- 道德黑客 - 工具

- 道德黑客 - 技能

- 道德黑客 - 流程

- 道德黑客 - 侦察

- 道德黑客 - 踩点

- 道德黑客 - 指纹识别

- 道德黑客 - 嗅探

- 道德黑客 - 嗅探工具

- 道德黑客 - ARP 欺骗

- 道德黑客 - DNS 欺骗

- 道德黑客 - 利用

- 道德黑客 - 枚举

- 道德黑客 - Metasploit

- 道德黑客 - 木马攻击

- 道德黑客 - TCP/IP 劫持

- 道德黑客 - 邮件劫持

- 道德黑客 - 密码破解

- 道德黑客 - 无线网络攻击

- 道德黑客 - 社会工程学

- 道德黑客 - DDoS 攻击

- 道德黑客 - 跨站脚本攻击

- 道德黑客 - SQL 注入

- 道德黑客 - 渗透测试

- 道德黑客有用资源

- 道德黑客 - 快速指南

- 道德黑客 - 有用资源

- 道德黑客 - 讨论

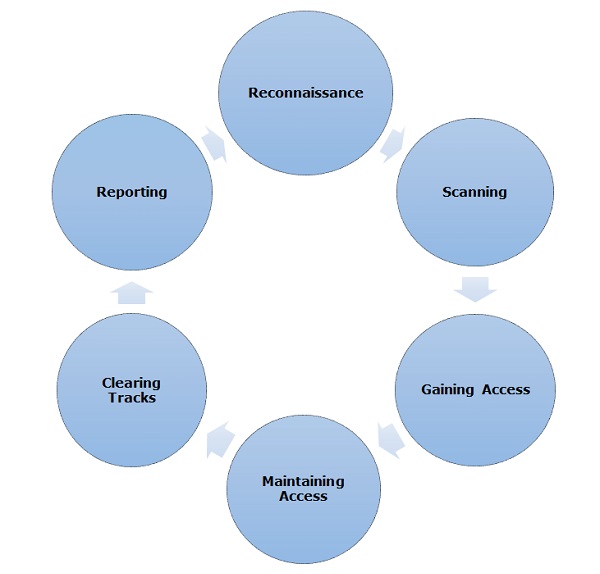

道德黑客 - 流程

像所有优秀的项目一样,道德黑客也有一系列不同的阶段。它帮助黑客进行结构化的道德黑客攻击。

不同的安全培训手册以不同的方式解释了道德黑客的过程,但对我这个认证的道德黑客来说,整个过程可以分为以下六个阶段。

侦察

侦察是攻击者使用主动或被动方式收集目标信息的一阶段。在此过程中广泛使用的工具包括 NMAP、Hping、Maltego 和 Google Dorks。

扫描

在此过程中,攻击者开始主动探测目标机器或网络,寻找可被利用的漏洞。在此过程中使用的工具包括 Nessus、Nexpose 和 NMAP。

获取访问权限

在此过程中,漏洞被定位,并且您尝试利用它以进入系统。在此过程中使用的主要工具是 Metasploit。

维持访问权限

黑客已经获得了对系统的访问权限。在获得访问权限后,黑客会安装一些后门,以便在将来需要访问此已获得的系统时能够进入系统。Metasploit 是此过程的首选工具。

清除痕迹

此过程实际上是一种不道德的行为。它与删除黑客过程中所有活动日志有关。

报告

报告是完成道德黑客过程的最后一步。在这里,道德黑客会根据他的发现和完成的工作(例如使用的工具、成功率、发现的漏洞和利用过程)编制一份报告。

快速提示

这些流程并非标准流程。您可以根据自己擅长的技术采用一组不同的流程和工具。只要能够获得预期的结果,流程的重要性就最小。

广告