- 道德黑客教程

- 道德黑客 - 首页

- 道德黑客 - 概述

- 道德黑客 - 黑客类型

- 道德黑客 - 著名的黑客

- 道德黑客 - 专业术语

- 道德黑客 - 工具

- 道德黑客 - 技能

- 道德黑客 - 流程

- 道德黑客 - 侦察

- 道德黑客 - 踩点

- 道德黑客 - 指纹识别

- 道德黑客 - 嗅探

- 道德黑客 - 嗅探工具

- 道德黑客 - ARP 欺骗

- 道德黑客 - DNS 欺骗

- 道德黑客 - 利用

- 道德黑客 - 枚举

- 道德黑客 - Metasploit

- 道德黑客 - 木马攻击

- 道德黑客 - TCP/IP 劫持

- 道德黑客 - 邮件劫持

- 道德黑客 - 密码破解

- 道德黑客 - 无线网络攻击

- 道德黑客 - 社会工程

- 道德黑客 - DDoS 攻击

- 道德黑客 - 跨站脚本攻击

- 道德黑客 - SQL 注入

- 道德黑客 - 渗透测试

- 道德黑客有用资源

- 道德黑客 - 快速指南

- 道德黑客 - 有用资源

- 道德黑客 - 讨论

道德黑客 - DNS 欺骗

DNS 欺骗是一种技术,它欺骗 DNS 服务器使其相信它已收到真实信息,而实际上并非如此。它会导致在将网址转换为数字 IP 地址的 DNS 级别替换错误的 IP 地址。它允许攻击者用服务器控制的 IP 地址替换给定 DNS 服务器上目标站点的 IP 地址条目。攻击者可以为服务器创建包含恶意内容的虚假 DNS 条目,其名称相同。

例如,用户输入 www.google.com,但用户会被发送到另一个欺诈网站,而不是被定向到 Google 的服务器。据我们了解,DNS 欺骗用于将用户重定向到由攻击者管理的虚假页面。

DNS 欺骗 - 练习

让我们使用相同的工具 **Ettercap** 进行 DNS 欺骗练习。

DNS 欺骗与 ARP 欺骗非常相似。要启动 DNS 欺骗,您必须从 ARP 欺骗开始,我们在上一章中已经讨论过。我们将使用 **DNS spoof** 插件,该插件已存在于 Ettercap 中。

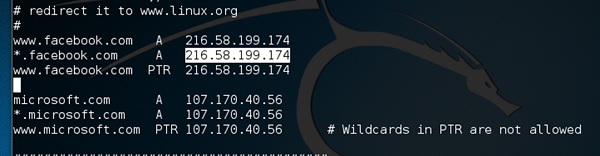

**步骤 1** - 打开终端并输入“nano etter.dns”。此文件包含 Ettercap 用于解析域名地址的所有 DNS 地址条目。在此文件中,我们将添加“Facebook”的虚假条目。如果有人想打开 Facebook,他将被重定向到另一个网站。

**步骤 2** - 现在在“Redirect it to www.linux.org”字样下插入条目。请参见以下示例:

**步骤 3** - 现在保存此文件并通过保存文件退出。使用“ctrl+x”保存文件。

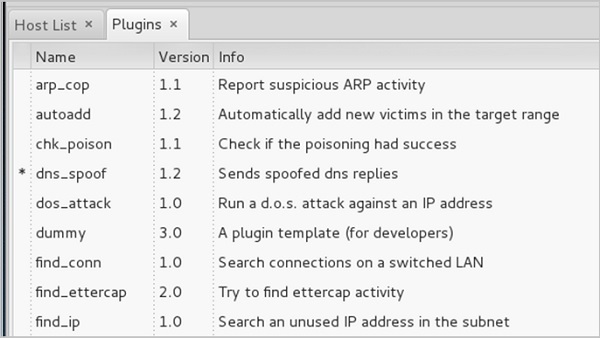

**步骤 4** - 此后,整个过程与启动 ARP 欺骗相同。启动 ARP 欺骗后,单击菜单栏中的“插件”,然后选择“dns_spoof”插件。

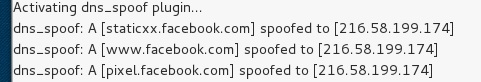

**步骤 5** - 激活 DNS_spoof 后,您将在结果中看到,每当有人在浏览器中输入 facebook.com 时,它将开始被欺骗为 Google 的 IP。

这意味着用户在浏览器中看到的是 Google 页面而不是 facebook.com。

在本练习中,我们看到了如何通过不同的工具和方法嗅探网络流量。这里一家公司需要一名道德黑客来提供网络安全以阻止所有这些攻击。让我们看看道德黑客可以做些什么来防止 DNS 欺骗。

防御 DNS 欺骗

作为一名道德黑客,您的工作很可能使您处于预防而非渗透测试的地位。您作为攻击者所了解的内容可以帮助您防止您从外部使用的技术。

以下是从渗透测试人员的角度来看,针对我们刚刚介绍的攻击的防御措施:

对网络中最敏感的部分使用硬件交换网络,以努力将流量隔离到单个网段或冲突域。

在交换机上实施 IP DHCP 嗅探,以防止 ARP 欺骗和欺骗攻击。

实施策略以防止网络适配器上的混杂模式。

部署无线接入点时要小心,要知道无线网络上的所有流量都可能被嗅探。

使用加密协议(如 SSH 或 IPsec)加密敏感流量。

端口安全由能够编程以仅允许特定 MAC 地址在每个端口上发送和接收数据的交换机使用。

IPv6 具有 IPv4 不具备的安全优势和选项。

用 SSH 替换 FTP 和 Telnet 等协议是防止嗅探的有效防御措施。如果 SSH 不是可行的解决方案,请考虑使用 IPsec 保护较旧的遗留协议。

虚拟专用网络 (VPN) 由于其加密方面,可以提供针对嗅探的有效防御。

SSL 与 IPsec 一起是一种很好的防御措施。

总结

在本章中,我们讨论了攻击者如何通过在网络中放置数据包嗅探器来捕获和分析所有流量。通过一个真实的例子,我们看到了从给定网络中获取受害者凭据是多么容易。攻击者使用 MAC 攻击、ARP 和 DNS 欺骗攻击来嗅探网络流量并获取敏感信息,例如电子邮件对话和密码。