- 道德黑客教程

- 道德黑客 - 首页

- 道德黑客 - 概述

- 道德黑客 - 黑客类型

- 道德黑客 - 著名的黑客

- 道德黑客 - 术语

- 道德黑客 - 工具

- 道德黑客 - 技能

- 道德黑客 - 流程

- 道德黑客 - 侦察

- 道德黑客 - 踩点

- 道德黑客 - 指纹识别

- 道德黑客 - 嗅探

- 道德黑客 - 嗅探工具

- 道德黑客 - ARP 欺骗

- 道德黑客 - DNS 欺骗

- 道德黑客 - 利用

- 道德黑客 - 枚举

- 道德黑客 - Metasploit

- 道德黑客 - 木马攻击

- 道德黑客 - TCP/IP 劫持

- 道德黑客 - 邮件劫持

- 道德黑客 - 密码破解

- 道德黑客 - 无线网络攻击

- 道德黑客 - 社会工程学

- 道德黑客 - DDoS 攻击

- 道德黑客 - 跨站脚本攻击

- 道德黑客 - SQL 注入

- 道德黑客 - 渗透测试

- 道德黑客有用资源

- 道德黑客 - 快速指南

- 道德黑客 - 有用资源

- 道德黑客 - 讨论

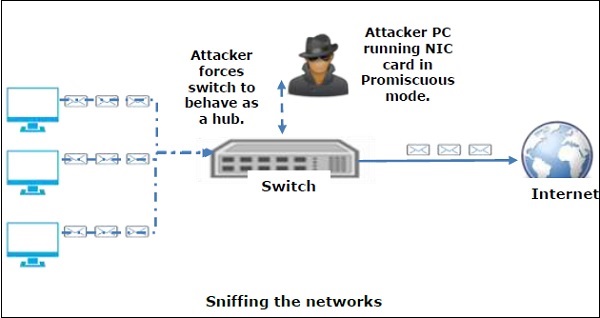

道德黑客 - 嗅探

嗅探是使用嗅探工具监控和捕获通过给定网络的所有数据包的过程。这是一种“窃听电话线”并了解对话的方式。它也称为应用于计算机网络的窃听。

如果一组企业交换机端口是打开的,那么他们的员工之一可能会嗅探整个网络的流量,这种情况很有可能发生。任何在同一物理位置的人都可以使用以太网电缆连接到网络或无线连接到该网络并嗅探所有流量。

换句话说,嗅探允许您查看各种类型的流量,包括受保护的和不受保护的流量。在适当的条件下并使用适当的协议,攻击方可能能够收集信息,这些信息可用于进一步攻击或对网络或系统所有者造成其他问题。

可以嗅探什么?

可以从网络中嗅探以下敏感信息:

- 电子邮件流量

- FTP 密码

- Web 流量

- Telnet 密码

- 路由器配置

- 聊天会话

- DNS 流量

工作原理

嗅探器通常将系统的网卡切换到混杂模式,以便它侦听其段上传输的所有数据。

混杂模式是指以太网硬件,特别是网络接口卡 (NIC) 的一种独特方式,它允许 NIC 接收网络上的所有流量,即使它不是针对此 NIC 的。默认情况下,NIC 会忽略所有未针对其自身地址的流量,这是通过将以太网数据包的目标地址与设备的硬件地址(也称为 MAC)进行比较来完成的。虽然这对网络来说非常合理,但非混杂模式使得难以使用网络监控和分析软件来诊断连接问题或流量统计。

嗅探器可以通过解码数据包中封装的信息,持续监控通过网卡到计算机的所有流量。

嗅探类型

嗅探在本质上可以是主动的或被动的。

被动嗅探

在被动嗅探中,流量被锁定,但不会以任何方式更改。被动嗅探仅允许侦听。它适用于集线器设备。在集线器设备上,流量被发送到所有端口。在使用集线器连接系统的网络中,网络上的所有主机都可以看到流量。因此,攻击者可以轻松捕获通过的流量。

好消息是,集线器现在几乎已经过时了。大多数现代网络使用交换机。因此,被动嗅探不再有效。

主动嗅探

在主动嗅探中,流量不仅被锁定和监控,而且还可能以某种方式被更改,具体取决于攻击。主动嗅探用于嗅探基于交换机的网络。它涉及将地址解析协议 (ARP) 数据包注入目标网络,以使交换机的内容寻址存储器 (CAM) 表泛洪。CAM 跟踪哪个主机连接到哪个端口。

以下是主动嗅探技术:

- MAC 泛洪

- DHCP 攻击

- DNS 欺骗

- 欺骗攻击

- ARP 欺骗

受影响的协议

诸如久经考验的 TCP/IP 等协议在设计之初并没有考虑到安全性,因此对潜在的入侵者没有提供太多抵抗力。一些规则很容易被嗅探:

HTTP - 它用于以明文形式发送信息,没有任何加密,因此是一个真正的目标。

SMTP(简单邮件传输协议) - SMTP 主要用于传输电子邮件。此协议效率很高,但它不包含任何防嗅探保护。

NNTP(网络新闻传输协议) - 它用于所有类型的通信,但其主要缺点是数据甚至密码都以明文形式通过网络发送。

POP(邮局协议) - POP 严格用于从服务器接收电子邮件。此协议不包含防嗅探保护,因为它可以被拦截。

FTP(文件传输协议) - FTP 用于发送和接收文件,但它不提供任何安全功能。所有数据都以明文形式发送,可以轻松嗅探。

IMAP(互联网消息访问协议) - IMAP 在功能上与 SMTP 相同,但它极易受到嗅探的影响。

Telnet - Telnet 将所有内容(用户名、密码、击键)以明文形式通过网络发送,因此可以轻松嗅探。

嗅探器并非能够仅查看实时流量的简单实用程序。如果您真的想分析每个数据包,请保存捕获并随时查看。

硬件协议分析仪

在进一步详细介绍嗅探器之前,我们必须讨论硬件协议分析仪。这些设备在硬件级别插入网络,并且可以监控流量而无需对其进行操作。

硬件协议分析仪用于监控和识别系统中安装的黑客软件生成的恶意网络流量。

它们捕获数据包,对其进行解码,并根据某些规则分析其内容。

硬件协议分析仪允许攻击者查看通过电缆传输的每个数据包的单个数据字节。

由于在许多情况下成本巨大,大多数道德黑客无法轻易获得这些硬件设备。

合法拦截

合法拦截 (LI) 定义为依法批准访问通信网络数据(例如电话呼叫或电子邮件消息)。LI 必须始终是为了分析或证据的目的而依法执行。因此,LI 是一种安全流程,其中网络运营商或服务提供商允许执法人员访问个人或组织的私人通信。

几乎所有国家/地区都起草并颁布了法律来规范合法拦截程序;标准化组织正在创建 LI 技术规范。通常,LI 活动是为了基础设施保护和网络安全的目的而进行的。但是,除非另有禁止,否则私人网络基础设施的运营商可以将其自身网络内的 LI 功能作为其固有权利进行维护。

LI 以前被称为窃听,并且自电子通信诞生以来就一直存在。