- 无线安全教程

- 无线安全 - 首页

- 无线威胁

- 无线 - 访问控制攻击

- 无线安全 - 完整性攻击

- 无线 - 机密性攻击

- 无线安全 - DoS 攻击

- 无线安全 - 第 1 层 DoS

- 无线安全 - 第 2 层 DoS

- 无线安全 - 第 3 层 DoS

- 身份验证攻击

- Rogue 接入点攻击

- 客户端错误关联

- 配置错误的接入点攻击

- Ad-Hoc 连接攻击

- 无线入侵方法

- 无线流量分析(嗅探)

- 发起无线攻击

- 破解无线攻击

- 无线安全有用资源

- 无线安全 - 快速指南

- 无线安全 - 有用资源

- 无线安全 - 讨论

无线安全 - 加密

一般来说,加密是将数据转换为某种密文的过程,任何拦截信息的第三方都无法理解。如今,我们每天都在不知不觉中使用加密。每次访问您的网上银行或邮箱时,大多数情况下,当您登录任何类型的网页或创建回公司网络的 VPN 隧道时。

有些信息太有价值了,不容忽视。并且,为了有效地保护信息,必须对其进行加密,以防止攻击者解密。老实说,没有完全安全的加密方案。我们每天使用的所有算法都可能被破解,但使用当前的技术和时间,这种情况发生的可能性有多大呢?

例如,使用新的超高速计算机破解“X”加密可能需要大约八年时间。这种风险是否大到足以停止使用算法“X”进行加密?我对此表示怀疑,到那时,要保护的信息可能已经过时了。

无线加密类型

在开始讨论无线加密之前,有必要说明一下,加密算法有两种类型:流密码和分组密码。

流密码 - 它以逐位的方式将明文转换为密文。

分组密码 - 它对固定大小的数据块进行操作。

最常见的加密算法汇总在下表中 -

| 加密算法 | 加密算法类型 | 数据块大小 |

|---|---|---|

| RC4 | 流密码 | --- |

| RC5 | 分组密码 | 32/64/128 位 |

| DES | 分组密码 | 56 位 |

| 3DES | 分组密码 | 56 位 |

| AES | 分组密码 | 128 位 |

您最有可能在无线网络上遇到(以某种形式)的是RC4 和 AES。

WEP 与 WPA 与 WPA2

在无线网络世界中,有三种广为人知的安全标准。这三者之间最大的区别在于它们可以提供的安全模型。

| 安全标准 | 用户使用的加密算法 | 身份验证方法 | 破解加密的可能性 |

|---|---|---|---|

| WEP | WEP(基于 RC4) | 预共享密钥 (PSK) |

|

| WPA | TKIP(基于 RC4) | 预共享密钥 (PSK) 或 802.1x | - 在初始 4 向握手期间破解密码(假设密码相对较短 <10 个字符) |

| WPA2 | CCMP(基于 AES) | 预共享密钥 (PSK) 或 802.1x |

WEP 是第一个旨在添加身份验证和加密的无线“安全”模型。它基于RC4 算法和 24 位初始化向量 (IV)。这是实现的最大缺点,导致 WEP 在几分钟内即可被破解,任何人都可以使用安装在其 PC 上的工具来做到这一点。

为了增强安全性,WPA2 采用了强大的加密模型(AES)和基于802.1x(或 PSK)的非常强大的身份验证模型。WPA 只是作为向 WPA2 平滑过渡的过渡机制而引入的。许多无线网卡当时不支持新的 AES,但它们都使用RC4 + TKIP。因此,WPA 也基于该机制,只是进行了一些改进。

弱初始化向量 (IV)

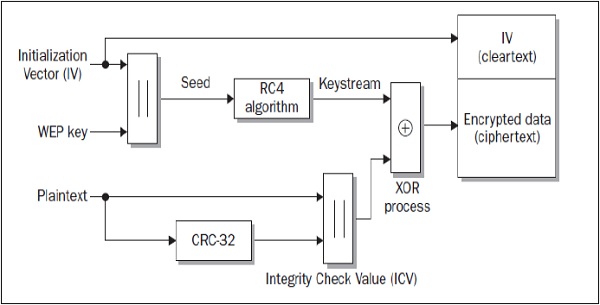

初始化向量 (IV) 是 WEP 加密算法的输入之一。整个机制在下图中表示 -

可以注意到,算法有两个输入,其中一个是 24 位长的 IV(也以明文形式添加到最终密文中),另一个是 WEP 密钥。在尝试破解此安全模型 (WEP) 时,必须收集大量无线数据帧(直到找到具有重复 IV 向量值的帧的大量帧)。

假设对于 WEP,IV 有 24 位。这意味着它可以是两个帧中的任何数字(如果您足够幸运)到 224 + 1(您收集每个可能的 IV 值,然后下一个帧必须是重复的)。根据经验,我可以说,在一个相当拥挤的无线局域网(大约 3 个客户端始终发送流量)上,获取足够的帧以破解加密并导出 PSK 值只需要 5 到 10 分钟。

此漏洞仅存在于 WEP 中。WPA 安全模型使用 TKIP,通过将 IV 的大小从 24 位增加到 48 位并对图表进行其他安全增强来解决弱 IV 问题。这些修改使 WPA 算法更加安全,并且不易受到此类破解。