- 无线安全教程

- 无线安全 - 首页

- 无线威胁

- 无线 - 访问控制攻击

- 无线安全 - 完整性攻击

- 无线 - 机密性攻击

- 无线安全 - DoS 攻击

- 无线安全 - 第 1 层 DoS

- 无线安全 - 第 2 层 DoS

- 无线安全 - 第 3 层 DoS

- 认证攻击

- Rogue 接入点攻击

- 客户端错误关联

- 错误配置的接入点攻击

- Ad-Hoc 连接攻击

- 无线入侵方法

- 无线流量分析(嗅探)

- 发起无线攻击

- 破解无线攻击

- 无线安全有用资源

- 无线安全 - 快速指南

- 无线安全 - 有用资源

- 无线安全 - 讨论

渗透测试 WPA/WPA2 加密 WLAN

WPA/WPA2 是安全无线网络的下一代发展,它是在 WEP 被证明不安全之后出现的。这些协议使用的算法更加安全(WPA:TKIP 和 WPA2:CCMP/AES),使得使用与 WEP 相同的方法破解网络变得不可能。

破解 WPA/WPA2 基于相同的思路——嗅探最初的四次握手并应用暴力破解攻击来破解加密密码。

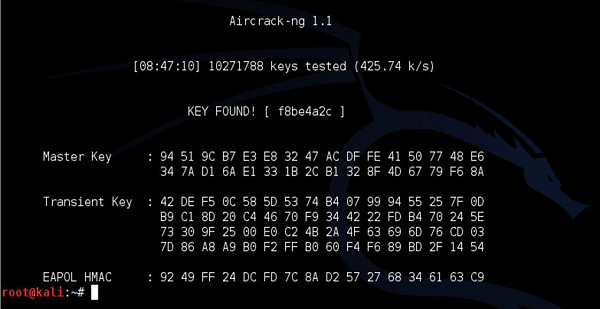

为了说明这个例子,我将再次使用“LAB-test”WLAN,这次使用 WPA2 进行加密,密钥为“F8BE4A2C”。正如您在前面的章节中所记得的,暴力破解密码的成功率和所需时间取决于密码的复杂性。我在这里使用的密码可能足够弱,可以在相对合理的时间内破解。在实际环境中,您应该只看到长度超过 10 个字符且包含所有类型的字母数字字符的密码——这样,暴力破解它将需要数年时间。

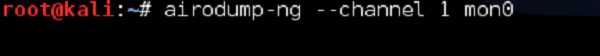

与上一个例子一样,我们将从 airodump-ng 开始,被动地收集一些关于 WLAN 的信息。

正如您所观察到的,我们确实有使用 WPA2 和 CCMP 加密保护的“LAB-test”SSID。连接到 LAB-test 的客户端目前是我的另一台 PC,MAC 地址为 84:A6:C8:9B:84:76。

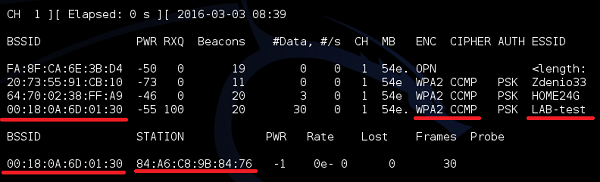

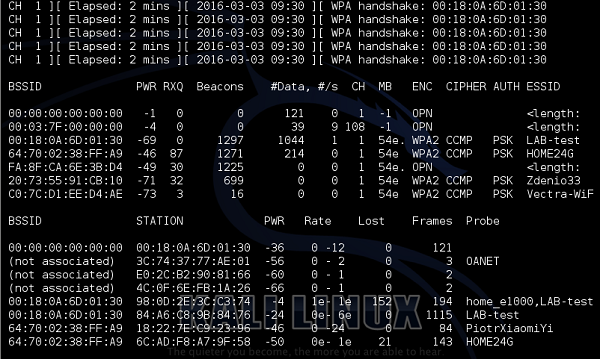

第一步是启用对(我们这次不太关心数据包)LAB-test 上的流量的嗅探,以便收集 AP 和无线客户端(我的 PC)之间的初始四次握手。

如下所示,每次有新用户加入网络时,airodump 都会嗅探四次握手。

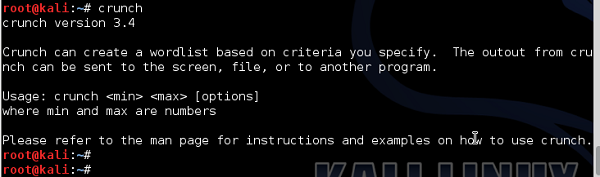

由于我们已将这些握手收集到一个文件中,因此我们已准备好破解密码。唯一缺少的元素是包含可能密码的字典文件。您可以使用许多工具,例如 john、crunch,或者您甚至可以从互联网上下载字典文件。在本例中,我将展示 crunch,但您可以随意尝试您可能找到的所有解决方案。请记住,天空才是极限。

如您所见,crunch 可以为您创建字典。假设我们想要所有长度最多为 8 个字符的数字和字母组成的密码。并且假设数字可以是 0 到 9,字母可以是 A 到 F。我们为什么要设置这些限制(关于密码的假设)?——这是因为,如果您想要一个包含所有由数字 0-9、字母 a-z 和 A-Z 组成的密码组合的文件,则需要 18566719 GB(!!!)的空间。

因此,我们首先创建所有组合并将它们放入字典文件中。

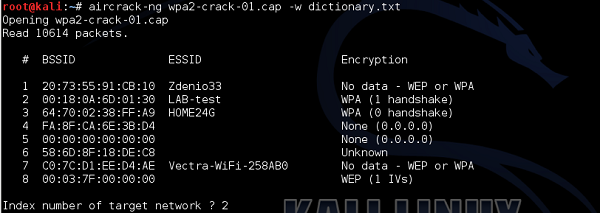

然后,我们使用 aircrack 实用程序引用此字典文件以尝试导出正确的密钥,如下所示 -

aircrack-ng 在文件中找到了 8 个 BSSID,因此它会询问您——您想要破解哪个 WLAN——我引用了编号 2 的“LAB-test”网络。

逐个检查每个密码是一个非常漫长的过程。找到正确密码所需的时间取决于密码在字典文件中的位置(如果您幸运,您可以在第一次猜测时找到密码,如果密码位于字典文件的第一行)。在本例中,如您所见,我找到了密码,但花费了 8 小时 47 分钟(!!!)。使用 10 个字符而不是 8 个字符的密码可能会将时间增加到几天甚至几周。

您必须记住,字典越长,破解密码所需的时间就越长。并且,正如我前面多次强调的那样,如果密码非常复杂且很长,则在计算上根本无法执行破解(在有限的时间内,比如 10 年内)。