- 无线安全教程

- 无线安全 - 首页

- 无线威胁

- 无线 - 访问控制攻击

- 无线安全 - 完整性攻击

- 无线 - 机密性攻击

- 无线安全 - DoS 攻击

- 无线安全 - 第 1 层 DoS

- 无线安全 - 第 2 层 DoS

- 无线安全 - 第 3 层 DoS

- 认证攻击

- Rogue 接入点攻击

- 客户端错误关联

- 错误配置的接入点攻击

- Ad-Hoc 连接攻击

- 无线入侵方法

- 无线流量分析(嗅探)

- 发起无线攻击

- 破解无线攻击

- 无线安全有用资源

- 无线安全 - 快速指南

- 无线安全 - 有用资源

- 无线安全 - 讨论

无线安全 - 完整性攻击

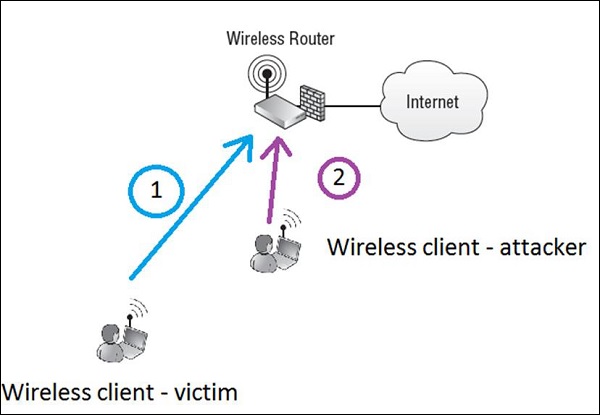

信息的完整性是指确保数据在网络(无线或有线)上传输过程中从 A 点到 B 点没有被篡改的特性。在无线通信中,任何第三方都可以监听同一频率信道的 802.11 无线电信号。下图说明了一种简单的针对信息完整性的攻击类型:

让我们假设一个名为受害者的合法无线客户端(步骤 1)正在向朋友发送一封电子邮件(电子邮件将发送到互联网),请求退还 1000 美元并附上银行账户号码。

假设信息没有得到很好的加密(或者攻击者破解了加密并有机会读取所有明文),无线攻击者(步骤 2)读取通过空中流向 AP 的整个数据包。攻击者通过将其银行账户号码替换为自己的银行账户号码来修改消息,并将修改后的消息重新注入空中,通过 AP 发送到互联网。

在这种情况下,如果没有完整性检查来检测消息内容的更改,则接收者将收到包含修改后的银行账户号码的消息。描述的情况在现实生活中可能难以实现,因为所有邮件交换之类的工具都能够通过适当的加密和消息完整性检查来抵御此类攻击,但这完美地展示了攻击的概念。

针对此类完整性攻击的主要有两种应对措施:加密(这样攻击者根本无法读取消息)和**消息完整性代码**(MIC),MIC 基本上是诸如**MD5**或**SHA1**之类的哈希函数,它获取整个消息的指纹并生成 128 位(MD5)或 160 位(SHA1)的哈希值。只要数据包内容发生任何更改,哈希值也会发生变化,从而导致消息被拒绝(由无线路由器拒绝)。

广告