- Microsoft Azure 教程

- Microsoft Azure - 首页

- 云计算 - 概述

- Microsoft Azure - Windows

- Microsoft Azure - 组件

- Microsoft Azure - 计算模块

- Microsoft Azure - 结构控制器

- Microsoft Azure - 存储

- Microsoft Azure - Blob

- Microsoft Azure - 队列

- Microsoft Azure - 表格

- Microsoft Azure - CDN

- Microsoft Azure - 应用程序

- Microsoft Azure - 安全

- Microsoft Azure - 数据中心

- Microsoft Azure - 场景

- Microsoft Azure 高级

- Microsoft Azure - 管理门户

- Azure - 创建虚拟网络

- Azure - 部署虚拟机

- Azure - 端点配置

- Azure - 点对站连接

- Azure - 站点到站点连接

- Microsoft Azure - 流量管理器

- Microsoft Azure - PowerShell

- Azure - 监控虚拟机

- Azure - 设置警报规则

- Azure - 应用程序部署

- Microsoft Azure - 备份和恢复

- Azure - 自助服务功能

- Azure - 多因素身份验证

- Azure - Forefront Identity Manager

- Azure - 数据导入和导出作业

- Microsoft Azure - 网站

- Microsoft Azure - 可扩展性

- Microsoft Azure - 磁盘配置

- Microsoft Azure - 磁盘缓存

- Microsoft Azure - 个性化访问

- Azure - 个性化公司品牌

- Azure - 自助服务密码重置

- Microsoft Azure - 自助服务组

- Microsoft Azure - 创建组

- Azure - 安全报告和警报

- Azure - 编排恢复

- Microsoft Azure - 健康监控

- Microsoft Azure - 升级

- Microsoft Azure 有用资源

- Microsoft Azure - 快速指南

- Microsoft Azure - 有用资源

- Microsoft Azure - 讨论

Microsoft Azure - 多因素身份验证

我们所有人都在某些时候遇到过多因素身份验证。例如,一些银行的客户在在线登录其银行帐户时会收到电话或短信形式的一次性密码。多因素身份验证是指一个系统中使用多个系统对用户进行身份验证以访问应用程序的系统。多因素身份验证为 Azure 客户提供了更好的安全性。它允许客户端选择是否希望使用多个凭据系统来允许用户访问应用程序。多因素身份验证可用于保护本地和云目录。

在此过程中,用户首先以正常方式使用用户名和密码登录。凭据经过验证,然后如果激活了自动呼叫身份验证,用户会收到呼叫并被要求确认登录尝试。

移动应用程序 - 所有平台(Android、iOS 和 Windows)的移动应用程序都可用。当进行登录尝试时,此应用程序会推送通知,然后用户可以选择进行身份验证(如果尝试是真实的)。

短信 - 此方法会将一次性密码发送到用户的已注册手机。他们要么从手机回复,要么在登录页面中输入一次性密码。

自动呼叫 - 自动呼叫要求用户通过按手机拨号盘上的某个键来验证登录尝试。

创建多因素身份验证提供程序

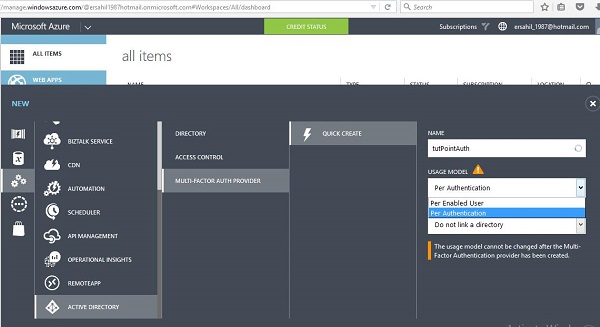

步骤 1 - 点击左下角的“新建”→ 应用服务 → Active Directory → 多因素身份验证提供程序 → 快速创建。

步骤 2 - 输入提供程序的名称。

步骤 3 - 选择使用模型。在本例中,我们选择“每次身份验证”。请注意,创建多身份验证提供程序后,您将无法更改使用模型。因此,请在选择之前考虑您的需求。

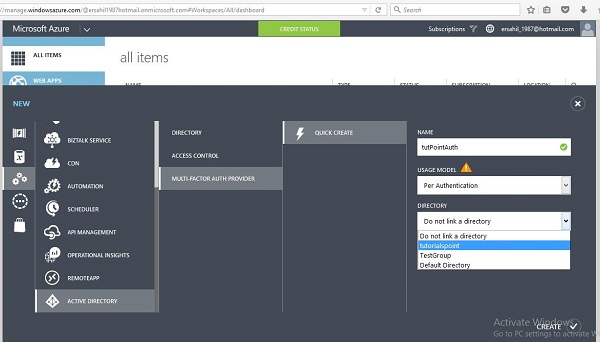

步骤 4 - 接下来,有一个选项,询问您是否要链接现有目录。在这里,让我们将之前创建的名为“tutorialspoint”的现有目录链接到此多因素提供程序。

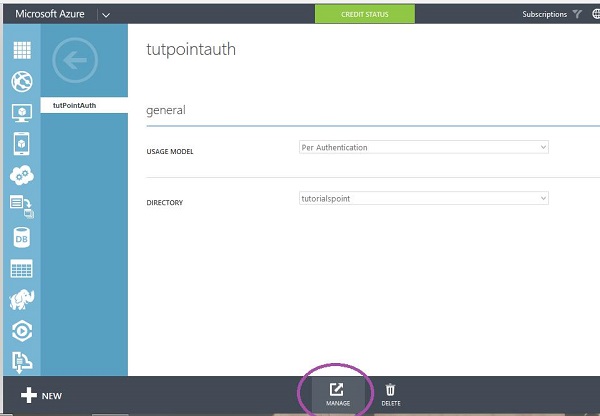

步骤 5 - 点击“创建”后,它将列在您的服务列表中。选择您刚刚创建的多因素提供程序,您将看到以下屏幕。

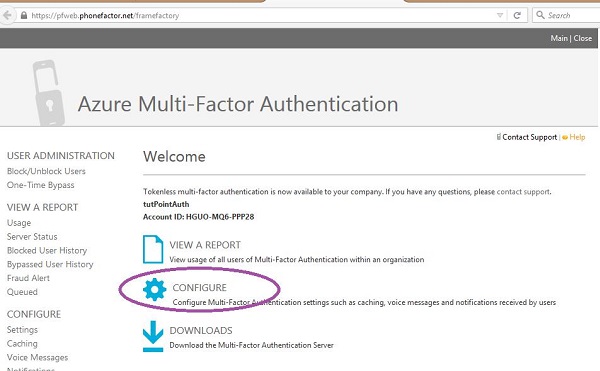

步骤 6 - 选择屏幕底部的“管理”,您将进入一个新页面,如下面的图像所示。

步骤 7 - 选择“配置”以选择身份验证。

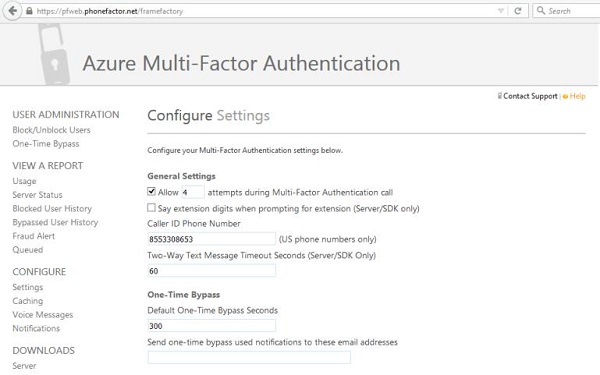

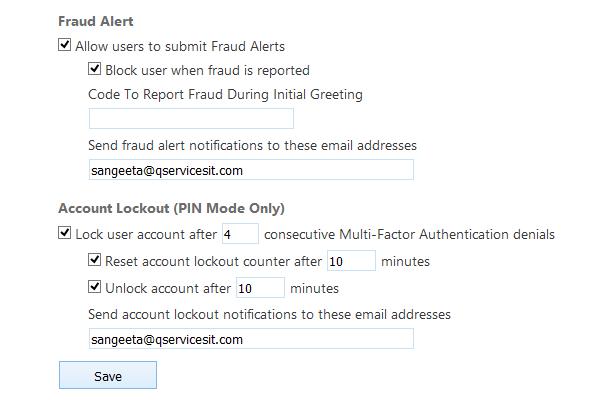

步骤 8 - 您可以在常规设置下设置尝试次数、更改呼叫发起电话号码(默认号码已存在)、双向消息超时(默认为 60 秒)、一次性密码超时(默认为 300 秒)。您还可以提供一个电子邮件地址,以便在绕过一次性密码时收到通知。

步骤 9 - 向下滚动页面,您将看到欺诈设置。在欺诈设置下,您可以选择允许用户发送欺诈警报,如果报告了警报则阻止用户,还可以设置一个发送警报的电子邮件地址。

为用户激活多因素身份验证后,下次他们登录帐户时,系统会要求他们选择三种方法之一(自动消息、短信或移动应用程序)。他们每次登录帐户时都将使用所选方法进行身份验证。

为现有目录启用多因素身份验证

一种方法是在创建目录时将其链接到多因素身份验证提供程序,如上一节所示。但是,您也可以对特定用户执行以下操作。

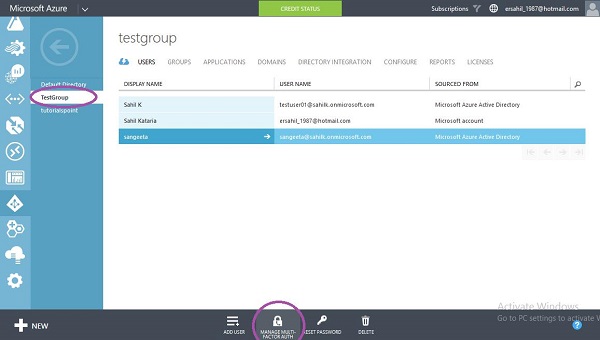

步骤 1 - 从左侧面板中选择您的目录,然后点击屏幕底部的“管理多因素身份验证”。

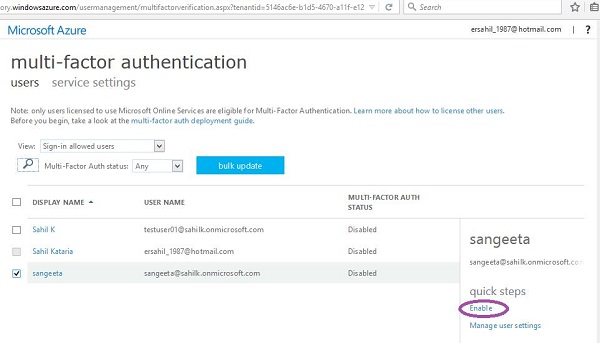

步骤 2 - 它将带您到以下屏幕。在这里,您可以选择用户并为用户启用或禁用多因素身份验证。

为本地应用程序启用多因素身份验证

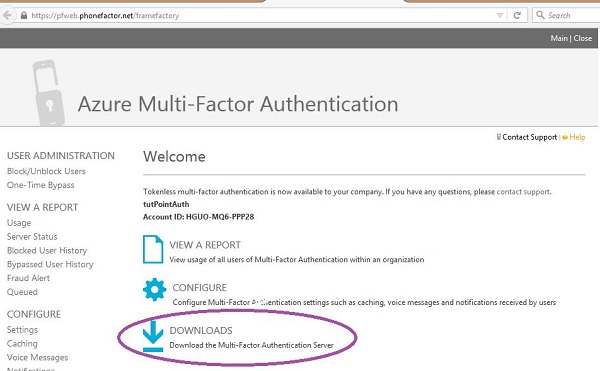

当您使用管理门户创建新的多身份验证提供程序并选择对其进行管理时,您将进入本章第一部分所示的页面。如果要为您的本地应用程序启用多因素身份验证,则必须通过点击突出显示的链接来安装身份验证服务器。然后,您可以根据需要配置设置。

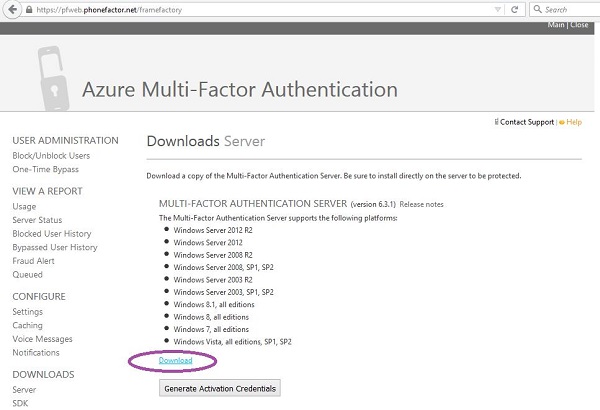

步骤 1 - 点击以下图像中圈出的链接。

步骤 2 - 您将进入以下屏幕,下载安装程序并生成激活凭据以登录到服务器。