- Metasploit 教程

- Metasploit - 首页

- Metasploit - 简介

- Metasploit - 环境搭建

- Metasploit - 基本命令

- Metasploit - Armitage 图形界面

- Metasploit - 专业控制台

- Metasploit - 易受攻击的目标

- Metasploit - 侦察扫描

- Metasploit - 任务链

- Metasploit - 导入数据

- Metasploit - 漏洞扫描

- Metasploit - 漏洞验证

- Metasploit - 利用

- Metasploit - 载荷

- Metasploit - 凭据

- Metasploit - 暴力破解攻击

- Metasploit - 横向移动

- Metasploit - 维持访问

- Metasploit - 元模块

- Metasploit - 社会工程学

- Metasploit - 导出数据

- Metasploit - 报告

- Metasploit 有用资源

- Metasploit - 快速指南

- Metasploit - 有用资源

- Metasploit - 讨论

Metasploit - 侦察扫描

渗透测试的第一阶段涉及扫描网络或主机以收集信息并创建目标机器的概述。

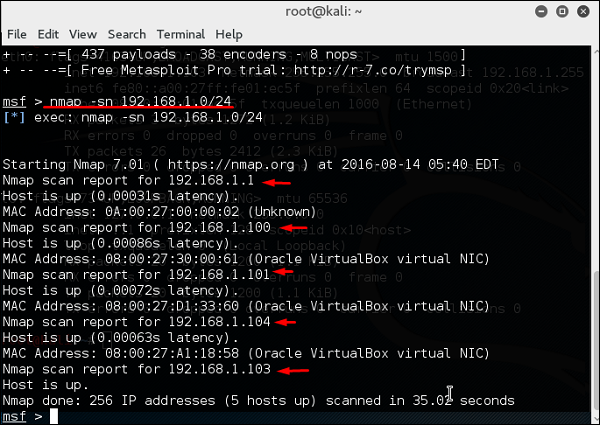

侦察扫描基本上是在目标网络中创建 IP 列表,发现机器上运行的服务。在 Metasploit 中执行此操作,我们将使用 Metasploit 中集成的 NMAP 命令。有关 NMAP 及其命令的更多信息,请访问 https://nmap.org/

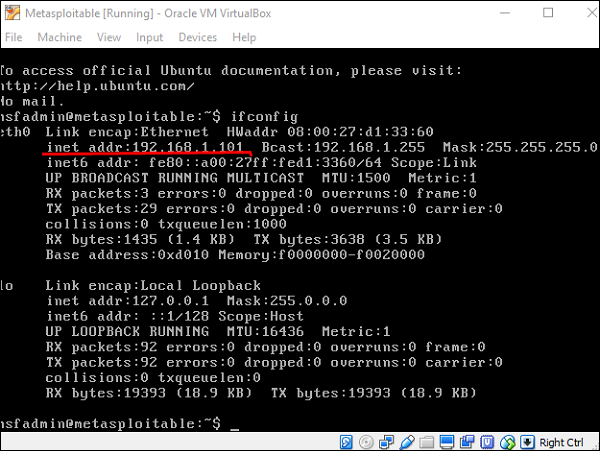

现在让我们在实践中看看它是如何工作的。我们启动了目标机器 (Metasploitable) 和 IP 为192.168.1.101 的 Windows Server 2003 机器。

接下来,我们将启动 Metasploit。在这里,我们使用 Kali Linux。因此,命令将始终以nmap开头。

让我们开始扫描 192.168.0.0/24 范围的网络并发现机器。

从上面的截图可以看出,网络中有 5 台主机处于活动状态,并显示了详细信息。现在我们找到了活动的主机,我们将尝试查找它们运行的操作系统及其后台服务。

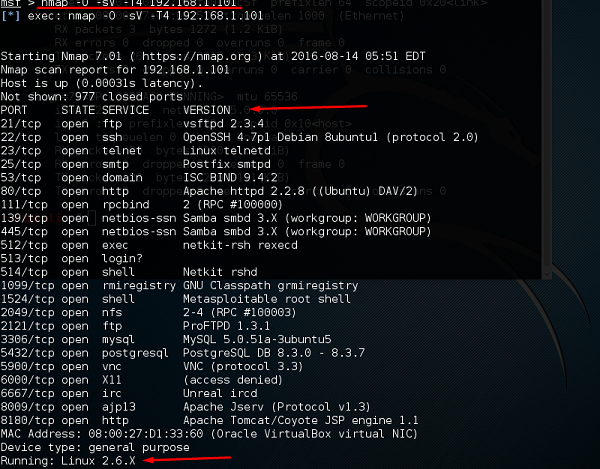

我们将尝试攻击 IP 为 192.168.1.101 的易受攻击的机器。为此,我们将运行以下命令:

Nmap –sV-O –T4 192.168.1.101这里:

–sV 参数将检测服务及其版本详细信息。

–O 用于检测操作系统的版本,在我们的例子中是 Linux 2.6.X

–T4 是我们允许扫描完成的时间

使用上述命令后,您将获得以下屏幕输出。

广告