- PHP 教程

- PHP - 首页

- PHP - 简介

- PHP - 安装

- PHP - 历史

- PHP - 特性

- PHP - 语法

- PHP - Hello World

- PHP - 注释

- PHP - 变量

- PHP - Echo/Print

- PHP - var_dump

- PHP - $ 和 $$ 变量

- PHP - 常量

- PHP - 魔术常量

- PHP - 数据类型

- PHP - 类型转换

- PHP - 类型强制转换

- PHP - 字符串

- PHP - 布尔值

- PHP - 整数

- PHP - 文件与I/O

- PHP - 数学函数

- PHP - Heredoc 和 Nowdoc

- PHP - 复合类型

- PHP - 文件包含

- PHP - 日期和时间

- PHP - 标量类型声明

- PHP - 返回类型声明

- PHP 运算符

- PHP - 运算符

- PHP - 算术运算符

- PHP - 比较运算符

- PHP - 逻辑运算符

- PHP - 赋值运算符

- PHP - 字符串运算符

- PHP - 数组运算符

- PHP - 条件运算符

- PHP - 展开运算符

- PHP - 空值合并运算符

- PHP - 比较运算符(太空船运算符)

- PHP 控制语句

- PHP - 决策

- PHP - If…Else 语句

- PHP - Switch 语句

- PHP - 循环类型

- PHP - For 循环

- PHP - Foreach 循环

- PHP - While 循环

- PHP - Do…While 循环

- PHP - Break 语句

- PHP - Continue 语句

- PHP 函数

- PHP - 函数

- PHP - 函数参数

- PHP - 按值传递

- PHP - 按引用传递

- PHP - 默认参数

- PHP - 具名参数

- PHP - 可变参数

- PHP - 返回值

- PHP - 传递函数

- PHP - 递归函数

- PHP - 类型提示

- PHP - 变量作用域

- PHP - 严格类型

- PHP - 匿名函数

- PHP - 箭头函数

- PHP - 可变函数

- PHP - 局部变量

- PHP - 全局变量

- PHP 超全局变量

- PHP - 超全局变量

- PHP - $GLOBALS

- PHP - $_SERVER

- PHP - $_REQUEST

- PHP - $_POST

- PHP - $_GET

- PHP - $_FILES

- PHP - $_ENV

- PHP - $_COOKIE

- PHP - $_SESSION

- PHP 文件处理

- PHP - 文件处理

- PHP - 打开文件

- PHP - 读取文件

- PHP - 写入文件

- PHP - 文件是否存在

- PHP - 下载文件

- PHP - 复制文件

- PHP - 追加文件

- PHP - 删除文件

- PHP - 处理CSV文件

- PHP - 文件权限

- PHP - 创建目录

- PHP - 列出文件

- 面向对象的PHP

- PHP - 面向对象编程

- PHP - 类和对象

- PHP - 构造函数和析构函数

- PHP - 访问修饰符

- PHP - 继承

- PHP - 类常量

- PHP - 抽象类

- PHP - 接口

- PHP - Traits

- PHP - 静态方法

- PHP - 静态属性

- PHP - 命名空间

- PHP - 对象迭代

- PHP - 封装

- PHP - final 关键字

- PHP - 重载

- PHP - 克隆对象

- PHP - 匿名类

- PHP Web 开发

- PHP - Web 概念

- PHP - 表单处理

- PHP - 表单验证

- PHP - 表单邮件/URL

- PHP - 完整表单

- PHP - 文件包含

- PHP - GET 和 POST

- PHP - 文件上传

- PHP - Cookies

- PHP - Sessions

- PHP - Session 选项

- PHP - 发送邮件

- PHP - 净化输入

- PHP - Post-Redirect-Get (PRG)

- PHP - Flash 消息

- PHP 高级

- PHP - MySQL

- PHP.INI 文件配置

- PHP - 数组解构

- PHP - 编码规范

- PHP - 正则表达式

- PHP - 错误处理

- PHP - Try…Catch

- PHP - Bug 调试

- PHP - 针对C语言开发人员

- PHP - 针对Perl开发人员

- PHP - 框架

- PHP - Core PHP 与框架

- PHP - 设计模式

- PHP - 过滤器

- PHP - JSON

- PHP - 异常

- PHP - 特殊类型

- PHP - 哈希

- PHP - 加密

- PHP - is_null() 函数

- PHP - 系统调用

- PHP - HTTP 认证

- PHP - 交换变量

- PHP - Closure::call()

- PHP - 过滤后的 unserialize()

- PHP - IntlChar

- PHP - CSPRNG

- PHP - 期望值

- PHP - use 语句

- PHP - 整数除法

- PHP - 已弃用的特性

- PHP - 已移除的扩展和SAPI

- PHP - PEAR

- PHP - CSRF 跨站请求伪造

- PHP - FastCGI 进程

- PHP - PDO 扩展

- PHP - 内置函数

- PHP 有用资源

- PHP - 速查表

- PHP - 问答

- PHP - 快速指南

- PHP - 在线编译器

- PHP - 有用资源

- PHP - 讨论

PHP – CSRF 跨站请求伪造

缩写“CSRF”代表跨站请求伪造。CSRF是一种互联网漏洞,它涉及受信任的网站用户发出未经授权的命令。通过采取本章中解释的措施,可以为PHP Web应用程序提供针对此攻击的充分保护。

默认情况下,浏览器使用“GET”请求方法发送数据。这通常用作CSRF中的漏洞点。为了将命令注入特定网站,攻击者使用诸如“IMG”之类的HTML标签。例如,Web应用程序的URL端点,例如“/delete.php?empcode=1234”,会删除GET请求的empcode参数传递的帐户。现在,如果经过身份验证的用户在任何其他应用程序中遇到以下脚本。

<img src="http://example.com/delete.php?empcode=1234" width="0" height="0" border="0">

无意中导致与empcode=1234相关的数据被删除。

解决此问题的常用方法是使用CSRF令牌。CSRF令牌是嵌入到请求中的随机字符字符串,以便Web应用程序可以信任已从预期的源(根据正常工作流程)接收请求。

实现CSRF的步骤

在PHP中实现CSRF令牌保护的步骤如下:

启动脚本,开始一个新会话。

生成一个随机字符令牌。可以使用PHP提供的几个内置函数中的任何一个来生成随机字符串。让我们使用md5()函数来获取生成唯一随机字符串的uniqueid()函数的哈希值。

在提供给用户提交数据的HTML表单中,包含一个隐藏字段,其值为上述步骤中生成的随机令牌。

然后,服务器在表单提交后根据用户会话验证令牌,以消除恶意请求。

您还可以添加另一个会话变量,其值为当前时间,并发送一个到期时间以进行验证。

示例

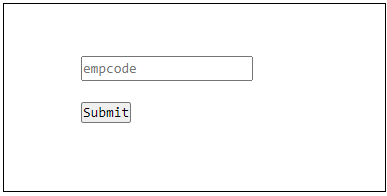

这是实现CSRF令牌验证机制的PHP代码。以下脚本生成一个令牌并将其嵌入到HTML表单中。

<?php

session_start();

if(!isset($_SESSION["csrf_token"])) {

// No token present, generate a new one

$token = md5(uniqid(rand(), true));

$_SESSION["csrf_token"] = $token;

} else {

// Reuse the token

$token = $_SESSION["csrf_token"];

}

?>

<html>

<body>

<form method="get" action="test.php">

<input type="text" name="empcode" placeholder="empcode" />

<input type="hidden" name="csrf_token" value="<?php echo $token;?>" />

<input type="submit" />

</form>

</body>

</html>

该表单提交到下面的“test.php”脚本:

<?php

session_start();

echo "hello";

if ($_GET["csrf_token"] == $_SESSION["csrf_token"]) {

// Reset token

echo $_GET["csrf_token"] . "<br>";

echo $_SESSION["csrf_token"] . "<br>";

echo "<h3>CSRF token validation successful. Proceed to further action</h3>";

} else {

echo "<h3>CSRF token validation failed</h3>";

}

?>

它将产生以下输出:

要模拟CSRF验证失败,请打开浏览器的检查工具,手动编辑隐藏字段中的值,然后提交表单以查看令牌不匹配,导致验证失败。

广告