- 密码学教程

- 密码学 - 首页

- 密码学 - 起源

- 密码学 - 历史

- 密码学 - 原理

- 密码学 - 应用

- 密码学 - 优点与缺点

- 密码学 - 现代密码学

- 密码学 - 传统密码

- 密码学 - 加密的需求

- 密码学 - 双重强度加密

- 密码系统

- 密码系统

- 密码系统 - 组成部分

- 密码系统攻击

- 密码系统 - 彩虹表攻击

- 密码系统 - 字典攻击

- 密码系统 - 暴力破解攻击

- 密码系统 - 密码分析技术

- 密码学类型

- 密码系统 - 类型

- 公钥加密

- 现代对称密钥加密

- 密码学哈希函数

- 密钥管理

- 密码系统 - 密钥生成

- 密码系统 - 密钥存储

- 密码系统 - 密钥分发

- 密码系统 - 密钥撤销

- 分组密码

- 密码系统 - 流密码

- 密码学 - 分组密码

- 密码学 - Feistel 分组密码

- 分组密码的工作模式

- 分组密码的工作模式

- 电子密码本 (ECB) 模式

- 密码分组链接 (CBC) 模式

- 密码反馈 (CFB) 模式

- 输出反馈 (OFB) 模式

- 计数器 (CTR) 模式

- 古典密码

- 密码学 - 反向密码

- 密码学 - 凯撒密码

- 密码学 - ROT13 算法

- 密码学 - 转置密码

- 密码学 - 加密转置密码

- 密码学 - 解密转置密码

- 密码学 - 乘法密码

- 密码学 - 仿射密码

- 密码学 - 简单替换密码

- 密码学 - 简单替换密码的加密

- 密码学 - 简单替换密码的解密

- 密码学 - 维吉尼亚密码

- 密码学 - 维吉尼亚密码的实现

- 现代密码

- Base64 编码与解码

- 密码学 - XOR 加密

- 替换技术

- 密码学 - 单表代换密码

- 密码学 - 单表代换密码的破解

- 密码学 - 多表代换密码

- 密码学 - Playfair 密码

- 密码学 - Hill 密码

- 多表代换密码

- 密码学 - 一次性密码本

- 一次性密码本的实现

- 密码学 - 转置技术

- 密码学 - 栅栏密码

- 密码学 - 列置换密码

- 密码学 -隐写术

- 对称算法

- 密码学 - 数据加密

- 密码学 - 加密算法

- 密码学 - 数据加密标准 (DES)

- 密码学 - 三重 DES

- 密码学 - 双重 DES

- 高级加密标准 (AES)

- 密码学 - AES 结构

- 密码学 - AES 变换函数

- 密码学 - 字节替换变换

- 密码学 - 行移位变换

- 密码学 - 列混淆变换

- 密码学 - 轮密钥加变换

- 密码学 - AES 密钥扩展算法

- 密码学 - Blowfish 算法

- 密码学 - SHA 算法

- 密码学 - RC4 算法

- 密码学 - Camellia 加密算法

- 密码学 - ChaCha20 加密算法

- 密码学 - CAST5 加密算法

- 密码学 - SEED 加密算法

- 密码学 - SM4 加密算法

- IDEA - 国际数据加密算法

- 公钥(非对称)密码算法

- 密码学 - RSA 算法

- 密码学 - RSA 加密

- 密码学 - RSA 解密

- 密码学 - 创建 RSA 密钥

- 密码学 - 破解 RSA 密码

- 密码学 - ECDSA 算法

- 密码学 - DSA 算法

- 密码学 - Diffie-Hellman 算法

- 密码学中的数据完整性

- 密码学中的数据完整性

- 消息认证

- 密码学数字签名

- 公钥基础设施 (PKI)

- 哈希

- MD5(消息摘要算法 5)

- SHA-1(安全哈希算法 1)

- SHA-256(安全哈希算法 256 位)

- SHA-512(安全哈希算法 512 位)

- SHA-3(安全哈希算法 3)

- 哈希密码

- Bcrypt 哈希模块

- 现代密码学

- 量子密码学

- 后量子密码学

- 密码协议

- 密码学 - SSL/TLS 协议

- 密码学 - SSH 协议

- 密码学 - IPsec 协议

- 密码学 - PGP 协议

- 图像和文件加密

- 密码学 - 图像

- 密码学 - 文件

- 隐写术 - 图像

- 文件加密和解密

- 密码学 - 文件加密

- 密码学 - 文件解密

- 物联网中的密码学

- 物联网安全挑战、威胁和攻击

- 物联网安全的加密技术

- 物联网设备的通信协议

- 常用加密技术

- 自定义构建加密算法(混合加密)

- 云密码学

- 量子密码学

- 密码学中的图像隐写术

- DNA 密码学

- 密码学中的一次性密码 (OTP) 算法

- 区别

- 密码学 - MD5 与 SHA1

- 密码学 - RSA 与 DSA

- 密码学 - RSA 与 Diffie-Hellman

- 密码学与密码学

- 密码学 - 密码学 vs 密码分析

- 密码学 - 经典密码学 vs 量子密码学

- 密码学与隐写术

- 密码学与加密

- 密码学与网络安全

- 密码学 - 流密码与分组密码

- 密码学 - AES 与 DES 密码

- 密码学 - 对称加密与非对称加密

- 密码学有用资源

- 密码学 - 快速指南

- 密码学 - 讨论

密码学 - 高级加密标准

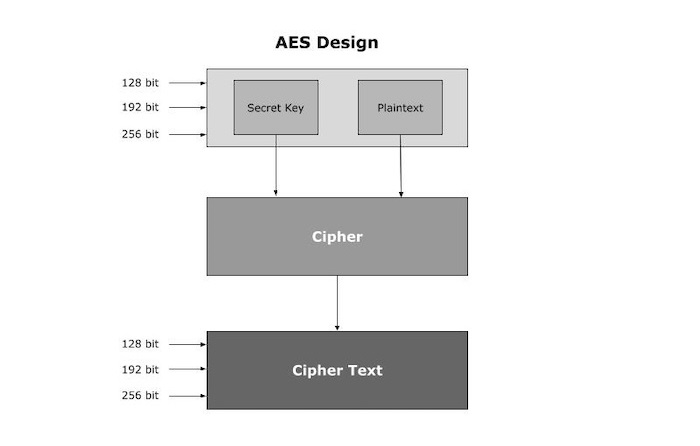

高级加密标准 (AES) 指定了一种经 FIPS 批准的加密技术,可用于保护电子数据。AES 算法是一种对称分组密码方法,可用于加密和解密信息。加密后的数据被转换为不可读的密文;解密后的数据恢复为原始的明文。AES 方法可以使用 128 位、192 位和 256 位的加密密钥以 128 位块对数据进行加密和解密。

AES 加密是如何工作的?

AES 包含三种分组密码或加密密钥:

- AES-128 使用 128 位长度的密钥对消息块进行加密和解密。

- AES-192 使用 192 位长度的密钥对消息块进行加密和解密。

- AES-256 使用 256 位长度的密钥对消息块进行加密和解密。

每个密码分别使用 128 位、192 位和 256 位的加密密钥以 128 位块对数据进行加密和解密。对 128 位、192 位和 256 位密钥分别执行十轮、十二轮和十四轮加密。

一轮处理包括许多过程,例如混合、转置和平面文本输入的替换,以创建最终的密文输出。原始数据是安全的,并且轮数越多,加密就越难以破解。

AES 执行许多数据转换。数据首先被放入数组中,然后使用密码转换执行多轮加密。数据替换是第一个转换,使用替换表和现有密码。

在第二个转换中,除了第一行外,每一行数据都向右移动一位。第三个转换使用 Hill 密码来组合列。最后一个转换使用不同的加密密钥或其子集对每一列或数据块进行转换。更多的轮数需要更大的密钥来完成。

消息接收者使用密码副本去除多层加密,将密文恢复为明文来解密消息。转换后,他们可以阅读通信内容,并确保没有人拦截或阅读它。

适用性

AES 的开发始于 1997 年,由美国国家标准与技术研究院 (NIST) 发起。2003 年 6 月,AES 被采用为保护机密信息(包括政府数据)的标准加密方法。此外,它还成为美国国家安全局授权用于保护国家安全系统和绝密数据的第一个公开密码。

国际标准化组织的 ISO/IEC 18033-3 标准也包含 AES,并描述了改进数据机密性的分组密码。

如今,AES 是最广泛使用的对称密钥加密算法之一,用于商业和政府环境中的各种加密应用。以下是一些例子:

- 存储设备(如 U 盘和硬盘)上的信息。

- 电子通信应用程序。

- 编程库。

- 网络浏览器。

- 文件和磁盘压缩。

- 无线系统。

- 数据库。

- 密码和登录凭据。

- VPN。

如果联邦部门和机构认为需要对敏感(非机密)信息(如 P. L. 100-235 中所定义)进行加密保护,则可以使用此标准。

此标准可以与其他经 FIPS 批准的加密算法一起使用,也可以替代其他经 FIPS 批准的加密算法。联邦部门或机构可以使用相同的设备来保护敏感数据,而不是使用此标准来保护使用加密设备来保护敏感(非机密)信息的敏感数据。

此外,联邦政府以外的组织也可以采用和应用此标准。

AES 的特点

AES 加密的主要特点如下:

- AES 是 Rijndael 分组密码的一个子集。

- 它是数据加密标准 (DES) 的后继者,比 DES 更强大、更快。

- 它是一种对称密钥对称分组密码。

- 它操作128位(16字节)数据。

- 密码密钥可以是128位、192位或256位。

- 所有计算都是基于字节而不是位进行的。

- AES提供了完整的规范和设计细节。

- 它可以使用C语言和Java语言实现,用于软件保护。

AES分析

在当今的密码学中,AES被广泛采用并在硬件和软件中都得到支持。到目前为止,尚未发现针对AES的任何实际的密码分析攻击。此外,AES具有内置的密钥长度灵活性,这使得它能够在一定程度上“面向未来”,以应对穷举密钥搜索能力的进步。

然而,与DES一样,只有在正确实现AES并采用良好的密钥管理时,才能确保其安全性。

优点

将AES算法与之前的算法(如数据加密标准(DES))进行比较,它具有许多优势:

- 由于AES使用多个加密轮次,因此更难以破解,攻击者也更难以使用暴力攻击拦截或窃取加密数据。因此,AES提供了更高的保护。

- AES是一个开源解决方案,易于访问,从而降低了采用和实施成本。

- 由于其简单性和灵活性,AES可以在软件和硬件中实现。

- 自2000年标准最终确定以来,对AES加密攻击的研究一直在继续。许多研究人员已经公布了针对减少轮次的AES变体的攻击。

AES安全性

- 为了保护官方政府数据,国家安全局 (NSA) 于 2003 年授权使用高级加密标准 (AES)。

- 它可以处理长度为 192 位、256 位或 128 位的密钥;对于机密级别更高的材料,建议使用更长的密钥。

- 虽然存在针对AES的攻击,但大多数攻击都是有条件的或未知的。

- 已经证明了利用实现缺陷的侧信道攻击。

- 量子计算机可能对AES-192和AES-128构成威胁,但AES-256通常不受影响。

- 总而言之,AES在正确使用时仍然被广泛使用且安全。

防止针对AES的攻击

采取以下措施来防御针对AES加密的攻击并确保AES密钥的安全非常重要:

- 使用安全的密码。

- 使用密码管理器。

- 实施多因素身份验证并强制执行。

- 安装防病毒和防火墙程序。

- 为员工提供安全意识培训,以保护他们免受网络钓鱼和社会工程骗局的攻击。