- 密码学教程

- 密码学 - 首页

- 密码学 - 起源

- 密码学 - 历史

- 密码学 - 原理

- 密码学 - 应用

- 密码学 - 优点与缺点

- 密码学 - 现代密码学

- 密码学 - 传统密码

- 密码学 - 加密的需求

- 密码学 - 双重强度加密

- 密码系统

- 密码系统

- 密码系统 - 组件

- 密码系统攻击

- 密码系统 - 彩虹表攻击

- 密码系统 - 字典攻击

- 密码系统 - 暴力破解攻击

- 密码系统 - 密码分析技术

- 密码学类型

- 密码系统 - 类型

- 公钥加密

- 现代对称密钥加密

- 密码学哈希函数

- 密钥管理

- 密码系统 - 密钥生成

- 密码系统 - 密钥存储

- 密码系统 - 密钥分发

- 密码系统 - 密钥撤销

- 分组密码

- 密码系统 - 流密码

- 密码学 - 分组密码

- 密码学 - Feistel分组密码

- 分组密码的工作模式

- 分组密码的工作模式

- 电子密码本 (ECB) 模式

- 密码分组链接 (CBC) 模式

- 密码反馈 (CFB) 模式

- 输出反馈 (OFB) 模式

- 计数器 (CTR) 模式

- 经典密码

- 密码学 - 反向密码

- 密码学 - Caesar 密码

- 密码学 - ROT13 算法

- 密码学 - 转置密码

- 密码学 - 加密转置密码

- 密码学 - 解密转置密码

- 密码学 - 乘法密码

- 密码学 - 仿射密码

- 密码学 - 简单替换密码

- 密码学 - 简单替换密码的加密

- 密码学 - 简单替换密码的解密

- 密码学 - 维吉尼亚密码

- 密码学 - 维吉尼亚密码的实现

- 现代密码

- Base64 编码与解码

- 密码学 - XOR 加密

- 替换技术

- 密码学 - 单表代换密码

- 密码学 - 单表代换密码的破解

- 密码学 - 多表代换密码

- 密码学 - Playfair 密码

- 密码学 - Hill 密码

- 多表代换密码

- 密码学 - 一次性密码本

- 一次性密码本的实现

- 密码学 - 转置技术

- 密码学 - 栅栏密码

- 密码学 - 列置换密码

- 密码学 -隐写术

- 对称算法

- 密码学 - 数据加密

- 密码学 - 加密算法

- 密码学 - 数据加密标准 (DES)

- 密码学 - 三重 DES

- 密码学 - 双重 DES

- 高级加密标准 (AES)

- 密码学 - AES 结构

- 密码学 - AES 变换函数

- 密码学 - 字节替换变换

- 密码学 - 行移位变换

- 密码学 - 列混淆变换

- 密码学 - 轮密钥加变换

- 密码学 - AES 密钥扩展算法

- 密码学 - Blowfish 算法

- 密码学 - SHA 算法

- 密码学 - RC4 算法

- 密码学 - Camellia 加密算法

- 密码学 - ChaCha20 加密算法

- 密码学 - CAST5 加密算法

- 密码学 - SEED 加密算法

- 密码学 - SM4 加密算法

- IDEA - 国际数据加密算法

- 公钥(非对称)密码算法

- 密码学 - RSA 算法

- 密码学 - RSA 加密

- 密码学 - RSA 解密

- 密码学 - 创建 RSA 密钥

- 密码学 - 破解 RSA 密码

- 密码学 - ECDSA 算法

- 密码学 - DSA 算法

- 密码学 - Diffie-Hellman 算法

- 密码学中的数据完整性

- 密码学中的数据完整性

- 消息认证

- 密码学数字签名

- 公钥基础设施 (PKI)

- 哈希

- MD5(消息摘要算法 5)

- SHA-1(安全哈希算法 1)

- SHA-256(安全哈希算法 256 位)

- SHA-512(安全哈希算法 512 位)

- SHA-3(安全哈希算法 3)

- 密码哈希

- Bcrypt 哈希模块

- 现代密码学

- 量子密码学

- 后量子密码学

- 密码协议

- 密码学 - SSL/TLS 协议

- 密码学 - SSH 协议

- 密码学 - IPsec 协议

- 密码学 - PGP 协议

- 图像和文件加密

- 密码学 - 图像

- 密码学 - 文件

- 隐写术 - 图像

- 文件加密和解密

- 密码学 - 文件加密

- 密码学 - 文件解密

- 物联网中的密码学

- 物联网安全挑战、威胁和攻击

- 物联网安全的密码技术

- 物联网设备的通信协议

- 常用的密码技术

- 自定义构建密码算法(混合密码学)

- 云密码学

- 量子密码学

- 密码学中的图像隐写术

- DNA 密码学

- 密码学中的一次性密码 (OTP) 算法

- 区别

- 密码学 - MD5 与 SHA1 的比较

- 密码学 - RSA 与 DSA 的比较

- 密码学 - RSA 与 Diffie-Hellman 的比较

- 密码学与密码学的比较

- 密码学 - 密码学与密码分析的比较

- 密码学 - 经典密码学与量子密码学的比较

- 密码学与隐写术的比较

- 密码学与加密的比较

- 密码学与网络安全的比较

- 密码学 - 流密码与分组密码的比较

- 密码学 - AES 与 DES 密码的比较

- 密码学 - 对称加密与非对称加密的比较

- 密码学有用资源

- 密码学 - 快速指南

- 密码学 - 讨论

密码学 - 密钥生成

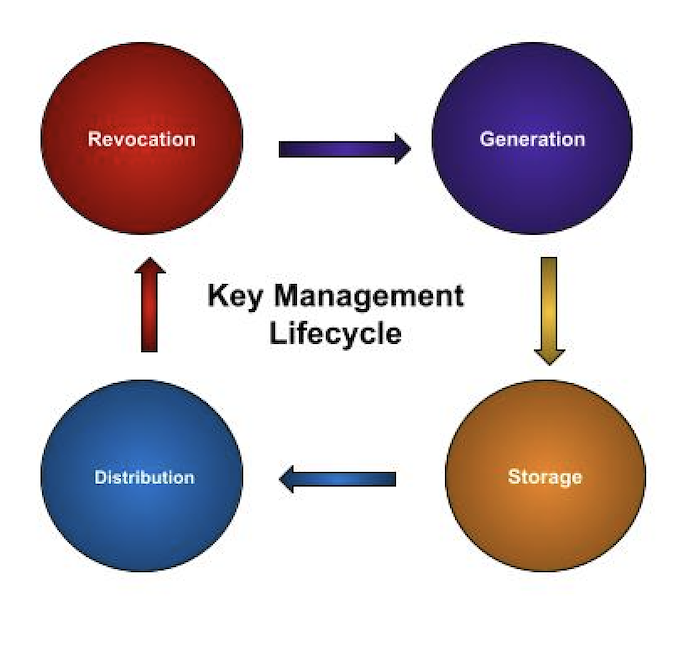

密钥管理

密钥管理是指对用于加密和解密数据的密钥的管理和安全。这包括:

生成

存储

分发

撤销

密钥生成

如今,人们使用各种在线软件和网站在不同地点之间传输数据。软件和应用程序中使用基于密码学的方法来保护用户数据免受黑客攻击。密码算法的基础是加密和解密过程,这些过程使用密钥执行。虽然直接生成密钥可以解释密码,但密码学方法使用自动密钥生成,该过程从用户的密码开始。

对称算法使用相同的密钥进行加密和解密。对称算法使用第二种或辅助方法进行密钥生成。这种密钥生成机制可以保护密码免受多种类型的密钥攻击。

在密码学中,这些密钥是编码和解码数据的工具。专门用于生成密钥的工具或软件被称为密钥生成器或 keygen。

什么是密钥?

在密码学中,密钥只是一个非常大的数字。密码学高度依赖密钥,密钥用于哈希、加密和签名等操作,以提供所需的特性,例如真实性(确认信息的来源)、机密性(保持信息的隐藏)和完整性(防止信息被篡改)。

密钥的长度以表示密钥值的二进制位数(“位”或 1 和 0)来衡量。密钥通常由数百甚至数千位组成。这在安全性和计算速度之间取得了平衡;如果密钥太长,密码学将变得不切实际;如果密钥太短,则不安全。

密钥类型

密码学中的密钥可以分为两种类型:

对称密钥

对称密钥通常用于加密和解密数据。它们的功能是安全地“锁住”信息(即加密它),以便只有密钥所有者才能“解锁”(即解密它),这使得它们类似于物理密钥。“对称”一词源于加密和解密都使用相同的密钥这一事实。

对称密钥需要保密、较长且随机才能被认为是安全的或“强大的”。如果没有这个秘密密钥,即使攻击者知道所使用的加密方案,也无法解密数据。即使使用能够每秒尝试数百万个密钥猜测的高性能计算机,攻击者也无法在合理的时间内猜测(或“暴力破解”)强大的密钥和高质量的对称加密方法。

用于加密和解密数据。密钥由双方共享。

非对称密钥

非对称密钥通常成对出现,每个密钥都包含一个“公钥”和一个“私钥”,它们在数学上相关。公钥用于公开分发,而私钥必须保密。这些密钥使得“公钥密码学”成为可能。

任何人都可以使用公钥加密数据,但由于非对称密钥的特性,只有私钥所有者才能解密或解码数据。发送私人消息是有利的,因为对方只需要你的公钥。

发送私人消息是有利的,因为对方只需要你的公钥。

验证消息的真实性也可以通过非对称密钥来执行。要创建“数字签名”,首先使用称为“哈希函数”的设备压缩消息,然后使用私钥加密生成的“指纹”。然后,任何人都可以轻松快速地使用发送者的公钥解密此签名,以验证它是否与他们自己对消息进行哈希处理的结果相同;如果不是,则只有相关私钥的所有者才能签名。

密钥生命周期

从密钥创建到完全销毁的时间段称为密钥生命周期。密钥在其生命周期中可能发生许多事情。它可能被授权、备份、共享或撤销。此外,密钥可以定期更新(即,它的值会发生变化,尽管在逻辑上它仍然与相同的元数据相同)。这是一种明智的安全实践,因为密钥的使用时间越长,被泄露的可能性就越高。

生成对称密钥

对称密钥通常使用随机数生成器 (RNG) 或伪随机数生成器 (PRNG) 创建。

使用您选择的编程语言中的编程库或内置函数来生成随机数。

确保随机数生成是安全且不可预测的。

示例

以下是用 Python 的 secrets 模块生成对称密钥的简单示例:

此代码使用 Python 的 secrets 模块生成适用于创建密钥的密码学强随机数。generate_symmetric_key 函数生成给定长度(以字节为单位)的随机密钥。这些密钥对于加密和解密数据非常重要。为了增强安全性,生成的密钥以十六进制格式显示,这使得未经授权的方难以解释。

import secrets

def generate_symmetric_key(key_length):

# Generate a random key with the specified length

key = secrets.token_bytes(key_length)

return key

# Create a symmetric key with a length of 32 bytes (256 bits)

key = generate_symmetric_key(32)

print("Symmetric Key:", key.hex())

输出

Symmetric Key: 58441e28a9515d10aa56d7f379e7320922211088a9dcd927278c42dc024d37df

生成非对称密钥

公钥和私钥是非对称密钥的两个关联部分。许多加密工具包包含 RSA 和 ECC 等用于生成这些密钥的方法。要创建非对称密钥,您需要一个公钥及其对应的私钥。公钥可以公开共享,而私钥必须保密。

您可以使用加密库(例如 Python 中的 cryptography 库)来生成非对称密钥。以下是用 RSA 的示例:

示例

此代码创建一个密钥大小为 2048 位的 RSA 密钥对。然后,它将密钥序列化为 PEM 格式,以便更轻松地存储和使用。最后,它打印生成的私钥和公钥。

from cryptography.hazmat.backends import default_backend

from cryptography.hazmat.primitives.asymmetric import rsa

from cryptography.hazmat.primitives import serialization

def generate_asymmetric_keypair():

# generate an RSA key pair

private_key = rsa.generate_private_key(

public_exponent=65537,

key_size=512,

backend=default_backend()

)

# extract the public key

public_key = private_key.public_key()

# change keys to PEM format.

private_key_pem = private_key.private_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PrivateFormat.PKCS8,

encryption_algorithm=serialization.NoEncryption()

)

public_key_pem = public_key.public_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PublicFormat.SubjectPublicKeyInfo

)

return private_key_pem, public_key_pem

# generate an RSA key pair

private_key, public_key = generate_asymmetric_keypair()

print("Private Key:\n", private_key.decode())

print("Public Key:\n", public_key.decode())

输出

Private Key: -----BEGIN PRIVATE KEY----- MIIBVAIBADANBgkqhkiG9w0BAQEFAASCAT4wggE6AgEAAkEAsFw/Vd5hyAsDQdzM yL2igxDU/1+d57cK3TW6GJKLB8lmYulgxzn2ngXeWoz9o2SHtcQtplnlQM/WgtQl PUjnLwIDAQABAkAOSKpojgZlaV7uKq/7YkCTVP2rYVcsuUqL+BoGe3f/PVI4gwn2 EvCUC77/RNoaFd/cy2TEUM6ihyDtK93DulQBAiEA3E0puSNJs0Cq3s/ZN9lNq6gQ UgDgx8j6vDyroEivHoECIQDM8EMawf1yStHhfo5H3cSVUUJZDlf77sbaZ36cgsaN rwIhANpXd/TQbqlEfJXcttNNgleReKttx1r7bNbH4uo3X6kBAiB2I/tLLZGBlYgw SdiTrVBqE5H/7Ljjzt5rgUYHy4vSmQIgPean16P7bUik+o56/NGVo4VTJpbYZbpd i6NkyEW0pWY= -----END PRIVATE KEY----- Public Key: -----BEGIN PUBLIC KEY----- MFwwDQYJKoZIhvcNAQEBBQADSwAwSAJBALBcP1XeYcgLA0HczMi9ooMQ1P9fnee3 Ct01uhiSiwfJZmLpYMc59p4F3lqM/aNkh7XELaZZ5UDP1oLUJT1I5y8CAwEAAQ== -----END PUBLIC KEY-----

密钥长度的考虑因素

生成对称密钥和非对称密钥时,需要遵循某些考虑因素:

加密强度取决于密钥长度。

更长的密钥提供更高的安全性,但它们可能需要更多计算资源。

对称密钥的长度通常为 128 位或更长。

RSA 中的非对称密钥的长度通常为 2048 位或更长。

密钥测试和验证

安全地创建密钥后,必须在您的加密系统中对其进行测试和验证,以确保它们按预期工作。

然后,通过评估密钥对已知攻击和错误的脆弱性来验证密钥的安全性。

总结

总的来说,密钥生成对于保护加密系统中数据的机密性、完整性和有效性至关重要。为了最大限度地降低加密攻击的风险,请仔细分析随机化、算法选择、密钥大小和安全存储方法。