- 密码学教程

- 密码学 - 首页

- 密码学 - 起源

- 密码学 - 历史

- 密码学 - 原理

- 密码学 - 应用

- 密码学 - 优点与缺点

- 密码学 - 现代密码学

- 密码学 - 传统密码

- 密码学 - 加密的需求

- 密码学 - 双重强度加密

- 密码系统

- 密码系统

- 密码系统 - 组成部分

- 密码系统攻击

- 密码系统 - 彩虹表攻击

- 密码系统 - 字典攻击

- 密码系统 - 暴力破解攻击

- 密码系统 - 密码分析技术

- 密码学类型

- 密码系统 - 类型

- 公钥加密

- 现代对称密钥加密

- 密码学哈希函数

- 密钥管理

- 密码系统 - 密钥生成

- 密码系统 - 密钥存储

- 密码系统 - 密钥分发

- 密码系统 - 密钥撤销

- 分组密码

- 密码系统 - 流密码

- 密码学 - 分组密码

- 密码学 - Feistel分组密码

- 分组密码的工作模式

- 分组密码的工作模式

- 电子密码本 (ECB) 模式

- 密码分组链接 (CBC) 模式

- 密文反馈 (CFB) 模式

- 输出反馈 (OFB) 模式

- 计数器 (CTR) 模式

- 经典密码

- 密码学 - 反向密码

- 密码学 - 凯撒密码

- 密码学 - ROT13算法

- 密码学 - 置换密码

- 密码学 - 加密置换密码

- 密码学 - 解密置换密码

- 密码学 - 乘法密码

- 密码学 - 仿射密码

- 密码学 - 简单替换密码

- 密码学 - 简单替换密码的加密

- 密码学 - 简单替换密码的解密

- 密码学 - 维吉尼亚密码

- 密码学 - 维吉尼亚密码的实现

- 现代密码

- Base64编码和解码

- 密码学 - XOR加密

- 替换技术

- 密码学 - 单表代换密码

- 密码学 - 单表代换密码的破解

- 密码学 - 多表代换密码

- 密码学 - Playfair密码

- 密码学 - Hill密码

- 多表代换密码

- 密码学 - 一次性密码本

- 一次性密码本的实现

- 密码学 - 置换技术

- 密码学 - 栅栏密码

- 密码学 - 列置换密码

- 密码学 -隐写术

- 对称算法

- 密码学 - 数据加密

- 密码学 - 加密算法

- 密码学 - 数据加密标准 (DES)

- 密码学 - 三重DES

- 密码学 - 双重DES

- 高级加密标准 (AES)

- 密码学 - AES结构

- 密码学 - AES变换函数

- 密码学 - 字节替换变换

- 密码学 - 行移位变换

- 密码学 - 列混淆变换

- 密码学 - 轮密钥加变换

- 密码学 - AES密钥扩展算法

- 密码学 - Blowfish算法

- 密码学 - SHA算法

- 密码学 - RC4算法

- 密码学 - Camellia加密算法

- 密码学 - ChaCha20加密算法

- 密码学 - CAST5加密算法

- 密码学 - SEED加密算法

- 密码学 - SM4加密算法

- IDEA - 国际数据加密算法

- 公钥(非对称)密码算法

- 密码学 - RSA算法

- 密码学 - RSA加密

- 密码学 - RSA解密

- 密码学 - 创建RSA密钥

- 密码学 - 破解RSA密码

- 密码学 - ECDSA算法

- 密码学 - DSA算法

- 密码学 - Diffie-Hellman算法

- 密码学中的数据完整性

- 密码学中的数据完整性

- 消息认证

- 密码学数字签名

- 公钥基础设施 (PKI)

- 哈希算法

- MD5(消息摘要算法5)

- SHA-1(安全散列算法1)

- SHA-256(安全散列算法256位)

- SHA-512(安全散列算法512位)

- SHA-3(安全散列算法3)

- 密码哈希

- Bcrypt哈希模块

- 现代密码学

- 量子密码学

- 后量子密码学

- 密码协议

- 密码学 - SSL/TLS协议

- 密码学 - SSH协议

- 密码学 - IPsec协议

- 密码学 - PGP协议

- 图像和文件加密

- 密码学 - 图像

- 密码学 - 文件

- 隐写术 - 图像

- 文件加密和解密

- 密码学 - 文件加密

- 密码学 - 文件解密

- 物联网中的密码学

- 物联网安全挑战、威胁和攻击

- 物联网安全的密码技术

- 物联网设备的通信协议

- 常用密码技术

- 自定义构建密码算法(混合密码)

- 云密码学

- 量子密码学

- 密码学中的图像隐写术

- DNA密码学

- 密码学中的一次性密码 (OTP) 算法

- 区别

- 密码学 - MD5 vs SHA1

- 密码学 - RSA vs DSA

- 密码学 - RSA vs Diffie-Hellman

- 密码学 vs 密码学

- 密码学 - 密码学 vs 密码分析

- 密码学 - 经典 vs 量子

- 密码学 vs 隐写术

- 密码学 vs 加密

- 密码学 vs 网络安全

- 密码学 - 流密码 vs 分组密码

- 密码学 - AES vs DES 密码

- 密码学 - 对称 vs 非对称

- 密码学有用资源

- 密码学 - 快速指南

- 密码学 - 讨论

SHA-512(安全散列算法512位)

SHA-512,或安全哈希算法512,是一种哈希技术,可将任意长度的文本转换为固定大小的字符串。每个输出的SHA-512长度为512位(64字节)。

此算法常用于电子邮件地址哈希、密码哈希和数字记录验证。SHA-512也用于区块链技术,其中BitShares网络成为最著名的例子。

在本章中,我们将探讨SHA-512的起源及其与该算法应用的工作原理。

什么是SHA-512?

SHA-512生成512位(64字节)的哈希值,使其成为SHA-2系列中最大的哈希函数之一。SHA-512与所有加密哈希算法一样,具有以下基本属性:

- 确定性 - 相同的输入将始终获得相同的结果。

- 计算速度快 - 任何给定数据的哈希值都可以很快计算出来。

- 不可逆 - 您无法根据其哈希值确定原始输入。

- 抗碰撞性 - 发现产生相同哈希值的两个不同输入在计算上是具有挑战性的。

- 雪崩效应 - 输入的微小变化(即使翻转单个位)也会导致哈希值发生显著变化。

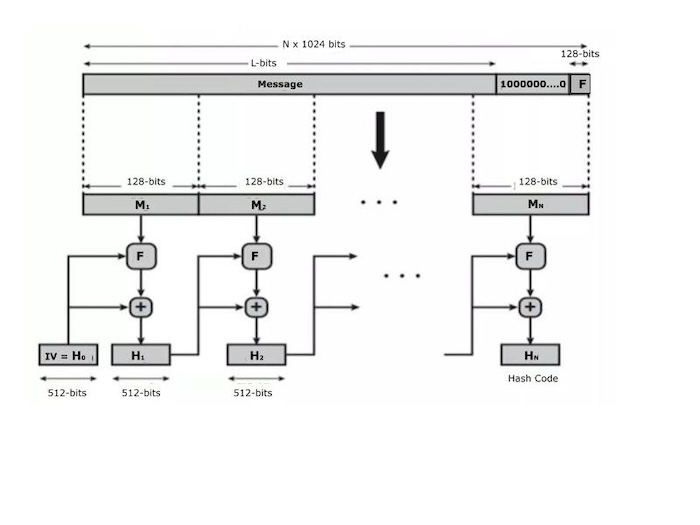

SHA-512的工作原理?

在不深入数学概念的情况下,SHA-512的工作原理如下:

- 初始化 - 它以八个哈希值开始,这些哈希值是根据前八个素数的平方根计算出来的。

- 预处理 - 对输入消息进行填充,使其成为块大小的倍数。原始消息的128位长度(填充前)添加到填充消息的末尾。

- 解析 - 然后将消息分成1024位的块。

- 主循环 - 主循环在80轮中分析每个1024位的块,通过逻辑运算、按位移位和模算术操作数据。

- 输出 - 处理完所有块后,将生成的512位消息摘要作为哈希值输出。

算法

SHA-512算法包括以下步骤:

- 消息填充 - 首先,对您的消息进行填充,以确保其大小适合该算法。这确保它可以分解成块并进行处理。

- 初始哈希值 - 算法以八个初始哈希值开始。这些设置值作为哈希过程的基础。

- 消息处理 - 将填充的消息分成块。每个块都经过一系列称为轮次的阶段。在每一轮中,使用特定技术混合和调整块。

- 最终哈希值 - 检查完所有块后,计算哈希值。此哈希值作为原始消息的唯一指纹。

- 输出 - SHA-512算法生成最终哈希结果,通常是十六进制整数的字符串。这是哈希原始消息后返回的值。

SHA-512的实现

现在,我们将使用不同的编程语言实现SHA-512算法。

使用Python

正如我们在前面的章节中看到的SHA-1和SHA-256的实现一样,我们将实现此算法,但是我们用来生成新哈希对象的函数略有不同。因此,我们将在本代码中使用hashlib.sha512()。

import hashlib

# generate a string to hash

my_string = "Hello, Tutorialspoint family!"

# chaneg the string to bytes

my_bytes = my_string.encode('utf-8')

# generate a new SHA-512 hash object

hash_object = hashlib.sha512()

# Update the hash object

hash_object.update(my_bytes)

# get the hexadecimal representation

hash_hex = hash_object.hexdigest()

# print the SHA-512 hash

print("SHA-512 hash of", my_string, ":", hash_hex)

输出

SHA-512 hash of Hello, Tutorialspoint family! : 7adcec675a2bae322d62c0266d148fbd9fcd65a8d9707c2e44f2ebc8138d4facf97b1079db71d9ff9e484fdcd1dd869b1c24086f3e58c6697e9db88074a2f831

使用Java

现在,我们将使用Java及其内置类MessageDigest和NoSuchAlgorithmException实现SHA-512。使用java的MessageDigest类,我们可以提供加密功能并使用'computeSHA512()'方法,该方法接受消息作为输入并计算其SHA-512哈希值。如果找不到此类算法,则使用NoSuchAlgorithmException类抛出异常。因此,使用Java的SHA-512代码如下:

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

public class SHA512Example {

// Function to compute SHA-512 hash

public static String computeSHA512(String message) throws NoSuchAlgorithmException {

// Create a MessageDigest object for SHA-512

MessageDigest digest = MessageDigest.getInstance("SHA-512");

// Update the digest with the message bytes

byte[] hashedBytes = digest.digest(message.getBytes());

// Convert hashed bytes to hexadecimal representation

StringBuilder hexString = new StringBuilder();

for (byte b : hashedBytes) {

String hex = Integer.toHexString(0xff & b);

if (hex.length() == 1) hexString.append('0');

hexString.append(hex);

}

// Return the hexadecimal representation

return hexString.toString();

}

public static void main(String[] args) {

String message = "Namaste, Tutorialspoint Family!";

try {

String hashedMessage = computeSHA512(message);

System.out.println("SHA-512 Hash of '" + message + "' is: " + hashedMessage);

} catch (NoSuchAlgorithmException e) {

e.printStackTrace();

}

}

}

输入/输出

SHA-512 Hash of 'Namaste, Tutorialspoint Family!' is: 140b8ea03714699c3738071bff5446587a8cf8ecfa092ed0f49115ee8ad9617055fcfc99a484e8e16987b9a7241a8314b1a85c8e49b7c8cb2de1e276cb2a3290

应用

SHA-512及其来自SHA-2系列的同类算法通常用于许多安全应用程序和协议中,包括:

- 数字签名用于验证消息或文档的完整性。

- 证书创建是由证书颁发机构 (CA) 用于确保数字证书安全性的过程。

- 密码哈希是指将密码以哈希值而不是纯文本的形式存储在数据库中。

- 区块链和加密货币:用于确保数据完整性和安全性。

广告