- 密码学教程

- 密码学 - 首页

- 密码学 - 起源

- 密码学 - 历史

- 密码学 - 原理

- 密码学 - 应用

- 密码学 - 优点与缺点

- 密码学 - 现代密码学

- 密码学 - 传统密码

- 密码学 - 加密需求

- 密码学 - 双重强度加密

- 密码系统

- 密码系统

- 密码系统 - 组件

- 密码系统攻击

- 密码系统 - 彩虹表攻击

- 密码系统 - 字典攻击

- 密码系统 - 暴力攻击

- 密码系统 - 密码分析技术

- 密码学类型

- 密码系统 - 类型

- 公钥加密

- 现代对称密钥加密

- 密码学哈希函数

- 密钥管理

- 密码系统 - 密钥生成

- 密码系统 - 密钥存储

- 密码系统 - 密钥分发

- 密码系统 - 密钥撤销

- 分组密码

- 密码系统 - 流密码

- 密码学 - 分组密码

- 密码学 - Feistel分组密码

- 分组密码的工作模式

- 分组密码的工作模式

- 电子密码本 (ECB) 模式

- 密码分组链接 (CBC) 模式

- 密码反馈 (CFB) 模式

- 输出反馈 (OFB) 模式

- 计数器 (CTR) 模式

- 古典密码

- 密码学 - 反向密码

- 密码学 - 凯撒密码

- 密码学 - ROT13算法

- 密码学 - 置换密码

- 密码学 - 加密置换密码

- 密码学 - 解密置换密码

- 密码学 - 乘法密码

- 密码学 - 仿射密码

- 密码学 - 简单替换密码

- 密码学 - 简单替换密码加密

- 密码学 - 简单替换密码解密

- 密码学 - 维吉尼亚密码

- 密码学 - 维吉尼亚密码实现

- 现代密码

- Base64编码与解码

- 密码学 - XOR加密

- 替换技术

- 密码学 - 单表代换密码

- 密码学 - 单表代换密码破解

- 密码学 - 多表代换密码

- 密码学 - Playfair密码

- 密码学 - Hill密码

- 多表代换密码

- 密码学 - 一次性密码本密码

- 一次性密码本密码的实现

- 密码学 - 置换技术

- 密码学 - 栅栏密码

- 密码学 - 列置换密码

- 密码学 -隐写术

- 对称算法

- 密码学 - 数据加密

- 密码学 - 加密算法

- 密码学 - 数据加密标准 (DES)

- 密码学 - 三重DES

- 密码学 - 双重DES

- 高级加密标准 (AES)

- 密码学 - AES结构

- 密码学 - AES变换函数

- 密码学 - 字节替换变换

- 密码学 - 行移位变换

- 密码学 - 列混淆变换

- 密码学 - 轮密钥加变换

- 密码学 - AES密钥扩展算法

- 密码学 - Blowfish算法

- 密码学 - SHA算法

- 密码学 - RC4算法

- 密码学 - Camellia加密算法

- 密码学 - ChaCha20加密算法

- 密码学 - CAST5加密算法

- 密码学 - SEED加密算法

- 密码学 - SM4加密算法

- IDEA - 国际数据加密算法

- 公钥(非对称)密码算法

- 密码学 - RSA算法

- 密码学 - RSA加密

- 密码学 - RSA解密

- 密码学 - 创建RSA密钥

- 密码学 - RSA密码破解

- 密码学 - ECDSA算法

- 密码学 - DSA算法

- 密码学 - Diffie-Hellman算法

- 密码学中的数据完整性

- 密码学中的数据完整性

- 消息认证

- 密码学数字签名

- 公钥基础设施 (PKI)

- 哈希

- MD5(消息摘要算法5)

- SHA-1(安全哈希算法1)

- SHA-256(安全哈希算法256位)

- SHA-512(安全哈希算法512位)

- SHA-3(安全哈希算法3)

- 密码哈希

- Bcrypt哈希模块

- 现代密码学

- 量子密码学

- 后量子密码学

- 密码协议

- 密码学 - SSL/TLS协议

- 密码学 - SSH协议

- 密码学 - IPsec协议

- 密码学 - PGP协议

- 图像与文件加密

- 密码学 - 图像

- 密码学 - 文件

- 隐写术 - 图像

- 文件加密和解密

- 密码学 - 文件加密

- 密码学 - 文件解密

- 物联网中的密码学

- 物联网安全挑战、威胁和攻击

- 物联网安全的密码技术

- 物联网设备的通信协议

- 常用的密码技术

- 自定义构建密码算法(混合密码学)

- 云密码学

- 量子密码学

- 密码学中的图像隐写术

- DNA密码学

- 密码学中的一次性密码 (OTP) 算法

- 区别

- 密码学 - MD5 与 SHA1

- 密码学 - RSA 与 DSA

- 密码学 - RSA 与 Diffie-Hellman

- 密码学与密码学

- 密码学 - 密码学 vs 密码分析

- 密码学 - 经典密码学与量子密码学

- 密码学与隐写术

- 密码学与加密

- 密码学与网络安全

- 密码学 - 流密码与分组密码

- 密码学 - AES 与 DES 密码

- 密码学 - 对称加密与非对称加密

- 密码学有用资源

- 密码学 - 快速指南

- 密码学 - 讨论

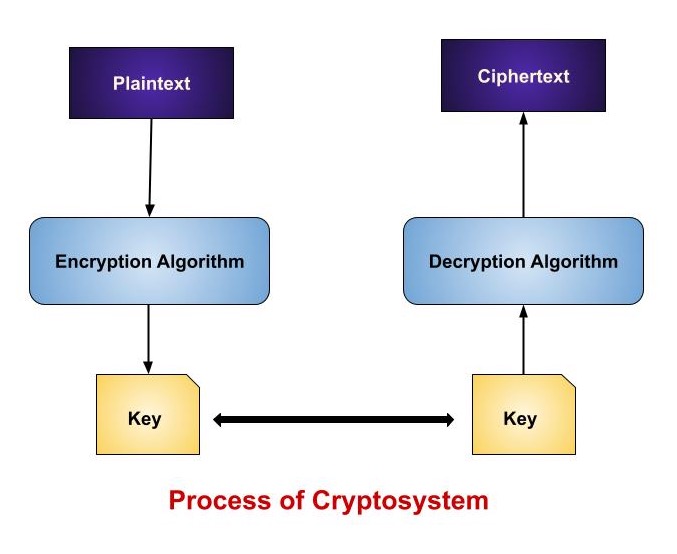

密码系统 - 组件

密码系统由许多协同工作以加密和保护数据的部件组成。以下是简单密码系统的不同部件:

明文

加密算法

密文

- 密钥

对称密钥

非对称密钥

解密算法

给定密码系统的所有可能的解密密钥的集合称为密钥空间。

拦截者(攻击者)是试图解密明文的未授权实体。他可以访问密文,并且可能熟悉解密公式。但他绝不能知道解密密钥。

密码系统流程

组件

因此,我们将在下面的章节中逐一讨论所有这些组件:

明文

需要在发送或存储时保持私密性的原始消息或数据称为明文。

它可以是任何类型的信息,包括文本、数字和多媒体文件。

在加密之前,明文以其原始形式存在,任何有权访问它的人都可以阅读。

换句话说,它是传输过程中需要保护的数据。

示例:“你好,你好吗?”

这是需要加密的原始消息。

加密算法

这是一种数学过程,它接收任何给定的明文和加密密钥并输出密文。这是一种密码技术,它从明文和加密密钥作为输入生成密文。

它根据算法处理数据块或字符集。

加密算法保证最终的密文是安全的,并且对于未授权的方来说似乎是随机的。

数据加密标准 (DES)、Rivest-Shamir-Adleman (RSA) 和高级加密标准 (AES) 是常用加密方法的示例。

示例:凯撒密码

在此示例中,我们将使用称为凯撒密码的加密算法。它将给定明文中的每个字符沿字母表向下移动固定数量的位置。

加密算法 - 将明文中每个字母移动3个位置。因此,“H”将变为“K”,“E”将变为“H”,依此类推。

因此,加密后的消息是:“KHOOR,KRZ DUH BRX?”

密文

它是通过使用特定加密密钥的加密过程编码的明文的表单。密文不受保护。它在公共信道上传输。任何有权访问通信信道的人都能够拦截或破坏消息。

它看起来像随机的、不可读的数据,如果没有正确的解密密钥就无法解码。

由于密文不包含有关底层明文的任何信息,因此它被安全地发送或保存。

示例:“KHOOR,KRZ DUH BRX?”

这是由凯撒密码算法创建的给定明文的加密形式。

密钥

密钥是加密算法用来控制加密和解密操作的数据片段。

密钥可以分为两种类型:对称密钥和非对称密钥。

对称密钥 - 对称加密使用相同的密钥进行加密和解密。发送方和接收方必须具有相同的私钥才能进行加密和解密。对称密钥算法通常快速有效,但需要安全的密钥交换协议。这就像用钥匙锁门和开门一样。

非对称密钥 - 非对称加密使用两个密钥:公钥和私钥。加密使用公钥,而解密使用私钥。这就像一把挂锁:任何人都可以使用公钥锁定(加密)消息,但只有拥有匹配密钥(私钥)的所有者才能解码它。

示例:3(对于凯撒密码算法)

在我们的示例中,密钥是凯撒密码算法中每个字母移动的位置数。在我们的例子中,密钥是3。

发送方和接收方都需要知道密钥(3),才能在凯撒密码算法的帮助下加密和解密消息。

解密算法

这是一种数学过程,它为任何给定的密文和解密密钥创建唯一的明文。这是一种密码算法,它以密文和解密密钥作为输入并返回明文。解密算法只是加密方法的逆过程,因此与之密切相关。

它使用与用于加密数据的加密密钥相同的解密密钥。

解密技术确保只有拥有正确密钥的授权人员才能恢复原始明文。

解密算法必须安全有效地反转加密过程,同时保持数据完整性。

示例:凯撒密码(反向移位)。

要从凯撒密码中恢复原始明文,解密算法将密文中每个字母反向移动一定数量的位置。

解密算法:将密文中每个字母反向移动3个位置。因此,“K”变为“H”,“H”变为“E”,依此类推。

解密后的消息:“你好,你好吗?”

总结

明文基本消息是“你好,你好吗?”。

凯撒密码加密算法使用密钥(移位3)将明文转换为密文“Khoor,Krz Duh Brx?”。

因此,上面的密文是给定明文的加密形式。

加密和解密都使用密钥 (3)。

解密算法(反向凯撒密码)使用相同的密钥 (3) 将密文解密回原始明文“你好,你好吗?”。