- 密码学教程

- 密码学 - 首页

- 密码学 - 起源

- 密码学 - 历史

- 密码学 - 原理

- 密码学 - 应用

- 密码学 - 优点与缺点

- 密码学 - 现代

- 密码学 - 传统密码

- 密码学 - 加密的需求

- 密码学 - 双重强度加密

- 密码系统

- 密码系统

- 密码系统 - 组成部分

- 密码系统的攻击

- 密码系统 - 彩虹表攻击

- 密码系统 - 字典攻击

- 密码系统 - 暴力攻击

- 密码系统 - 密码分析技术

- 密码学的类型

- 密码系统 - 类型

- 公钥加密

- 现代对称密钥加密

- 密码学哈希函数

- 密钥管理

- 密码系统 - 密钥生成

- 密码系统 - 密钥存储

- 密码系统 - 密钥分发

- 密码系统 - 密钥撤销

- 分组密码

- 密码系统 - 流密码

- 密码学 - 分组密码

- 密码学 - Feistel分组密码

- 分组密码的操作模式

- 分组密码的操作模式

- 电子密码本(ECB)模式

- 密码分组链接(CBC)模式

- 密码反馈(CFB)模式

- 输出反馈(OFB)模式

- 计数器(CTR)模式

- 经典密码

- 密码学 - 反向密码

- 密码学 - 凯撒密码

- 密码学 - ROT13算法

- 密码学 - 置换密码

- 密码学 - 加密置换密码

- 密码学 - 解密置换密码

- 密码学 - 乘法密码

- 密码学 - 仿射密码

- 密码学 - 简单替换密码

- 密码学 - 简单替换密码的加密

- 密码学 - 简单替换密码的解密

- 密码学 - 维吉尼亚密码

- 密码学 - 维吉尼亚密码的实现

- 现代密码

- Base64编码和解码

- 密码学 - XOR加密

- 替换技术

- 密码学 - 单表代换密码

- 密码学 - 单表代换密码的破解

- 密码学 - 多表代换密码

- 密码学 - Playfair密码

- 密码学 - Hill密码

- 多表代换密码

- 密码学 - 一次性密码本密码

- 一次性密码本密码的实现

- 密码学 - 置换技术

- 密码学 - 栅栏密码

- 密码学 - 列置换密码

- 密码学 -隐写术

- 对称算法

- 密码学 - 数据加密

- 密码学 - 加密算法

- 密码学 - 数据加密标准(DES)

- 密码学 - 三重DES

- 密码学 - 双重DES

- 高级加密标准(AES)

- 密码学 - AES结构

- 密码学 - AES变换函数

- 密码学 - 字节替换变换

- 密码学 - 行移位变换

- 密码学 - 列混淆变换

- 密码学 - 轮密钥加变换

- 密码学 - AES密钥扩展算法

- 密码学 - Blowfish算法

- 密码学 - SHA算法

- 密码学 - RC4算法

- 密码学 - Camellia加密算法

- 密码学 - ChaCha20加密算法

- 密码学 - CAST5加密算法

- 密码学 - SEED加密算法

- 密码学 - SM4加密算法

- IDEA - 国际数据加密算法

- 公钥(非对称)密码算法

- 密码学 - RSA算法

- 密码学 - RSA加密

- 密码学 - RSA解密

- 密码学 - 创建RSA密钥

- 密码学 - 破解RSA密码

- 密码学 - ECDSA算法

- 密码学 - DSA算法

- 密码学 - Diffie-Hellman算法

- 密码学中的数据完整性

- 密码学中的数据完整性

- 消息认证

- 密码学数字签名

- 公钥基础设施

- 哈希

- MD5(消息摘要算法5)

- SHA-1(安全哈希算法1)

- SHA-256(安全哈希算法256位)

- SHA-512(安全哈希算法512位)

- SHA-3(安全哈希算法3)

- 密码哈希

- Bcrypt哈希模块

- 现代密码学

- 量子密码学

- 后量子密码学

- 密码协议

- 密码学 - SSL/TLS协议

- 密码学 - SSH协议

- 密码学 - IPsec协议

- 密码学 - PGP协议

- 图像和文件加密

- 密码学 - 图像

- 密码学 - 文件

- 隐写术 - 图像

- 文件加密和解密

- 密码学 - 文件加密

- 密码学 - 文件解密

- 物联网中的密码学

- 物联网安全挑战、威胁和攻击

- 物联网安全的密码学技术

- 物联网设备的通信协议

- 常用的密码学技术

- 自定义构建密码算法(混合密码学)

- 云密码学

- 量子密码学

- 密码学中的图像隐写术

- DNA密码学

- 密码学中的一次性密码(OTP)算法

- 区别

- 密码学 - MD5 vs SHA1

- 密码学 - RSA vs DSA

- 密码学 - RSA vs Diffie-Hellman

- 密码学 vs 密码学

- 密码学 - 密码学 vs 密码分析

- 密码学 - 经典 vs 量子

- 密码学 vs 隐写术

- 密码学 vs 加密

- 密码学 vs 网络安全

- 密码学 - 流密码 vs 分组密码

- 密码学 - AES vs DES 密码

- 密码学 - 对称 vs 非对称

- 密码学有用资源

- 密码学 - 快速指南

- 密码学 - 讨论

使用Python创建RSA密钥

在本文中,我们将讨论如何创建RSA密钥。RSA是一种众所周知的加密算法,用于保护数据安全。它基于两个密钥:公钥和私钥。公钥用于加密,私钥用于解密。

RSA密钥是使用利用大素数的数学过程创建的。要生成RSA密钥,会选择两个大素数并将其相乘。该乘积构成公钥和私钥的模数。RSA的安全依赖于将模数分解成其原始素数因子的难度,特别是如果使用的数字非常大的话。

公钥和私钥

RSA是一种密码方法,它使用一对密钥:一个公开共享的公钥用于加密消息,一个秘密的私钥用于解密消息。私钥必须保密,并且只能由其所有者访问。

加密和解密

安全发送消息时,发送方使用接收方的公开密钥对其进行编码。

要解锁加密的消息,接收方需要使用其秘密私钥。

这种独特的加密系统保证,即使编码的消息与公钥一起被拦截,它仍然是安全的,因为私钥无法被未经授权的人访问。

密钥生成步骤

RSA需要一个乘法群G = < ZΦn, *, X > 用于密钥生成。该群只提供乘法和除法,这是生成公钥和私钥所必需的。该群对公众保密,因为它的模数Φ(n) 对公众隐藏。

公钥和私钥生成算法是RSA密码学中最难的部分。使用Rabin-Miller素性检验算法生成两个大素数p和q。

通过将p和q相乘计算模数n。此数字可由公钥和私钥使用,并支持它们之间的连接。它的长度(通常以位定义)称为密钥长度。

公钥包括模数n和公钥指数e,它通常设置为65537,因为它是一个不太大的素数。e值不必是私下选择的素数,因为公钥与所有人共享。

私钥包括模数n和私钥指数d,它使用扩展欧几里得算法计算,以发现关于n的totient的乘法逆。

考虑模n的算术,假设e是一个与n的totient Φ(n)互质的整数。此外,可以说d是e模Φ(n)的乘法逆。为方便起见,下面列出了几个符号的定义:

- n = 模数运算的模数

- Φ(n) = n的totient

- e = 与Φ(n)互质的整数

- [这保证e将拥有模Φ(n)的乘法逆]

- d = e模Φ(n)的乘法逆

密钥生成的计算步骤如下:

- 生成两个不同的素数p和q。

- 计算模数n = p x q

- 计算totient Φ(n) = (p - 1) x (q - 1)

- 选择一个整数e作为公钥指数,使得1 < e < Φ(n)且gcd(Φ(n), e) = 1。

- 计算私钥指数d的值,使得d = e-1 mod Φ(n)

- 公钥 = [e, n]

- 私钥 = [d, n]

安装所需的库

首先确保你的系统上安装了Python。然后,启动终端或命令提示符,并使用“pip”包安装程序安装密码库:

pip install cryptography

RSA密钥的生成

在这个Python程序中,我们将创建RSA密钥,这些密钥可用于安全的消息加密和解密。首先导入密钥生成所需的模块。然后,它将生成一个新的RSA密钥对,其中包含私钥和公钥(2048位)。私钥以PEM格式保存,PEM是一种广泛使用的加密密钥编码标准。公钥以PEM格式保存,并具有适当的格式。最后,密钥将保存为'private_key.pem'和'public_key.pem'。此代码对于创建需要数据保护的安全通信通道非常重要。

要创建密钥,需要打开你喜欢的文本编辑器或Python IDE。创建一个新的Python脚本,并将其命名为类似rsa_key_generation.py的文件。然后,需要将下面的代码复制粘贴到你的脚本中:

示例

from cryptography.hazmat.primitives import serialization

from cryptography.hazmat.primitives.asymmetric import rsa

from cryptography.hazmat.backends import default_backend

# create a new RSA key pair

private_key = rsa.generate_private_key(

public_exponent=65537,

key_size=2048,

backend=default_backend()

)

# get the public key from the private key

public_key = private_key.public_key()

# the private key to PEM format

private_key_pem = private_key.private_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PrivateFormat.PKCS8,

encryption_algorithm=serialization.NoEncryption()

)

# the public key to PEM format

public_key_pem = public_key.public_bytes(

encoding=serialization.Encoding.PEM,

format=serialization.PublicFormat.SubjectPublicKeyInfo

)

# save the keys to files

with open('private_key.pem', 'wb') as f:

f.write(private_key_pem)

with open('public_key.pem', 'wb') as f:

f.write(public_key_pem)

print("RSA keys have been generated successfully!")

运行代码

- 保存你的Python程序。

- 打开终端或命令提示符。

- 导航到保存代码的目录。

键入以下命令运行脚本:

python rsa_key_generation.py

输出

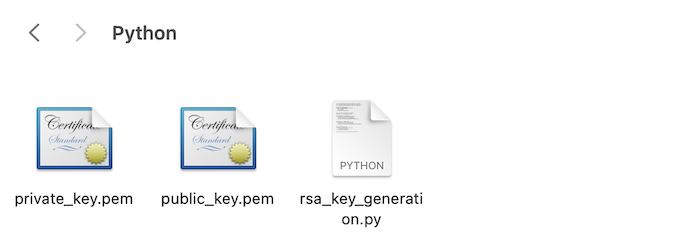

运行程序后,你将在保存程序的特定目录中看到两个文件。文件名将是private_key.pem和public_key.pem。

这些文件将分别以PEM格式包含你的私钥和公钥。

PEM(隐私增强邮件)文件是一种标准的数字安全格式,用于在PKI框架内存储加密密钥和证书。PEM最初设计用于增强电子邮件安全性,现已发展成为各种在线安全应用中广泛接受的标准。

RSA keys have been generated successfully!

搞定了!我们已经借助Python的加密库成功创建了RSA密钥。您现在可以在您的应用程序中使用这些密钥进行加密和解密。

限制与注意事项

关于RSA密钥,您应该了解一些限制和注意事项:

- RSA加密和解密可能需要大量的处理能力,尤其是在使用更长的密钥时。

- 随着计算机性能的提升,我们可能需要使用更长的密钥来保持安全性。

- RSA有一些攻击者可以利用的弱点,例如尝试分解大数或使用某些加密消息。在将RSA用于安全目的时,应牢记这些弱点。

总结

本章我们探讨了如何使用Python创建RSA加密密钥。RSA涉及使用一对密钥:一个公开的密钥用于加密数据,一个私钥用于解密数据。这些RSA密钥使用大素数生成,使得它们难以破解。我们创建了一对密钥,包含一个私钥和相应的公钥。我们还了解了安装Python库和编写RSA密钥生成代码的方法。最后,我们学习了如何运行代码并将生成的密钥保存为文件。这些理解有助于我们开发安全的通信系统,保护数据免受未经授权的访问。