- 密码学教程

- 密码学 - 首页

- 密码学 - 起源

- 密码学 - 历史

- 密码学 - 原理

- 密码学 - 应用

- 密码学 - 优点与缺点

- 密码学 - 现代

- 密码学 - 传统密码

- 密码学 - 加密需求

- 密码学 - 双重强度加密

- 密码系统

- 密码系统

- 密码系统 - 组件

- 密码系统攻击

- 密码系统 - 彩虹表攻击

- 密码系统 - 字典攻击

- 密码系统 - 暴力破解攻击

- 密码系统 - 密码分析技术

- 密码学类型

- 密码系统 - 类型

- 公钥加密

- 现代对称密钥加密

- 密码学哈希函数

- 密钥管理

- 密码系统 - 密钥生成

- 密码系统 - 密钥存储

- 密码系统 - 密钥分发

- 密码系统 - 密钥吊销

- 分组密码

- 密码系统 - 流密码

- 密码学 - 分组密码

- 密码学 - Feistel 分组密码

- 分组密码操作模式

- 分组密码操作模式

- 电子密码本 (ECB) 模式

- 密码分组链接 (CBC) 模式

- 密码反馈 (CFB) 模式

- 输出反馈 (OFB) 模式

- 计数器 (CTR) 模式

- 经典密码

- 密码学 - 反向密码

- 密码学 - 凯撒密码

- 密码学 - ROT13 算法

- 密码学 - 换位密码

- 密码学 - 加密换位密码

- 密码学 - 解密换位密码

- 密码学 - 乘法密码

- 密码学 - 仿射密码

- 密码学 - 简单替换密码

- 密码学 - 简单替换密码的加密

- 密码学 - 简单替换密码的解密

- 密码学 - 维吉尼亚密码

- 密码学 - 维吉尼亚密码的实现

- 现代密码

- Base64 编码与解码

- 密码学 - XOR 加密

- 替换技术

- 密码学 - 单字母替换密码

- 密码学 - 单字母替换密码的破解

- 密码学 - 多字母替换密码

- 密码学 - Playfair 密码

- 密码学 - Hill 密码

- 多字母替换密码

- 密码学 - 一次性密码本密码

- 一次性密码本密码的实现

- 密码学 - 换位技术

- 密码学 - 栅栏密码

- 密码学 - 列移位密码

- 密码学 - 隐写术

- 对称算法

- 密码学 - 数据加密

- 密码学 - 加密算法

- 密码学 - 数据加密标准

- 密码学 - 三重 DES

- 密码学 - 双重 DES

- 高级加密标准

- 密码学 - AES 结构

- 密码学 - AES 变换函数

- 密码学 - 字节替换变换

- 密码学 - 行移位变换

- 密码学 - 列混合变换

- 密码学 - 轮密钥加变换

- 密码学 - AES 密钥扩展算法

- 密码学 - Blowfish 算法

- 密码学 - SHA 算法

- 密码学 - RC4 算法

- 密码学 - Camellia 加密算法

- 密码学 - ChaCha20 加密算法

- 密码学 - CAST5 加密算法

- 密码学 - SEED 加密算法

- 密码学 - SM4 加密算法

- IDEA - 国际数据加密算法

- 公钥(非对称)密码学算法

- 密码学 - RSA 算法

- 密码学 - RSA 加密

- 密码学 - RSA 解密

- 密码学 - 创建 RSA 密钥

- 密码学 - 破解 RSA 密码

- 密码学 - ECDSA 算法

- 密码学 - DSA 算法

- 密码学 - Diffie-Hellman 算法

- 密码学中的数据完整性

- 密码学中的数据完整性

- 消息认证

- 密码学数字签名

- 公钥基础设施

- 散列

- MD5(消息摘要算法 5)

- SHA-1(安全散列算法 1)

- SHA-256(安全散列算法 256 位)

- SHA-512(安全散列算法 512 位)

- SHA-3(安全散列算法 3)

- 散列密码

- Bcrypt 散列模块

- 现代密码学

- 量子密码学

- 后量子密码学

- 密码学协议

- 密码学 - SSL/TLS 协议

- 密码学 - SSH 协议

- 密码学 - IPsec 协议

- 密码学 - PGP 协议

- 图像和文件加密

- 密码学 - 图像

- 密码学 - 文件

- 隐写术 - 图像

- 文件加密和解密

- 密码学 - 文件加密

- 密码学 - 文件解密

- 物联网中的密码学

- 物联网安全挑战、威胁和攻击

- 物联网安全的加密技术

- 物联网设备的通信协议

- 常用的加密技术

- 自定义构建加密算法(混合加密)

- 云加密

- 量子密码学

- 密码学中的图像隐写术

- DNA 密码学

- 密码学中的一次性密码 (OTP) 算法

- 之间的区别

- 密码学 - MD5 与 SHA1

- 密码学 - RSA 与 DSA

- 密码学 - RSA 与 Diffie-Hellman

- 密码学与密码学

- 密码学 - 密码学与密码分析

- 密码学 - 经典与量子

- 密码学与隐写术

- 密码学与加密

- 密码学与网络安全

- 密码学 - 流密码与分组密码

- 密码学 - AES 与 DES 密码

- 密码学 - 对称与非对称

- 密码学有用资源

- 密码学 - 快速指南

- 密码学 - 讨论

密码系统 - 字典攻击

什么是字典攻击?

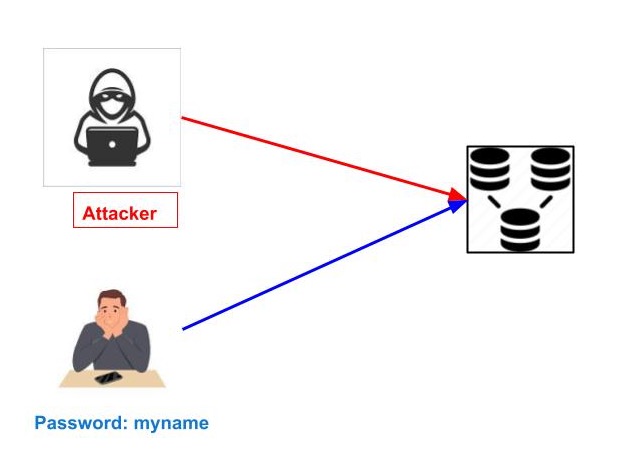

字典攻击是指攻击者尝试从字典等列表中选择多个单词来猜测密码。他们尝试不同的单词,直到找到正确的单词。这就像尝试用多个钥匙打开锁,直到找到合适的钥匙。

换句话说,字典攻击是一种恶意攻击,攻击者试图通过输入常见的单词、短语和数字组合来猜测其在线用户帐户的密码,从而可以访问社交媒体个人资料,甚至受密码保护的文件等。当攻击者对受害者造成真正问题时,就会发生这种情况。

字典攻击是如何工作的?

这种黑客攻击使用系统方法破解密码。基本上,掌握这些黑客攻击有三个步骤,了解它们可以帮助学习如何防止字典攻击 -

通常,攻击者会创建一个自定义的密码选项列表——暴力破解字典——其中指定了流行的单词和数字组合。

然后,自动化软件使用此暴力破解字典尝试访问在线帐户。

如果字典攻击成功渗透到易受攻击的帐户,则黑客会利用配置文件中存储的任何敏感数据来创建自己的访问权限。这可能是欺诈、恶意行为或仅仅是为了访问帐户以赚钱。

为了收集潜在的密码,攻击者通常会使用常见宠物的名称、可识别的流行文化人物或主要联赛的运动员,例如,因为许多人使用对他们有意义的单词并创建易于记住的密码。通常,这些内容的变体将包含在列表中,例如单词的不同组合或添加特殊字符。

使用自动化工具构建此列表也使字典攻击更容易成功。使用密码列表和协作工具比尝试破解密码并登录到在线帐户快得多。如果手动执行此操作,则攻击需要更长的时间才能让帐户所有者或系统管理员有时间注意到并实施针对攻击的保护。

由于其方法,这些字典攻击很少有单独的目标。相反,它们寄希望于列表中的某个密码是正确的。但是,如果攻击者针对特定位置或组织,则会生成更集中和本地化的术语列表。例如,如果他们计划入侵西班牙,他们可以使用标准的西班牙语单词而不是英语。或者,如果他们针对的是特定组织,则可以使用与该组织相关的单词。

字典攻击与暴力破解

虽然字典攻击是暴力攻击的一种形式,但两者之间存在重要区别。字典攻击使用一组固定的单词来系统地破解一个数学单词,而暴力破解则不使用字母,而是使用任何字母、符号和数字的组合,它们并非有意可通过,因此字典攻击通常更有效——并且更有可能成功。因为它们需要测试的组合少得多。

字母表中有 26 个字母,10 个单个数字,总共有 36 位数字,暴力破解攻击成功的可能组合数量几乎是不切实际的。根据上下文,对 10 个字符的输入进行暴力破解将在 3.76 个可能的字母数字密码运行的平方中进行。

但是,暴力破解攻击的优势在于,它们的试错方法通常可以破解复杂且唯一的密码,因为它们使用了如此完整的可能密码列表,因此最终该攻击将具有密码的适当字符组合。

如何防止字典攻击

为了防止字典攻击,您可以 -

使用强大且唯一的密码 - 选择难以被他人猜测的密码,不要让字典中出现常用单词。

避免简单的密码 - 出乎意料地,许多人使用简单易破解的单词和数字组合作为密码,例如“Password123”或“abcd1234”。由于字典攻击专门设计用于破解易于猜测的密码,因此这些密码最容易受到黑客攻击。

启用多因素身份验证 - 通过在密码之外要求其他身份验证方法(例如发送到您手机的代码)来增加一层安全保护。

限制登录尝试次数 - 一些系统可以在一定数量的登录失败尝试后阻止或减缓重复登录,从而使攻击者更难以猜测密码。

使用帐户锁定策略 - 在多次登录失败尝试后自动锁定用户帐户,防止进一步审查。

定期更新密码 - 定期更改您的密码,以减少长期猜测的机会。

检查可疑活动 - 注意您帐户上的任何异常登录尝试或操作,并立即进行调查。

强制重置 - 字典破解通常依赖于重复尝试来破解密码。在一定数量的失败尝试后强制重置密码,以减少成功攻击的机会。如果这不是您可以在帐户上使用的选项,则可以通过启用在线帐户在登录失败尝试时向您发送电子邮件来手动执行此操作,如果您在有人尝试访问帐户时收到通知,尤其是在您收到这些通知时如果连续收到,则可以更改密码以确保其安全。

摘要

字典攻击是一种黑客通过尝试字典等列表中的许多单词来猜测密码的方法,直到他们找到正确的密码。这种攻击基于单词、短语或字符,因为人们通常将其用作密码。

组织和个人可以实施多项预防措施来防御字典攻击,例如使用强唯一的密码、启用多因素身份验证、努力限制访问、实施帐户锁定程序、定期更新密码、监控可疑活动、强制执行密码 -在一定数量的登录尝试失败后也配置强制执行。这些功能可以显著降低成为字典攻击受害者的风险,并提高整体网络安全。