- 密码学教程

- 密码学 - 首页

- 密码学 - 起源

- 密码学 - 历史

- 密码学 - 原理

- 密码学 - 应用

- 密码学 - 优点与缺点

- 密码学 - 现代密码学

- 密码学 - 传统密码

- 密码学 - 加密的需求

- 密码学 - 双重强度加密

- 密码系统

- 密码系统

- 密码系统 - 组成部分

- 密码系统的攻击

- 密码系统 - 彩虹表攻击

- 密码系统 - 字典攻击

- 密码系统 - 暴力攻击

- 密码系统 - 密码分析技术

- 密码学的类型

- 密码系统 - 类型

- 公钥加密

- 现代对称密钥加密

- 密码学哈希函数

- 密钥管理

- 密码系统 - 密钥生成

- 密码系统 - 密钥存储

- 密码系统 - 密钥分发

- 密码系统 - 密钥撤销

- 分组密码

- 密码系统 - 流密码

- 密码学 - 分组密码

- 密码学 - Feistel分组密码

- 分组密码的工作模式

- 分组密码的工作模式

- 电子密码本 (ECB) 模式

- 密码分组链接 (CBC) 模式

- 密文反馈 (CFB) 模式

- 输出反馈 (OFB) 模式

- 计数器 (CTR) 模式

- 经典密码

- 密码学 - 反向密码

- 密码学 - 凯撒密码

- 密码学 - ROT13算法

- 密码学 - 置换密码

- 密码学 - 加密置换密码

- 密码学 - 解密置换密码

- 密码学 - 乘法密码

- 密码学 - 仿射密码

- 密码学 - 简单替换密码

- 密码学 - 简单替换密码的加密

- 密码学 - 简单替换密码的解密

- 密码学 - 维吉尼亚密码

- 密码学 - 维吉尼亚密码的实现

- 现代密码

- Base64编码和解码

- 密码学 - XOR加密

- 替换技术

- 密码学 - 单表代换密码

- 密码学 - 单表代换密码的破解

- 密码学 - 多表代换密码

- 密码学 - Playfair密码

- 密码学 - Hill密码

- 多表代换密码

- 密码学 - 一次性密码本密码

- 一次性密码本密码的实现

- 密码学 - 置换技术

- 密码学 - 栅栏密码

- 密码学 - 列置换密码

- 密码学 - 隐写术

- 对称算法

- 密码学 - 数据加密

- 密码学 - 加密算法

- 密码学 - 数据加密标准 (DES)

- 密码学 - 三重DES

- 密码学 - 双重DES

- 高级加密标准 (AES)

- 密码学 - AES结构

- 密码学 - AES变换函数

- 密码学 - 字节替换变换

- 密码学 - 行移位变换

- 密码学 - 列混淆变换

- 密码学 - 轮密钥加变换

- 密码学 - AES密钥扩展算法

- 密码学 - Blowfish算法

- 密码学 - SHA算法

- 密码学 - RC4算法

- 密码学 - Camellia加密算法

- 密码学 - ChaCha20加密算法

- 密码学 - CAST5加密算法

- 密码学 - SEED加密算法

- 密码学 - SM4加密算法

- IDEA - 国际数据加密算法

- 公钥(非对称)密码算法

- 密码学 - RSA算法

- 密码学 - RSA加密

- 密码学 - RSA解密

- 密码学 - 创建RSA密钥

- 密码学 - 破解RSA密码

- 密码学 - ECDSA算法

- 密码学 - DSA算法

- 密码学 - Diffie-Hellman算法

- 密码学中的数据完整性

- 密码学中的数据完整性

- 消息认证

- 密码学数字签名

- 公钥基础设施 (PKI)

- 哈希

- MD5(消息摘要算法5)

- SHA-1(安全哈希算法1)

- SHA-256(安全哈希算法256位)

- SHA-512(安全哈希算法512位)

- SHA-3(安全哈希算法3)

- 哈希密码

- Bcrypt哈希模块

- 现代密码学

- 量子密码学

- 后量子密码学

- 密码协议

- 密码学 - SSL/TLS协议

- 密码学 - SSH协议

- 密码学 - IPsec协议

- 密码学 - PGP协议

- 图像和文件加密

- 密码学 - 图像

- 密码学 - 文件

- 隐写术 - 图像

- 文件加密和解密

- 密码学 - 文件加密

- 密码学 - 文件解密

- 物联网中的密码学

- 物联网安全挑战、威胁和攻击

- 物联网安全的密码技术

- 物联网设备的通信协议

- 常用密码技术

- 自定义构建密码算法(混合密码学)

- 云密码学

- 量子密码学

- 密码学中的图像隐写术

- DNA密码学

- 密码学中的一次性密码 (OTP) 算法

- 区别

- 密码学 - MD5 vs SHA1

- 密码学 - RSA vs DSA

- 密码学 - RSA vs Diffie-Hellman

- 密码学 vs 密码学

- 密码学 - 密码学 vs 密码分析

- 密码学 - 经典 vs 量子

- 密码学 vs 隐写术

- 密码学 vs 加密

- 密码学 vs 网络安全

- 密码学 - 流密码 vs 分组密码

- 密码学 - AES vs DES 密码

- 密码学 - 对称 vs 非对称

- 密码学有用资源

- 密码学 - 快速指南

- 密码学 - 讨论

隐写术 - 图像

隐写术是一种通过将秘密信息嵌入音频、视频、图像或文本文件来隐藏秘密信息的方法。它是用来保护机密或敏感数据免受恶意攻击的方法之一。

有时,隐藏的内容在隐藏在另一个文件类型之前会被加密。如果它没有被编码,那么它可能会进行某种形式的修改,以增加其对检测的不可见性。

隐写术有时被比作密码学,因为两者都是秘密通信的形式。但是,这两个概念之间存在差异;与隐写术不同,隐写术不涉及在发送前加密数据或在接收后使用密钥解码数据。

术语“隐写术”来自希腊语“stegos”,意思是“覆盖”,以及“grayfia”,意思是“写作”。这可以翻译为“隐蔽的写作”或“隐藏的写作”。

它与密码学有何不同?

密码学和隐写术都是隐藏、隐藏或保护敏感数据的过程。它们的主要区别在于,密码学使数据不可读或隐藏其含义,而隐写术则隐藏数据的存在。

密码学通常用于补充隐写术提供的安全性。加密方法用于在敏感信息包含在封面文件中之前对其进行加密。

隐写术是如何工作的?

隐写术以避免检测的方式隐藏信息。最常见的方法之一被称为“最低有效位”(LSB)隐写术。这需要将秘密信息编码在媒体文件的最低有效位中。例如:

- 图像文件中的每个像素都有三个字节的数据,每个颜色(红色、绿色和蓝色)一个字节。某些图像格式为透明度或“alpha”保留额外的第四个字节。

- LSB隐写术更改每个字节的最后一位以隐藏一个数据块。要使用此方法隐藏一兆字节的数据,您需要一个大小为八兆字节的图像文件。

- 修改像素值的最后一位不会导致图像发生可见变化,因此任何看到原始图像和隐写术修改后的照片的人都不会看到差异。

相同的策略可用于其他数字内容,如音频和视频,以在文件的导致对可听或可见输出变化最小的区域中隐藏数据。

另一种隐写术方法是替换单词或字母。这是秘密消息的发送者通过将其分布在一个更大的文本中来隐藏文本,并在特定间隔组织单词。虽然这种替换方法易于使用,但它可能会使文本显得不寻常且不合时宜,因为秘密单词在目标句子中在逻辑上不匹配。

其他隐写术方法包括隐藏硬盘上的完整分区或在文件和网络标题中插入数据。这些技术的成功取决于可以隐藏多少数据以及检测起来有多容易。

隐写术类型

从数字的角度来看,隐写术可以分为五类。它们如下:

- 文本隐写术 - 这是在常规文本中隐藏隐藏消息的过程,例如将消息嵌入段落或句子中。

- 图像隐写术 - 这是通过将消息嵌入其像素中来隐藏图像中信息的流程。

- 音频隐写术 - 这是在音频录音中隐藏数据的方法,就像将消息嵌入声波中一样。

- 视频隐写术 - 这是将数据秘密编码到视频文件中的技术,同时保留其外观。

- 网络隐写术 - 网络隐写术是在网络流量中隐藏数据的过程,例如在计算机之间发送的数据包中编码消息。

图像隐写术

让我们在下面的部分中了解图像隐写术的算法以及它是如何工作的:

算法

以下是图像隐写术中常用方法和算法的简要概述:

- 最低有效位 (LSB) 替换 − 此方法涉及将私密消息的位替换为图像像素的最低有效位 (LSB)。这些 LSB 除了其他因素外,在略微改变时对图像外观的影响不大。

- 扩频 − 此方法的作用是分散对像素颜色值所做的微小更改,以便在图像的每个部分都隐藏秘密消息。

- 变换域技术 − 这些技术涉及使用傅里叶变换将图像转换为另一个域(例如频域),然后在该域中隐藏秘密消息。一种流行的技术是离散余弦变换 (DCT),它用于 JPEG 压缩,并在像素块上应用。将信息嵌入变换域使得难以被察觉。

- 视觉密码学 − 视觉密码学不是直接隐藏信息,而是将一条秘密消息分成许多份额或层,每份额单独来看都不能揭示任何关于原始文本的信息。

- F5 算法 − F5 算法是一种基于嵌入的隐写术方法,它使用最低有效位 (LSB)。它确保通过修改这些像素的最低有效字节不会产生明显的更改,同时仍能实现最大容量。

这些技术和算法可用于许多隐写术工具和软件,用于将数据隐藏在图像中。根据应用程序的需求,它们提供不同级别的安全、容量和检测保护。

工作原理?

图像隐写术允许秘密信息以不易为人眼察觉的方式隐藏。以下是其一般工作原理的简单解释:

- 第一步是选择一个用作载体或掩盖图像的图像。它应该是一个数据量大和复杂度高的图像,以便于隐藏额外信息。

- 接下来,将隐藏的消息或秘密信息编码到掩盖图像中。可以使用不同的技术来实现这一点,例如 LSB 替换、扩频、变换域方法等。

- 然后,根据所选方法来表示秘密消息的位,通过修改某些像素或颜色值,将编码后的消息嵌入到掩盖图像中。

- 现在我们已经修改了包含隐藏消息的图片,让我们将其存储在所需位置或在必要时进行传输。修改后的图片看起来像任何其他普通的照片,普通人不会在意具体的工具或知识,除非他们想找出其中隐藏了什么。

- 如果有人拥有足够的技能和工具,他可以检索这些隐形文本。这样的人会使用在嵌入过程中使用的类似算法或方法来检查更改后的图像,从而能够检测并从中提取隐蔽数据。

- 根据程序的不同,可能会有一个验证步骤来确保隐藏的消息被正确且完美地提取。这可能涉及查找解码消息中的特定签名或模式。

使用 Python 实现

使用 LSB 替换,此代码将消息编码到图像中,然后从编码后的图像中解码消息。要运行此代码,请确保已在系统中安装 Python 图像库 (PIL)(pip install pillow)。

这是一个使用 LSB 替换进行图像隐写术的简单 Python 代码示例:

from PIL import Image

def encode_message(image_path, message):

img = Image.open(image_path)

binary_message = ''.join(format(ord(char), '08b') for char in message)

if len(binary_message) > img.width * img.height * 3:

raise ValueError("Message is too long to encode in the image")

binary_message += '1111111111111110' # Adding end of message marker

index = 0

for pixel in img.getdata():

if index < len(binary_message):

# Convert pixel RGB values to binary

pixel = list(pixel)

for i in range(3):

pixel[i] = pixel[i] & ~1 | int(binary_message[index], 2)

index += 1

img.putpixel((index // 3 % img.width, index // 3 // img.width), tuple(pixel))

else:

break

img.save("encoded_image.png")

def decode_message(image_path):

img = Image.open(image_path)

binary_message = ""

for pixel in img.getdata():

for value in pixel:

binary_message += bin(value)[-1]

# Extract the message

message = ""

for i in range(0, len(binary_message), 8):

byte = binary_message[i:i+8]

if byte == '1111111111111110':

break

message += chr(int(byte, 2))

return message

# function execution

encode_message("my_image.png", "This is a secret message.")

decoded_message = decode_message("encoded_image.png")

print("Decoded Message:", decoded_message)

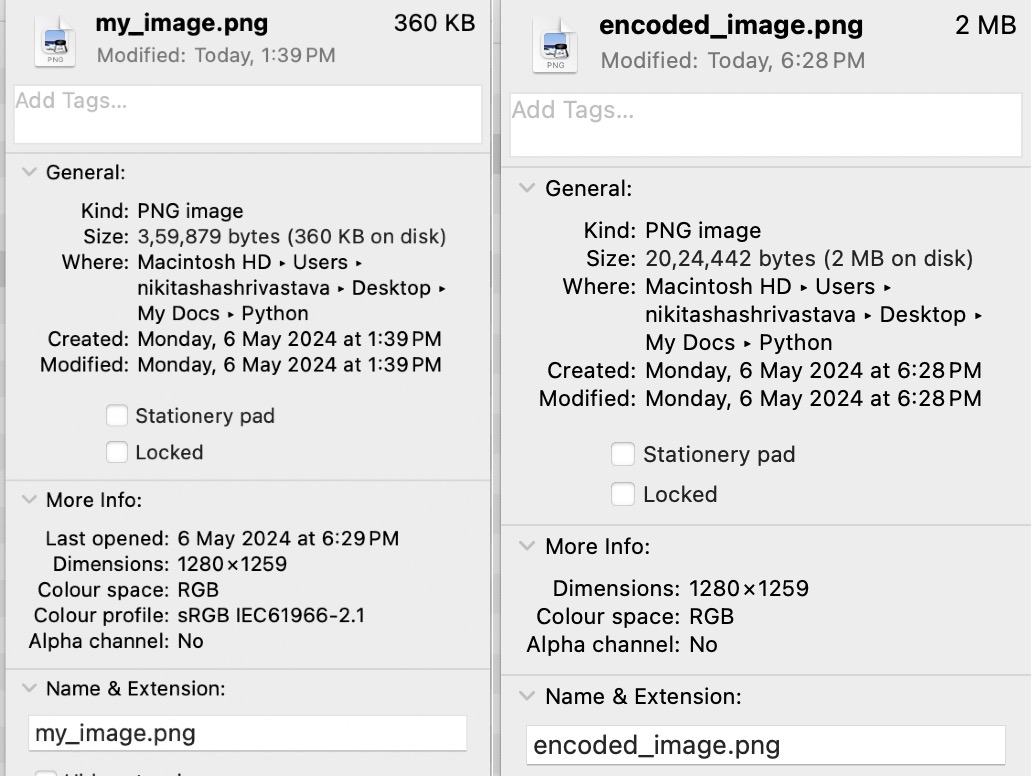

输入/输出

在下面的输出中,我们可以看到两张不同的图像。第一张图像是应用隐写术算法之前的图像。第二张图像是应用算法之后的图像。您可以看到两张图像的大小。在输入图像中嵌入消息后,图像的大小会增加。