- 密码学教程

- 密码学 - 首页

- 密码学 - 起源

- 密码学 - 历史

- 密码学 - 原理

- 密码学 - 应用

- 密码学 - 优点与缺点

- 密码学 - 现代

- 密码学 - 传统密码

- 密码学 - 加密的需求

- 密码学 - 双重强度加密

- 密码系统

- 密码系统

- 密码系统 - 组成部分

- 密码系统的攻击

- 密码系统 - 彩虹表攻击

- 密码系统 - 字典攻击

- 密码系统 - 暴力破解攻击

- 密码系统 - 密码分析技术

- 密码学类型

- 密码系统 - 类型

- 公钥加密

- 现代对称密钥加密

- 密码学散列函数

- 密钥管理

- 密码系统 - 密钥生成

- 密码系统 - 密钥存储

- 密码系统 - 密钥分发

- 密码系统 - 密钥吊销

- 分组密码

- 密码系统 - 流密码

- 密码学 - 分组密码

- 密码学 - Feistel分组密码

- 分组密码的工作模式

- 分组密码的工作模式

- 电子密码本 (ECB) 模式

- 密码分组链接 (CBC) 模式

- 密码反馈 (CFB) 模式

- 输出反馈 (OFB) 模式

- 计数器 (CTR) 模式

- 经典密码

- 密码学 - 反向密码

- 密码学 - 凯撒密码

- 密码学 - ROT13算法

- 密码学 - 换位密码

- 密码学 - 加密换位密码

- 密码学 - 解密换位密码

- 密码学 - 乘法密码

- 密码学 - 仿射密码

- 密码学 - 简单替换密码

- 密码学 - 简单替换密码的加密

- 密码学 - 简单替换密码的解密

- 密码学 - 维吉尼亚密码

- 密码学 - 维吉尼亚密码的实现

- 现代密码

- Base64编码与解码

- 密码学 - XOR加密

- 替换技术

- 密码学 - 单字母替换密码

- 密码学 - 单字母替换密码的破解

- 密码学 - 多字母替换密码

- 密码学 - Playfair密码

- 密码学 - 希尔密码

- 多字母替换密码

- 密码学 - 一次性密码本密码

- 一次性密码本密码的实现

- 密码学 - 换位技术

- 密码学 - 栅栏密码

- 密码学 - 列移位密码

- 密码学 - 隐写术

- 对称算法

- 密码学 - 数据加密

- 密码学 - 加密算法

- 密码学 - 数据加密标准

- 密码学 - 三重DES

- 密码学 - 双重DES

- 高级加密标准

- 密码学 - AES结构

- 密码学 - AES转换函数

- 密码学 - 字节替换转换

- 密码学 - 行移位转换

- 密码学 - 列混合转换

- 密码学 - 轮密钥加转换

- 密码学 - AES密钥扩展算法

- 密码学 - Blowfish算法

- 密码学 - SHA算法

- 密码学 - RC4算法

- 密码学 - Camellia加密算法

- 密码学 - ChaCha20加密算法

- 密码学 - CAST5加密算法

- 密码学 - SEED加密算法

- 密码学 - SM4加密算法

- IDEA - 国际数据加密算法

- 公钥(非对称)密码学算法

- 密码学 - RSA算法

- 密码学 - RSA加密

- 密码学 - RSA解密

- 密码学 - 创建RSA密钥

- 密码学 - 破解RSA密码

- 密码学 - ECDSA算法

- 密码学 - DSA算法

- 密码学 - Diffie-Hellman算法

- 密码学中的数据完整性

- 密码学中的数据完整性

- 消息认证

- 密码学数字签名

- 公钥基础设施

- 散列

- MD5(消息摘要算法5)

- SHA-1(安全散列算法1)

- SHA-256(安全散列算法256位)

- SHA-512(安全散列算法512位)

- SHA-3(安全散列算法3)

- 散列密码

- Bcrypt散列模块

- 现代密码学

- 量子密码学

- 后量子密码学

- 密码学协议

- 密码学 - SSL/TLS协议

- 密码学 - SSH协议

- 密码学 - IPsec协议

- 密码学 - PGP协议

- 图像和文件加密

- 密码学 - 图像

- 密码学 - 文件

- 隐写术 - 图像

- 文件加密和解密

- 密码学 - 文件加密

- 密码学 - 文件解密

- 物联网中的密码学

- 物联网安全挑战、威胁和攻击

- 物联网安全中的加密技术

- 物联网设备的通信协议

- 常用加密技术

- 自定义构建加密算法(混合加密)

- 云密码学

- 量子密码学

- 密码学中的图像隐写术

- DNA密码学

- 密码学中的一次性密码 (OTP) 算法

- 区别

- 密码学 - MD5与SHA1

- 密码学 - RSA与DSA

- 密码学 - RSA与Diffie-Hellman

- 密码学与密码学

- 密码学 - 密码学与密码分析

- 密码学 - 经典与量子

- 密码学与隐写术

- 密码学与加密

- 密码学与网络安全

- 密码学 - 流密码与分组密码

- 密码学 - AES与DES密码

- 密码学 - 对称加密与非对称加密

- 密码学有用资源

- 密码学 - 快速指南

- 密码学 - 讨论

密码学 - 对称加密与非对称加密

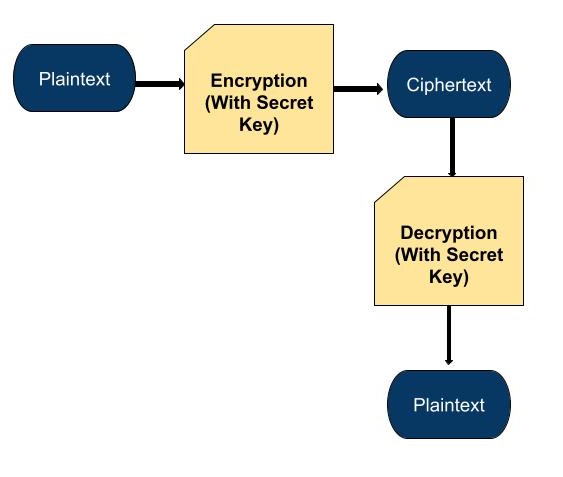

在本章中,我们将讨论对称加密和非对称加密,并了解这两种加密系统之间的区别。所以让我们首先从对称加密开始。

什么是对称加密?

对称密码学基于使用相同密钥加密和解密数据的技术。换句话说,发送方使用一个秘密密钥来加密通信。然后,接收方使用相同的密钥来解密并读取内容。因此,密钥必须与所有授权解密消息的人员共享。

对称加密的优点包括以下内容 -

- 安全性 - 由于相同的密钥用于加密和解密,因此对称加密提供了强大的数据安全性。因此,未经授权的用户难以访问数据。

- 速度 - 由于对称加密使用相同的密钥进行加密和解密,因此它通常比其他加密方法更快。对于需要快速数据加密和解密的应用程序,这使其成为一个不错的选择。

- 效率 - 对称加密可以通过减少数据加密和解密所需的计算能力和资源来节省时间和金钱。

- 简单性 - 由于对称加密只需要一个密钥进行加密和解密,因此它易于设置和操作。这使其成为需要简单加密的应用程序的流行选择。

对称加密的一个缺点是,它可能不如非对称加密安全。如果密钥落入坏人之手,数据可能会受到损害。因此,确保密钥安全并仅分发给授权用户至关重要。

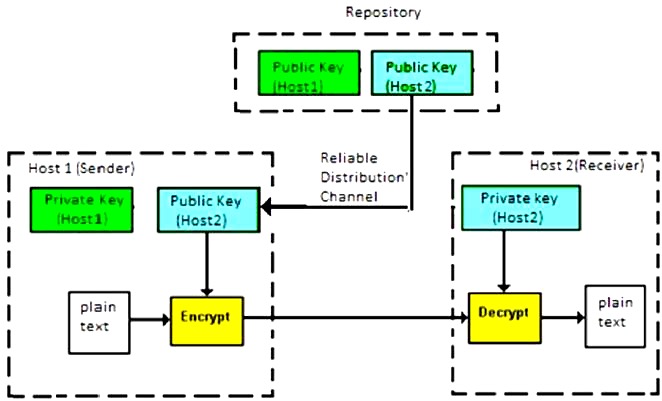

什么是非对称加密?

非对称密码学基于两个独立的、在数学上相关的密钥。第一个是公钥。它可以公开共享,并用于加密消息。第二个是私钥。它的任务是解密信息。私钥必须保密,绝不能共享。虽然从理论上讲是可行的,但在实践中几乎不可能根据公钥计算出私钥。

与其他加密方法相比,非对称加密具有以下特性 -

- 安全性 - 由于用于解密的私钥是保密的,并且不与任何人共享,因此非对称加密提供了强大的数据安全性。因此,未经授权的用户难以访问数据。

- 身份验证 - 由于公钥可用于验证发送者的身份,因此非对称加密也可用于身份验证。这有助于防止欺诈和抵御恶意攻击。

- 密钥分发 - 由于每个用户都有一组独特的公钥和私钥,因此非对称加密不需要安全的密钥分发通道。这简化了加密数据的密钥分发和访问控制。

- 不可否认性 - 这是非对称加密的一个特性,这意味着消息的发送者不能否认其发送,因为可以将其链接到其特定的私钥。

- 灵活性 - 非对称加密具有适应性,适用于各种用途,例如安全的在线银行业务、安全的电子邮件交换以及安全系统和网络访问。

对称加密和非对称加密之间的区别

下表显示了这两种加密方法之间的区别 -

| 方面 | 对称加密 | 非对称加密 |

|---|---|---|

| 密钥使用 | 使用单个密钥进行加密和解密。 | 使用一对密钥:一个用于加密(公钥),一个用于解密(私钥)。 |

| 密钥分发 | 密钥分发可能具有挑战性。 | 密钥分发更容易,因为公钥可以公开共享。 |

| 速度 | 与非对称加密相比,通常更快。 | 由于算法复杂,因此比对称加密慢。 |

| 安全性 | 容易受到密钥分发风险的影响,需要安全的通道。 | 更安全,因为私钥是保密的,并且无需共享。 |

| 用例 | 适用于安全地加密大量数据。 | 非常适合保护通信通道和验证身份。 |

| 示例 | AES(高级加密标准)、DES(数据加密标准)。 | RSA、ECC(椭圆曲线密码学)。 |

总结

对称加密使用相同的密钥进行加密和解密,这更快,但需要安全的密钥交换。非对称加密使用一对密钥来提高安全性并促进密钥共享。非对称加密非常适合安全通信和身份验证,而对称加密最适合处理大量数据。相应的示例分别是AES和RSA。

广告