- 密码学教程

- 密码学 - 首页

- 密码学 - 起源

- 密码学 - 历史

- 密码学 - 原理

- 密码学 - 应用

- 密码学 - 优点与缺点

- 密码学 - 现代

- 密码学 - 传统密码

- 密码学 - 加密需求

- 密码学 - 双重强度加密

- 密码系统

- 密码系统

- 密码系统 - 组成部分

- 密码系统攻击

- 密码系统 - 彩虹表攻击

- 密码系统 - 字典攻击

- 密码系统 - 暴力破解攻击

- 密码系统 - 密码分析技术

- 密码学类型

- 密码系统 - 类型

- 公钥加密

- 现代对称密钥加密

- 密码学哈希函数

- 密钥管理

- 密码系统 - 密钥生成

- 密码系统 - 密钥存储

- 密码系统 - 密钥分发

- 密码系统 - 密钥撤销

- 分组密码

- 密码系统 - 流密码

- 密码学 - 分组密码

- 密码学 - Feistel分组密码

- 分组密码的工作模式

- 分组密码的工作模式

- 电子密码本 (ECB) 模式

- 密码分组链接 (CBC) 模式

- 密码反馈 (CFB) 模式

- 输出反馈 (OFB) 模式

- 计数器 (CTR) 模式

- 经典密码

- 密码学 - 反向密码

- 密码学 - 凯撒密码

- 密码学 - ROT13算法

- 密码学 - 置换密码

- 密码学 - 加密置换密码

- 密码学 - 解密置换密码

- 密码学 - 乘法密码

- 密码学 - 仿射密码

- 密码学 - 简单替换密码

- 密码学 - 简单替换密码加密

- 密码学 - 简单替换密码解密

- 密码学 - 维吉尼亚密码

- 密码学 - 维吉尼亚密码实现

- 现代密码

- Base64编码与解码

- 密码学 - XOR加密

- 替换技术

- 密码学 - 单表代换密码

- 密码学 - 单表代换密码破解

- 密码学 - 多表代换密码

- 密码学 - Playfair密码

- 密码学 - Hill密码

- 多表代换密码

- 密码学 - 一次性密码本

- 一次性密码本的实现

- 密码学 - 置换技术

- 密码学 - 栅栏密码

- 密码学 - 列置换密码

- 密码学 -隐写术

- 对称算法

- 密码学 - 数据加密

- 密码学 - 加密算法

- 密码学 - 数据加密标准 (DES)

- 密码学 - 三重DES

- 密码学 - 双重DES

- 高级加密标准 (AES)

- 密码学 - AES结构

- 密码学 - AES变换函数

- 密码学 - 字节替换变换

- 密码学 - 行移位变换

- 密码学 - 列混淆变换

- 密码学 - 轮密钥加变换

- 密码学 - AES密钥扩展算法

- 密码学 - Blowfish算法

- 密码学 - SHA算法

- 密码学 - RC4算法

- 密码学 - Camellia加密算法

- 密码学 - ChaCha20加密算法

- 密码学 - CAST5加密算法

- 密码学 - SEED加密算法

- 密码学 - SM4加密算法

- IDEA - 国际数据加密算法

- 公钥(非对称)密码算法

- 密码学 - RSA算法

- 密码学 - RSA加密

- 密码学 - RSA解密

- 密码学 - 创建RSA密钥

- 密码学 - 破解RSA密码

- 密码学 - ECDSA算法

- 密码学 - DSA算法

- 密码学 - Diffie-Hellman算法

- 密码学中的数据完整性

- 密码学中的数据完整性

- 消息认证

- 密码学数字签名

- 公钥基础设施 (PKI)

- 哈希算法

- MD5 (消息摘要算法5)

- SHA-1 (安全哈希算法1)

- SHA-256 (安全哈希算法256位)

- SHA-512 (安全哈希算法512位)

- SHA-3 (安全哈希算法3)

- 密码哈希

- Bcrypt哈希模块

- 现代密码学

- 量子密码学

- 后量子密码学

- 密码协议

- 密码学 - SSL/TLS协议

- 密码学 - SSH协议

- 密码学 - IPsec协议

- 密码学 - PGP协议

- 图像和文件加密

- 密码学 - 图像

- 密码学 - 文件

- 隐写术 - 图像

- 文件加密和解密

- 密码学 - 文件加密

- 密码学 - 文件解密

- 物联网中的密码学

- 物联网安全挑战、威胁和攻击

- 物联网安全的密码技术

- 物联网设备的通信协议

- 常用密码技术

- 自定义构建密码算法(混合密码学)

- 云密码学

- 量子密码学

- 密码学中的图像隐写术

- DNA密码学

- 密码学中的一次性密码 (OTP) 算法

- 区别

- 密码学 - MD5 vs SHA1

- 密码学 - RSA vs DSA

- 密码学 - RSA vs Diffie-Hellman

- 密码学 vs 密码学

- 密码学 - 密码学 vs 密码分析

- 密码学 - 经典 vs 量子

- 密码学 vs 隐写术

- 密码学 vs 加密

- 密码学 vs 网络安全

- 密码学 - 流密码 vs 分组密码

- 密码学 - AES vs DES 密码

- 密码学 - 对称 vs 非对称

- 密码学有用资源

- 密码学 - 快速指南

- 密码学 - 讨论

量子密码学

公钥密码学是一种主要用于通过交换密钥来保护信息安全的方法。它比其他方法慢,因此主要用于共享密钥而不是加密大量数据。

例如,RSA和Diffie-Hellman等系统通常用于在不同参与方之间共享密钥。但是,由于它们速度较慢,许多地方都混合使用公钥和共享密钥系统。这样,它们既可以获得共享密钥的速度,又可以获得公钥的安全性。

但是,公钥系统也存在一些风险。它们依赖于某些数学问题很难解决的假设。但是,如果计算机的速度变得更快或发现了新的数学技巧,这些系统可能就不再安全了。

因此,未来的技术或数学发现可能会降低公钥系统的安全性。这对国家安全或保护机密等方面来说可能是一个很大的问题。如果发生这种情况,我们将不得不花费大量的时间和金钱来寻找新的方法来保护信息安全。

什么是量子密码学?

量子密码学,也称为量子加密,是几种网络安全解决方案中的一种,用于加密和传输安全信息,这些解决方案依赖于量子力学的自然发生且不变的规律。

量子力学基础

量子密码学主要基于量子力学的几个基本原理:

- 在量子水平上,粒子可以同时存在于多个位置或状态。很难预测它们的具体量子态。

- 光子是光的最小粒子,可以赋予其独特的极性或自旋,可以作为经典计算系统中零和一的二进制对应物。

- 根据量子物理学规则,仅仅测量或观察量子系统就会对该系统产生可测量的影响。

- 虽然某些粒子的特性可以复制,但完整的克隆被认为是不可能的。

Explore our latest online courses and learn new skills at your own pace. Enroll and become a certified expert to boost your career.

量子密码学如何工作?

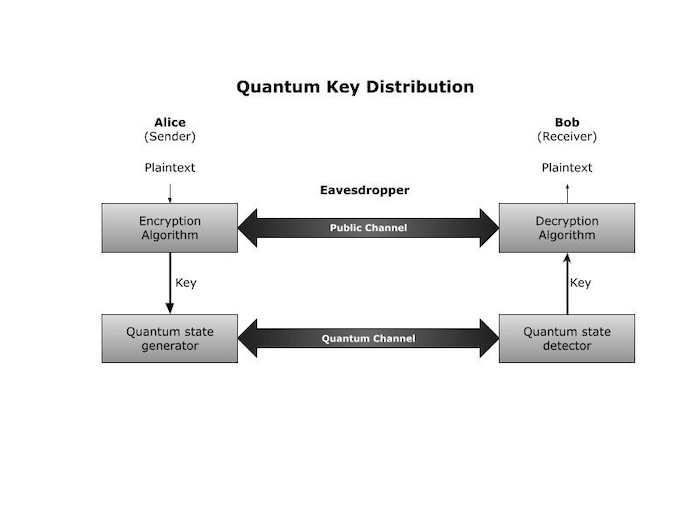

量子密码学,也称为量子密钥分发 (QKD),使用一系列光子通过光纤连接发送数据。通过比较这些光子子集属性的测量值,两个端点可以确定密钥是什么以及是否安全使用。

分解过程有助于更好地描述它:

- 发射器使用滤光器发送光子,该滤光器随机为它们分配四种极化和比特指定中的一种:垂直(一位)、水平(零位)、右45度(一位)和左45度(零位)。

- 光子被发送到接收器,接收器使用两个分束器(水平/垂直和对角线)来“读取”每个光子的极化。接收器无法确定对每个光子使用哪个分束器,只能猜测。

- 一旦光子流发送完毕,接收器就会告知发送器对序列中的每个光子使用了哪个分束器,发送器将该信息与用于发送密钥的偏振器序列进行匹配。使用不正确的分束器读取的光子将被消除,生成的比特序列构成密钥。

如果窃听者读取或复制光子,其状态就会发生变化。端点将检测到这种修改。换句话说,您无法在不被发现的情况下读取、转发或复制光子。

示例

在这个例子中,Alice和Bob使用量子密钥分发 (QKD) 安全地发送秘密消息。以下是它的工作原理:

- Alice想向Bob发送一条秘密消息,但他们需要一种安全的方法来做到这一点。

- Alice通过光纤电缆向Bob发送光子(光粒子)。每个光子都具有称为极化的独特特性,可以是水平的、垂直的、对角线的或反对角线的。

- 怀有恶意意图的Eve想窃听Alice和Bob的谈话。Eve试图通过读取光子穿过连接时的信息来破译秘密消息。

- 但是,当Eve试图读取光子时,她会改变其量子态。这种变化会在Alice和Bob用来加密其通信的量子密钥中引入错误。

- Alice和Bob很聪明。他们已经构建了他们的系统来检测对量子密钥的更改。当他们在密钥中发现错误时,他们就知道有人(可能是Eve)在破坏他们的连接。

- 为了安全起见,Alice和Bob迅速丢弃了受损的密钥。他们知道它不再安全,因为Eve篡改了它。

- 然后,Alice生成一个未受损的新密钥。她安全地将新密钥发送给Bob。

- 现在他们有了安全的密钥,Bob就可以解密Alice的秘密消息了。因为他们识别并阻止了Eve的窃听企图,所以他们可以放心地进行通信,而不用担心他们的消息被拦截。

量子密码学中的攻击

量子密码学被开发出来具有高度安全性,但它并非对所有威胁都有抵抗力。对量子密码学的一些可能的攻击包括:

- 木马攻击 - 在这种攻击中,窃听者可以干扰用于通信的量子设备。窃听者可能会通过引入问题或漏洞来未经授权地访问共享的密钥。

- 侧信道攻击 - 这些攻击利用量子密码系统物理设置方式中的漏洞。例如,窃听者可以跟踪设备的功耗或电磁信号以了解更多关于密钥的信息。

- 光子数分裂攻击 - 窃听者捕获Alice发送的光子。由于光子数分裂机制,他可以获取信息而Alice或Bob并不知情。某些量子密钥分发协议容易受到此类攻击。

- 量子存储攻击 - 在某些情况下,窃听者可以使用称为量子存储的特殊设备。这使得窃听者能够存储量子信息而不会对其造成干扰。窃听者可以稍后再返回并测量存储的信息以查找密钥而不会被发现。

量子密码学的安全性

量子密码术非常安全,因为它遵循量子物理学的原理,即对微小粒子的研究。如果有人干扰爱丽丝和鲍勃之间发送的光子,它们的状态就会改变。爱丽丝和鲍勃将检测到这种干扰,这表明有人试图窃听。这一切都归功于“不可克隆定理”,该定理指出,你无法创建一个你完全不了解的量子态的精确复制品。因此,基本上,量子通信的安全性由物理规则保证,使其无法被攻击。

应用

量子密码术可以通过提供一种高度安全的抗网络攻击的信息发送机制来改变我们的沟通方式。以下是一些应用:

- 使用量子密码术,我们可以确保我们的金融交易完全安全。网络罪犯将无法窃取重要的金融信息,因为它受到量子技术的保护。

- 军方和政府人员可以使用量子密码术来沟通敏感信息,而无需担心被检测到。这就像拥有一条超级安全的、防黑客的电话线路。

- 它可以保护我们的健康信息。无论是健康信息还是医学研究,我们的敏感医疗数据都将免受网络攻击。

- 量子密码术可以使我们的智能设备(如智能恒温器和门锁)安全使用。这些设备通常计算能力有限,很容易成为黑客的目标。但是有了量子密码术,它们的通信线路将极其安全。

优势

量子密码术通过一些规则提供了增强的互联网安全性:

- 可以检测窃听并允许接收者请求另一个密钥。

- 提供各种安全机制。

- 由于量子态变化迅速,它们几乎不可能被攻击。

- 提供各种安全选项。

缺点

量子密码术的缺点如下:

- 量子密码术仅限于短距离使用。

- 大规模部署成本极高。

- 在现实生活中,这项技术仍处于早期阶段。

- 传输介质可能会影响光子的偏振。

经典密码术与量子密码术

根据消息的加密和解密类型,我们可以区分经典密码术和量子密码术:

| 序号 | 密钥 | 经典密码术 | 量子密码学 |

|---|---|---|---|

| 1 | 基础 | 在经典密码术中,加密和解密是基于数学计算。 | 另一方面,在量子密码术中,加密和解密是基于量子力学。 |

| 2 | 复杂性 | 由于经典密码术基于数学计算,因此不太复杂,并且被广泛使用。 | 另一方面,量子密码术基于物理学,因此更复杂。 |

| 3 | 签名 | 经典密码术具有数字签名。 | 另一方面,量子密码术没有数字签名。 |

| 4 | 比特存储 | 经典密码术具有两个n位字符串的比特存储。 | 另一方面,量子密码术具有一个n位字符串的比特存储。 |

| 5 | 范围 | 经典密码术的通信范围为数百万英里。 | 另一方面,量子密码术的通信范围最大为10英里。 |