- 密码学教程

- 密码学 - 首页

- 密码学 - 起源

- 密码学 - 历史

- 密码学 - 原理

- 密码学 - 应用

- 密码学 - 优点与缺点

- 密码学 - 现代

- 密码学 - 传统密码

- 密码学 - 加密的需求

- 密码学 - 双重强度加密

- 密码系统

- 密码系统

- 密码系统 - 组件

- 密码系统的攻击

- 密码系统 - 彩虹表攻击

- 密码系统 - 字典攻击

- 密码系统 - 暴力破解攻击

- 密码系统 - 密码分析技术

- 密码学的类型

- 密码系统 - 类型

- 公钥加密

- 现代对称密钥加密

- 密码学散列函数

- 密钥管理

- 密码系统 - 密钥生成

- 密码系统 - 密钥存储

- 密码系统 - 密钥分发

- 密码系统 - 密钥撤销

- 分组密码

- 密码系统 - 流密码

- 密码学 - 分组密码

- 密码学 - Feistel 分组密码

- 分组密码的工作模式

- 分组密码的工作模式

- 电子密码本 (ECB) 模式

- 密码分组链接 (CBC) 模式

- 密码反馈 (CFB) 模式

- 输出反馈 (OFB) 模式

- 计数器 (CTR) 模式

- 经典密码

- 密码学 - 反向密码

- 密码学 - 凯撒密码

- 密码学 - ROT13 算法

- 密码学 - 换位密码

- 密码学 - 加密换位密码

- 密码学 - 解密换位密码

- 密码学 - 乘法密码

- 密码学 - 仿射密码

- 密码学 - 简单替换密码

- 密码学 - 简单替换密码的加密

- 密码学 - 简单替换密码的解密

- 密码学 - 维吉尼亚密码

- 密码学 - 维吉尼亚密码的实现

- 现代密码

- Base64 编码和解码

- 密码学 - XOR 加密

- 替换技术

- 密码学 - 单表替换密码

- 密码学 - 单表替换密码的破解

- 密码学 - 多表替换密码

- 密码学 - Playfair 密码

- 密码学 - 希尔密码

- 多表替换密码

- 密码学 - 一次性密码本密码

- 一次性密码本密码的实现

- 密码学 - 换位技术

- 密码学 - 栅栏密码

- 密码学 - 列移位密码

- 密码学 - 隐写术

- 对称算法

- 密码学 - 数据加密

- 密码学 - 加密算法

- 密码学 - 数据加密标准

- 密码学 - 三重 DES

- 密码学 - 双重 DES

- 高级加密标准

- 密码学 - AES 结构

- 密码学 - AES 变换函数

- 密码学 - 字节替换变换

- 密码学 - 行移位变换

- 密码学 - 列混合变换

- 密码学 - 轮密钥加变换

- 密码学 - AES 密钥扩展算法

- 密码学 - Blowfish 算法

- 密码学 - SHA 算法

- 密码学 - RC4 算法

- 密码学 - Camellia 加密算法

- 密码学 - ChaCha20 加密算法

- 密码学 - CAST5 加密算法

- 密码学 - SEED 加密算法

- 密码学 - SM4 加密算法

- IDEA - 国际数据加密算法

- 公钥(非对称)密码学算法

- 密码学 - RSA 算法

- 密码学 - RSA 加密

- 密码学 - RSA 解密

- 密码学 - 创建 RSA 密钥

- 密码学 - 破解 RSA 密码

- 密码学 - ECDSA 算法

- 密码学 - DSA 算法

- 密码学 - Diffie-Hellman 算法

- 密码学中的数据完整性

- 密码学中的数据完整性

- 消息认证

- 密码学数字签名

- 公钥基础设施

- 散列

- MD5(消息摘要算法 5)

- SHA-1(安全散列算法 1)

- SHA-256(安全散列算法 256 位)

- SHA-512(安全散列算法 512 位)

- SHA-3(安全散列算法 3)

- 散列密码

- Bcrypt 散列模块

- 现代密码学

- 量子密码学

- 后量子密码学

- 密码学协议

- 密码学 - SSL/TLS 协议

- 密码学 - SSH 协议

- 密码学 - IPsec 协议

- 密码学 - PGP 协议

- 图像和文件加密

- 密码学 - 图像

- 密码学 - 文件

- 隐写术 - 图像

- 文件加密和解密

- 密码学 - 文件加密

- 密码学 - 文件解密

- 物联网中的密码学

- 物联网安全挑战、威胁和攻击

- 物联网安全的加密技术

- 物联网设备的通信协议

- 常用的密码学技术

- 自定义构建密码学算法(混合密码学)

- 云密码学

- 量子密码学

- 密码学中的图像隐写术

- DNA 密码学

- 密码学中的一次性密码 (OTP) 算法

- 之间的区别

- 密码学 - MD5 与 SHA1

- 密码学 - RSA 与 DSA

- 密码学 - RSA 与 Diffie-Hellman

- 密码学与密码学

- 密码学 - 密码学与密码分析

- 密码学 - 经典与量子

- 密码学与隐写术

- 密码学与加密

- 密码学与网络安全

- 密码学 - 流密码与分组密码

- 密码学 - AES 与 DES 密码

- 密码学 - 对称与非对称

- 密码学有用资源

- 密码学 - 快速指南

- 密码学 - 讨论

密码学 - PGP 协议

一个名为 Pretty Good Privacy (PGP) 的加密程序提供了用于数据传输的加密隐私和身份验证。PGP 用于增强电子邮件对话的安全性,以及用于签名、加密和解密文件、目录、消息、电子邮件,甚至完整的磁盘分区。1991 年,菲尔·齐默曼创建了 PGP。

PGP 和相关程序遵循 OpenPGP 标准 (RFC 4880),这是一个用于数据加密和解密的开放标准。当前版本的 PGP 可以与 GnuPG 和其他与 OpenPGP 兼容的程序一起使用。

网络犯罪分子能够使用受害者的姓名或身份复制通信,使电子邮件成为主要的攻击方法。通过加密数据以使电子邮件通信更私密,PGP 旨在解决此问题并增强电子邮件安全性。

PGP 是最早的免费公钥加密软件之一。最初它被用于公告板系统使用的计算机服务器上,以允许单个用户进行通信。后来,其他程序(如电子邮件)支持它并帮助将其标准化。现在它通常用于保护个人和公司,并已发展成为电子邮件安全的基本标准。

对于在线通信中使用的数据,数据加密程序提供了加密身份验证和隐私。这使得可以使用 PGP 加密和解密文件、电子邮件和文本消息。

PGP 如何工作?

PGP 使用散列、数据压缩和加密技术的组合来发挥作用。它类似于其他广泛使用的加密技术,如安全文件传输协议 (SFTP)(用于保护传输中的数据)、安全套接字层 (SSL)(用于验证网络用户)和 Kerberos(用于保护网站)。

使用公钥方法,PGP 允许用户拥有一个只有他们知道的私钥和一个公开的唯一加密密钥。当用户使用他们的公钥向某人发送消息时,它会被加密;接收者使用他们的私钥对其进行解密。为了在数据在网络上传输时对其进行加密,它将对称和非对称密钥技术与私钥和公钥加密相结合。

PGP 在以下几个阶段工作 -

- PGP 创建了一个巨大的、不可破解的、一次性的公共加密技术,作为随机会话密钥。

- 然后在传输过程中使用接收者的公钥和会话密钥对消息进行加密。接收者将该密钥提供给任何他们希望接收消息的人。

- 一旦消息发送者提供他们的会话密钥,接收者就可以使用他们的私钥解密消息。

虽然 PGP 使用更快的算法,但加密完整消息可能需要一些时间。PGP 通过压缩纯文本数据来提高加密安全性并减少磁盘空间和传输时间。消息的最小化版本使用公钥进行加密,就像整个消息一样。接收者同时获取两者,使用他们的私钥解密整个消息以解锁较短的密钥。

PGP 的公钥版本

PGP 有两个公钥版本 -

- RSA - Rivest-Shamir-Adleman (RSA) 是最早的公钥密码系统之一,它使用国际数据加密算法 (IDEA) 编码生成的短密钥。该过程包括基于解码所需的两个素数生成和发布公钥,以及使用消息摘要算法 (MD5) 生成哈希码。由于 RSA 方法基本上被认为是不可破解的,因此已知高度复杂的恶意软件链(如 CryptoLocker)使用它。但是,由于其相对缓慢,因此此方法对于加密用户数据无效。

- Diffie-Hellman - 此特定版本的 Diffie-Hellman 允许两个用户创建共享私钥,他们可以使用该密钥在不安全的通道上通信数据。它使用安全散列算法 (SHA-1) 和 CAST 算法,使用小密钥加密消息以生成哈希码。

Explore our latest online courses and learn new skills at your own pace. Enroll and become a certified expert to boost your career.

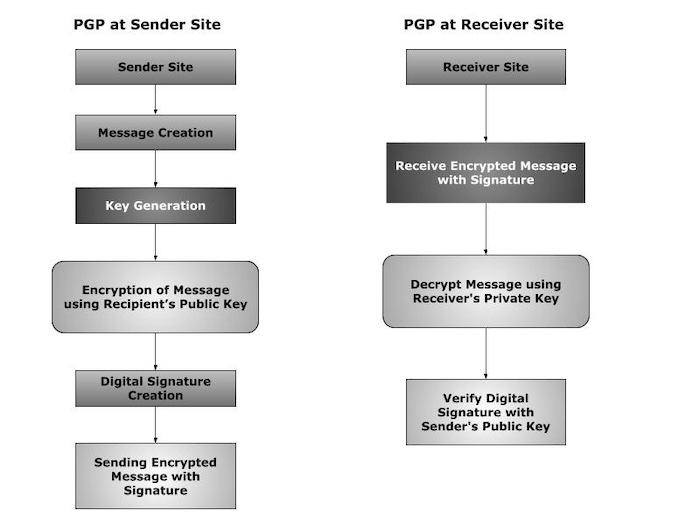

发送方和接收方站点上的 PGP

发送方和接收方站点上的 PGP 可以帮助可视化该过程。下面是一个简单的图表,显示了在发送方站点使用 PGP 加密所涉及的步骤 -

在发送方站点

在发送方站点使用 PGP 加密所涉及的步骤 -

- 消息创建 - 发送方创建他们打算安全发送的消息。

- 密钥生成 - 发送方生成一对加密密钥,其中一个公开共享,另一个保持私密。

- 消息加密 - 使用接收方的公钥加密消息文本,确保只有接收方才能通过私钥对其进行解密。

- 数字签名创建 - 发送方可以使用其私钥在通信上创建数字签名。它用于证明发送方的身份并确保消息未被更改。

- 带有签名的加密消息发送 - 发送方将加密的消息转发给接收方,并发送数字签名。收到此消息后,接收方将使用其私钥进行解密,同时使用发送方的公钥验证消息是否真实。

在接收方站点

在接收方站点使用 PGP 加密时应遵循的步骤 -

- 接收带有签名的加密消息 - 当发送方发送加密的消息及其数字签名时,接收方会收到它。

- 解密消息 - 接收方使用与其公开生成的密钥相匹配的私钥解密加密的消息。

- 数字签名验证 - 为此,接收方使用发送方的公钥验证附加消息的数字签名。这样,可以确认该消息确实是声称的发送方发送的,并且在此过程中没有任何更改。

PGP 的用途

PGP 加密是一个流行的工具,用于保护消息和数据 -

- 机密通信 - 它通过确保只有预期的人才能解密和阅读电子邮件、文件、文本消息以及磁盘分区来对其进行加密。

- 身份验证和完整性检查 − 使用PGP进行数字签名有助于验证发送者的身份,并查明邮件是否被更改过。

- 确保邮件投递 − 公钥附带身份证书,其中包含特定的收件人信息,并提醒任何干扰企图。

- 电子邮件加密 − 为了确保数据安全,通常使用PGP加密电子邮件。

- 数字签名验证 − 使用PGP,可以通过使用数字签名来验证邮件的发送者。在大多数情况下,它将与威胁检测工具结合使用以提高安全性。

- 文件加密 − PGP强大的RSA加密使其适用于保护文件。

PGP的优势

PGP有一些优势 −

- PGP加密的主要优势在于其不可破解的算法。

它已被公认为改进云安全性的最佳方法,并被希望加密其私人对话的用户使用。

这是因为PGP可以防止黑客、政府和国家/地区访问PGP加密的文件或电子邮件。

PGP的劣势

以下是PGP的一些缺点 −

- PGP加密的主要缺点是它并不总是易于使用。PGP需要时间和精力才能完全加密数据和文件,这使得用户更难连接。如果组织想要使用PGP,则需要首先对员工进行培训。

- 它要求用户了解PGP系统的复杂性,以避免在不知情的情况下破坏其安全措施。如果错误地使用PGP或丢失或损坏密钥,可能会发生这种情况,从而在安全至关重要的场景中使其他用户面临风险。

- PGP加密用户消息,但无法为用户提供任何隐私。这使得可以确定通过PGP传输的电子邮件的来源和收件人。